-

Обратная связь: [email protected]

Наш канал в telegram: https://t.me/ru_sfera

Группа VK: https://vk.com/rusfera

Пользователи могут писать на форуме ТОЛЬКО ЧЕРЕЗ 7 ДНЕЙ после регистрации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Ру-Сфера: Исследование защиты и обсуждение IT-безопасности

Информация KasperskyOS. Разработка. Какие есть ресурсы

Мар 18

- 1 062

- 0

Я на форуме уже выкладывал несколько статей:

Эксклюзив - Бесплатный курс - Теоретические основы информационной безопасности для профессионалов от Kaspersky

Что это за курс Обучающий курс «Теоретические основы ИБ» подготовлен и проводился в апреле 2022 года аналитиком Kaspersky ICS CERT Екатериной Рудиной. Курс состоит из 5 живых лекций общей продолжительностью около 10 астрономических часов. Мы не стали вырезать из видеоматериалов ответы на...

Эксклюзив - Разработка для KasperskyOS

Всем привет! Не знаю на сколько востребована эта тема здесь... Но я уже писал что ЛК активно занимается разработкой своей системы, для различных задач. На самом деле разработка системы достаточно сложный процесс, ведь не достаточно просто разработать ядро (Сколько сейчас фан. ОС, да и вообще...

На заметку - KasperskyOS и кибериммунитет

Всем привет! В этой теме попытался поднять тему безопасности и будущего антивирусов:Информация - Крах антивирусов, или что нас ждет в будущем В этой-же теме хочу обсудить одно из направлений ЛК, которое отвечает за разработку KasperskyOS. На самом деле система разрабатывается уже около 10...

Вообще кроме этих материалов, есть ещё несколько интересных каналов в Телеграм (Официальные):

1)Канал посвящённый разработке, там всякая инфа, такая-как новости, курсы и т.д.:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

2)Канал посвященный курсам по работе и разработке KasperskyOS, тут идёт набор на курсы, отмечу что курсы бесплатные и по прохождению дают сертификат:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Может кстати полезно быть, если например хотите устроится в компанию.)

Также есть...

На заметку Взломать Windows проще, чем заплатить за нее

Мар 18

- 1 083

- 0

СМИ пишут, что инженеры службы поддержки Microsoft иногда используют кряки для «взлома» Windows на машине клиента, если с активацией подлинной копии операционной системы возникли проблемы.

Об одном из таких случаев

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

в Twitter инженер-фрилансер из Южной Африки Уэсли Пайберн (Wesley Pyburn). Его подлинная копия Windows 10, стоившая 200 долларов в Microsoft Store по какой-то причине не активировалась, и Пайберн обратился в поддержку.Специалисты поддержки первого уровня не смогли решить проблему и передали ее «выше». На следующий день Пайберн был поражен, когда как инженер второго уровня поддержки Microsoft вошел в его систему с помощью Quick Assist и крякнул ОС, используя пиратские инструменты, которые обходят процесс активации Windows.

Специалист поддержки выполнил на машине...

Информация REVERSE_IT. EXE - telegram-канал с интересными фриланс заказами по реверсу и сискодингу

Мар 16

- 1 371

- 1

Доброго дня.

Появилась идея объединить разрозненные форумы и площадки по реверсу, desktop & low level кодингу в части фриланс заказов. А именно, мониторить и публиковать в тг канале актуальные заказы с разных площадок.

Ссылка:

@reverse_it_exe

Появилась идея объединить разрозненные форумы и площадки по реверсу, desktop & low level кодингу в части фриланс заказов. А именно, мониторить и публиковать в тг канале актуальные заказы с разных площадок.

Ссылка:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

@reverse_it_exe

Информация Как пробить пользователя Telegram

Мар 05

- 1 376

- 1

Если в интернете кто‑то не прав, у тебя есть ровно два варианта.

Первый — понять и забить, второй — найти обидчика и аккуратно начистить ему интерфейс.

Но для начала этого самого обидчика нужно как минимум вычислить и по возможности деанонимизировать.

О том, как это сделать в «Телеграме», мы расскажем в сегодняшней статье.

Статья с хакера (Приватка):

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Несмотря на то что «Телеграм» считается безопасным и защищенным мессенджером, при желании в его недрах и глубинах можно отыскать большой объем информации о пользователях. А если подключить к поиску методы OSINT, то есть разведки по открытым источникам, сведений можно собрать еще больше.

На помощь нам придут специально обученные телеграм‑боты, поисковые системы и, конечно же, русская народная...

На заметку Как обмануть камеру

Фев 28

- 1 154

- 1

Инженер и защитник конфиденциальности Мак Пирс (Mac Pierce) создал толстовку

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, которая скрывает лицо своего владельца от камер ночного видения. Дело в том, что в капюшон этой худи вшиты инфракрасные светодиоды.DIY-толстовка Пирса оснащается 12 мощными инфракрасными светодиодами, расположенными рядом с капюшоном. Такие диоды используются в камерах видеонаблюдения в качестве «инфракрасного прожектора» освещения наблюдаемой области. С помощью переключателя, вшитого в рукав, владелец такого предмета одежды может заставить светодиоды мигать, что «ослепит» любые близлежащие камеры наблюдения в ночное время суток.

«Камеры ночного видения устроены таким образом, чтобы ночью различать инфракрасный свет. Чтобы “видеть” в темноте, — рассказывает Пирс. — Посылая им достаточное количество...

Информация История программ-вымогателей

Фев 26

- 1 769

- 0

У Касперского на портале не плохая статья:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Кстати и сам блог не плохой, если кто не знал.)

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Сделаю перепост статьи.

Если вы следите за миром информационной безопасности, то в последние годы наверняка много слышали о программах-вымогателях. Возможно, вам даже не повезло лично столкнуться с разрушительными последствиями их атак. Пожалуй, их без преувеличения можно назвать самыми опасными зловредами современности.

Но знаете ли вы, что такие вредоносные программы существуют уже более 30 лет, а особенности современных атак ученые предсказали еще в середине 90-х? Хотите узнать, почему на смену блокировщикам пришли шифровальщики, какую сумму составил самый крупный в истории выкуп и при чем тут СПИД?

Мы...

Вопрос Generator death by Upo 12 почему и зачем ?

Фев 25

- 3 716

- 10

Вот интересно!

Изучал поисковые запросы в Яндексе, как видите основные запросы сюда: "Генератор вирусов", "Генератор винлоков", "Генератор шифровальщиков".)

Если ещё зачем нужен "Генератор шифровальщиков", я могу понять, но зачем нужен "Generator death by Upo" я не могу понять, кто-нить может объяснить ?

Для справки что это такое:

Вот самая популярная тема здесь:Generator Death by upO [5.0]

По сути это генератор вредоносна на батнике:

Как видно по скрину, можно в GUI интерфейсе выбрать вредоносное действие и на выходе получить готовый батник, также есть функционал написать свой батник.

Кто такой UP0:

Где-то лет наверное 5 назад, был достаточно популярный разработчик вредоносных программ, который занимался этим профессионально, специализировался на крипторах и...

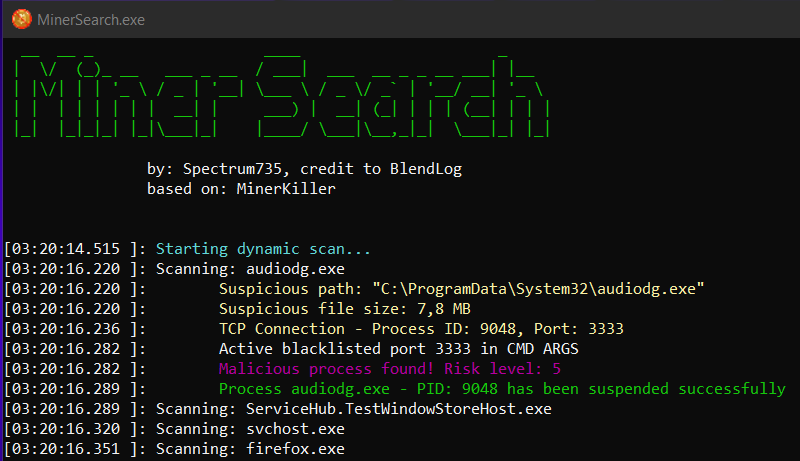

ВАЖНО Miner Search - Поиск и уничтожение скрытых майнеров

Фев 24

- 15 629

- 74

Программа разработанная для поиска и уничтожения скрытых майнеров. Является вспомогательным инструментом для поиска подозрительных файлов, каталогов, процессов и тд. и НЕ является антивирусом.

Обнаруживает и приостанавливает вредоносные процессы. Запускает удаление заблокированных папок через список контроля доступа на вкладке безопасность. При нахождении каких либо подозрительных или вредоносных объектов требуется подтверждение на запуск автоматической очистки.

Основан на Miner Killer.

- Улучшен процесс сканирования процессов;

- Добавлено статическое сканирование каталогов;

- Добавлена функция автоматической очистки от вредоносных каталогов;

- Уничтожение вредоносных процессов (в том числе помеченные как критические)

- Сканирование вредоносных ключей реестра и т.д...

Ссылка на гитхаб...

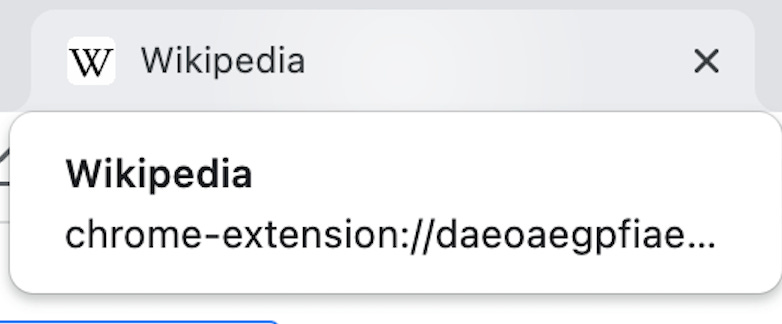

Малварь как искусство Как сделать троянское расширение для Google chrome

Фев 23

- 2 016

- 1

Пусть Manifest v3 и ограничил возможности браузерных расширений, но я считаю, что они далеко не исчерпаны. Чтобы доказать это, создадим расширение Chrome, крадущее максимально возможное количество данных.

Мы добьёмся двух целей:

- Исследуем грани возможного для расширений Chrome

- Продемонстрируем, что вы подвержены опасности, если не будете аккуратны с тем, что устанавливаете.

Основные правила

- Пользователь не должен подозревать, что за кулисами что-то происходит.

- Не должно быть никаких...

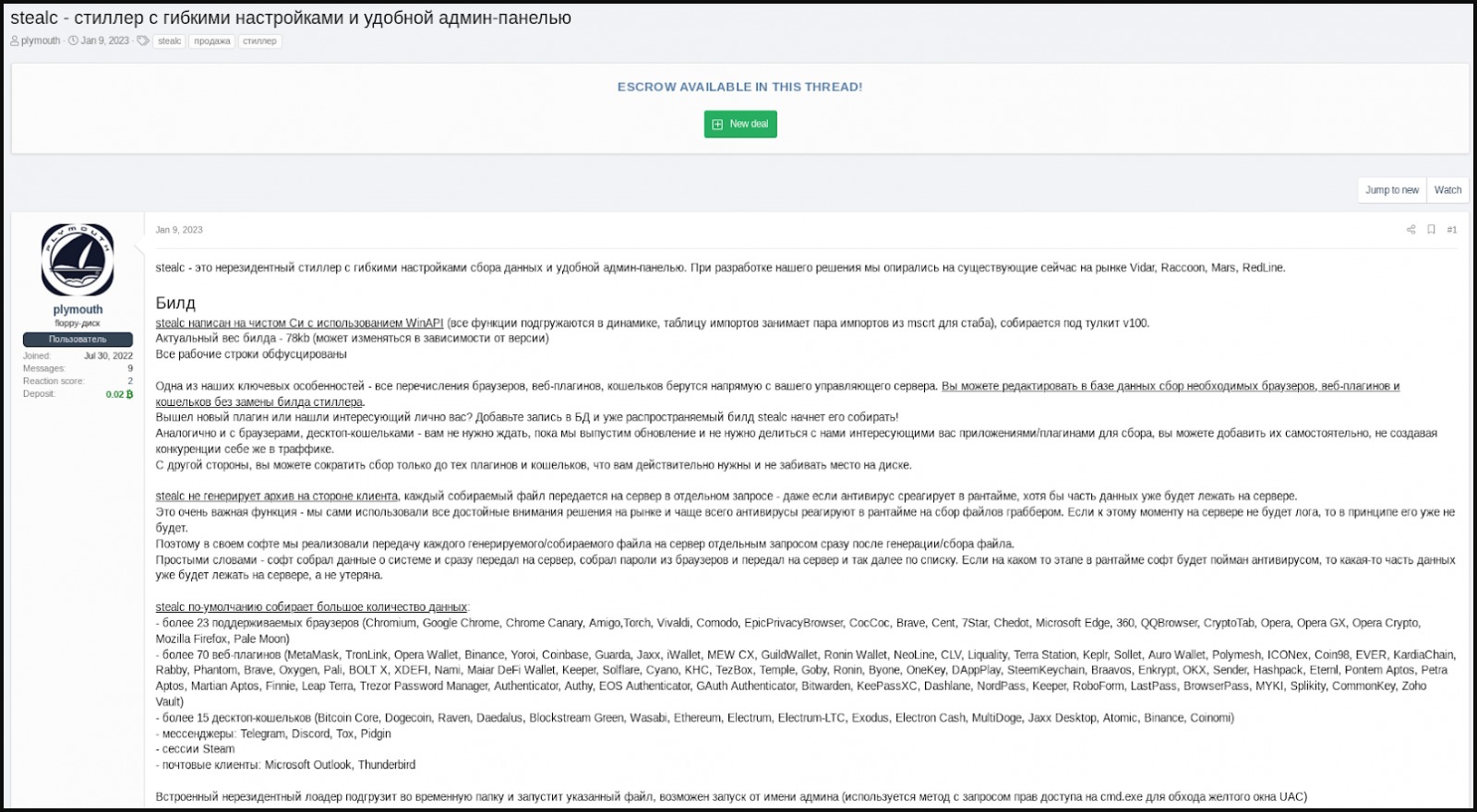

На заметку Стилер Stealc

Фев 22

- 950

- 0

Эксперты компании Sekoia

Впервые аналитики заметили рекламу нового вредоноса еще в январе, а в феврале он начал активно набирать популярность.

На хак-форумах и в Telegram-каналах Stealc рекламирует некто под ником Plymouth.

Он рассказывает, что вредонос представляет собой «нерезидентный стилер с гибкими настройками и удобной админ-паленью».

Реклама Stealc

Реклама Stealc

Помимо обычной для подобной малвари нацеленности на данные из браузеров, расширения и криптовалютные кошельки (вредонос нацелен на 22 браузера, 75 плагинов и 25 десктопных кошельков), Stealc также можно настроить для захвата определенных...

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, что в даркнете появился новый инфостилер Stealc, который набирает популярность у преступников благодаря агрессивной рекламе и сходству с такими вредоносами, как Vidar, Raccoon, Mars и Redline.Впервые аналитики заметили рекламу нового вредоноса еще в январе, а в феврале он начал активно набирать популярность.

На хак-форумах и в Telegram-каналах Stealc рекламирует некто под ником Plymouth.

Он рассказывает, что вредонос представляет собой «нерезидентный стилер с гибкими настройками и удобной админ-паленью».

Помимо обычной для подобной малвари нацеленности на данные из браузеров, расширения и криптовалютные кошельки (вредонос нацелен на 22 браузера, 75 плагинов и 25 десктопных кошельков), Stealc также можно настроить для захвата определенных...

Информация Контроль за людьми при помощи ИИ

Фев 22

- 933

- 0

СМИ сообщают, что подведомственный Роскомнадзору ФГУП «Главный радиочастотный центр» (ГРЧЦ) проводит внутренние испытания системы «Вепрь», которая должна обнаруживать «потенциальные точки напряженности в сети». Запуск системы запланирован на вторую половину 2023 года.

По информации «

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

», которые ссылаются на представителя ГРЧЦ, разработка системы «Вепрь» ведется с 2022 года, и в настоящее время первые модули уже проходят внутреннее тестирование.«ИС “Вепрь” предназначена для выявления потенциальных точек напряженности в сети, способных перерасти в информационные угрозы, их анализа, прогнозирования последующего распространения деструктивных материалов», – заявил изданию представитель Роскомнадзора.

Согласно документации ГРЧЦ, разработкой «Вепря» занимается петербургский...

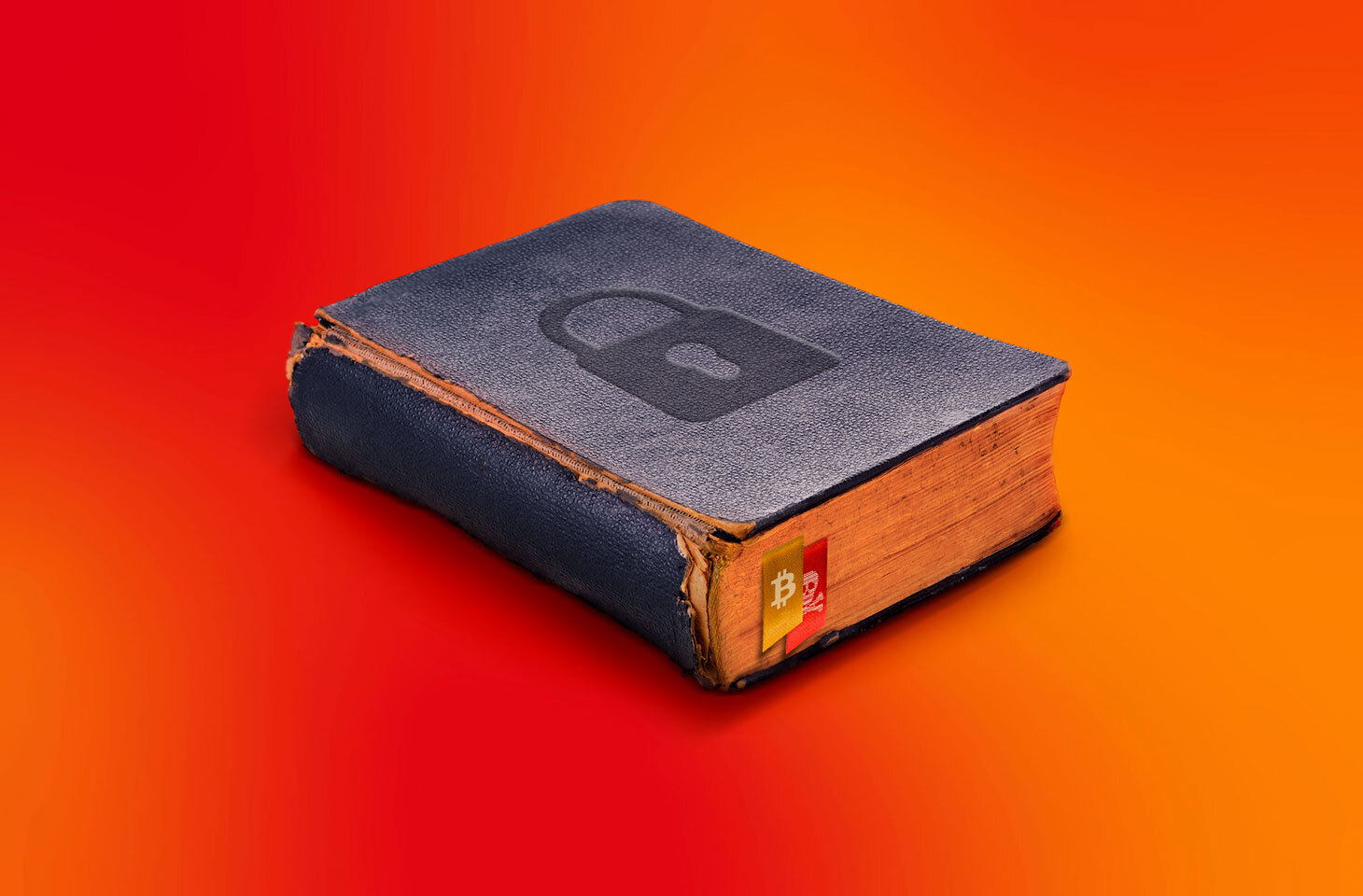

На заметку Программы-вымогатели. Обзоры и как защититься

Фев 19

- 1 339

- 0

Нашёл интересную книгу, 2021 года, думал от туда поделать рерайты...

Сейчас передумал и решил выложить книгу, интересно почитать, кто занимается администрированием и вообще кто интересуется ИБ.)

Скулкин О.

Шифровальщики. Как реагировать на атаки с использованием

программ-вымогателей / О. Скулкин — «Альпина Диджитал»,

2022

«Хотя основные цели вымогателей по-прежнему располагаются в Северной и Латинской Америке, Европе, Азиатско-Тихоокеанском регионе, последние пару лет и Россия перестала считаться тихой гаванью.

По данным Group-IB, только в 2021 году количество атак программ-вымогателей на российские компании увеличилось более чем на 200 %».

В последние годы происходит рост кибератак именно с помощью программ-шифровальщиков.

К сожалению, этот тренд не обошел и Россию – здесь количество таких атак только за 2021 год выросло более чем в три (!) раза. Именно поэтому так кстати в русском переводе выходит книга...

Эксклюзив Жизненный цикл современной атаки программы-вымогателя

Фев 18

- 2 452

- 0

Атаки с использованием программ-вымогателей могут быть очень сложными, особенно если речь идет об охоте на крупную дичь – корпорации.

Поэтому, прежде чем углубляться в технические детали, очень важно разобраться в том, как устроен жизненный цикл типичной атаки.

Понимание жизненного цикла атаки помогает специалистам по безопасности правильно реконструировать инциденты и принимать верные решения на различных этапах реагирования.

Программой-вымогателем как услугой может управлять как группа лиц, так и ряд отдельных злоумышленников.

Что это значит? Тактики, техники и процедуры могут сильно различаться, но жизненный цикл атаки в большинстве случаев будет примерно одинаковым, поскольку злоумышленники обычно преследуют две основные цели – украсть конфиденциальную информацию из целевой сети и развернуть копию программы-вымогателя в масштабах предприятия.

В этой статье мы кратко обсудим различные этапы атак...

Эксклюзив Сделай видеоигру один и не свихнись

Фев 18

- 2 302

- 6

Всегда хотели делать игры, но не знали с чего начать? Много идей и все хочется реализовать?

Страшно браться за что-то новое с нуля? Мысли о программировании вводят в панический ужас?

Тогда эта книга именно для вас. Она поможет понять, как правильно начать работать, где искать ответы на вопросы и самое главное — как не сдаться и довести дело до конца, став настоящим разработчиком видеоигр.

Слава Грис — разработчик-одиночка. На его счету уже три видеоигры, вышедших как на ПК, так и на консолях современного поколения. В своей книге он расскажет, как научиться делать видео игры одному и начать карьеру разработчика, не имея ни стартовых знаний, ни опыта, ни специального образования!

Эта книга станет вашим трамплином к успеху!

Кстати не плохо написано, интересно читать, хоть игры это не моё.)

Вам нужно авторизоваться, чтобы просмотреть содержимое.

Информация

Как угнать автомобиль при помощи USB - провода

Фев 16

- 1 778

- 2

Для автомобилей Hyundai и KIA вышло экстренное обновление ПО, так как некоторые модели можно было взломать и угнать при помощи USB-кабеля. Дело в том, что еще в прошлом году эта проблема стала вирусной в TikTok, где пользователи демонстрировали угоны машин в рамках челленджа.

Летом прошлого года американские правоохранители столкнулись со странной проблемой: подростки массово угоняли чужие авто. Дошло до того, что в Миннесоте количество автопреступлений, связанных с автомобилями KIA, выросло на 1300%. Похожую ситуацию

Как оказалось, корень этой проблемы лежал в популярном TikTok-челлендже. Тогда в социальных сетях широко распространилась информация о том, как при помощи отвертки и...

Летом прошлого года американские правоохранители столкнулись со странной проблемой: подростки массово угоняли чужие авто. Дошло до того, что в Миннесоте количество автопреступлений, связанных с автомобилями KIA, выросло на 1300%. Похожую ситуацию

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

и в других штатах: например, в Лос-Анджелесе количество угонов Hyundai и KIA увеличилось на 85% по сравнению с предыдущим годом, а в Чикаго тот же показатель подскочил в девять раз.Как оказалось, корень этой проблемы лежал в популярном TikTok-челлендже. Тогда в социальных сетях широко распространилась информация о том, как при помощи отвертки и...

Информация Как исследовать драйвера для Windows на уязвимости на примере

Фев 12

- 2 909

- 0

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, решил перепостить, т.к. многим интересно что можно сделать с уязвимым драйвером, как искать и т.д., а информации в сети мало.Автор классно всё расписал, хотя статья будет понятно далеко не всем, я-бы не сказал что статья для новичков, но почитать можно, кому интересно.)

КАК ВСЕ НАЧИНАЛОСЬ

Я мало что понимал в виндовых драйверах до того, как прочитал книгу Павла Йосифовича

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

(Переводы кстати можно найти здесь:Windows Kernel Programming).В книге все начинается с простого драйвера в духе Hello World и заканчивается сложным драйвером‑фильтром. Также рассказывается про отладку драйверов в виртуальной машине с WinDbg на хосте и про типичные ошибки...

ВАЖНО Мошеннические схемы. Обзоры

Фев 10

- 1 810

- 3

В этой теме предлагаю выкладывать разные мошеннические схемы, для обсуждения...

Итак начну...

1)Вредоносный QR-код.

Если вам нужно что-то оплатить, мошенник присылает вам QR-код с якобы платёжными реквизитами банка, после сканирования такого кода, вы попадаете на фишинговый сайт и после ввода реквизитов, это всё улетает злоумышленнику.)

Как защититься:

- Не сканировать подозрительные коды.

- Проверять сайты в адресной строке, обычно у банков доверенный сертификат (Зелёная полоска в браузере).

- Не работать с непонятными сервисами и продавцами (Проверять возраст сервиса, отзывы и т.д.).

Буду выкладывать ещё схемы, подключайтесь и вы.)

Как получить доступ к chatGPT в России

Фев 04

- 2 274

- 3

Оригинал статьи:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Всем привет! Перед началом статьи сразу скажу:

САМЫЙ ВАЖНЫЙ ДИСКЛЕЙМЕР: естественно, покупая смс на чужой номер вы полностью компрометируете безопасность своего аккаунта.

Мало ли кто его потом еще купит для получения доступа.

Поэтому, помните, что представленный в данной статье способ получения доступа - это только на "поиграться".

Не стоит вводить туда свои реальные почты и использовать это в работе, так как полученный доступ может быть в любой момент взломан/прикрыт.

Но да ладно, приступим. Здесь без всякого объяснения того что такое ChatGPT - кому надо тот знает. В этой статье я хочу поделиться путем который вас за 30Р может к этому боту...

Уроки Защита приложения C++ от дампа.

Янв 31

- 1 768

- 2

Всем привет, делал эксперимент с перезаписью функции в райтайме.

Допустим, вы хотите сделать защиту от дампа, что бы важные функции или данные в них не засветились, тогда можно заменить все инструкции в этой функции nop'ами.

Вот пример кода который получился у меня:

Я сделал для примера функцию которая выделяет 320 байт в памяти приложения используя WinApi функцию VirtualAlloc.

Предположим, что данная функция отработает у нас только 1 раз и в будущем она нам не понадобится.

В main функции я написал такой код (оставил комментарии для вас).

Допустим, вы хотите сделать защиту от дампа, что бы важные функции или данные в них не засветились, тогда можно заменить все инструкции в этой функции nop'ами.

Вот пример кода который получился у меня:

Я сделал для примера функцию которая выделяет 320 байт в памяти приложения используя WinApi функцию VirtualAlloc.

C++:

LPVOID Valloc()

{

LPVOID lpvResult;

lpvResult = VirtualAlloc(NULL, 320, MEM_COMMIT | MEM_RESERVE, PAGE_READWRITE);

if (lpvResult == NULL)

{

MessageBoxA(NULL, "VirtualAlloc failed!", "SHC", MB_OK);

return 0;

}

VirtualFree(lpvResult, 0, MEM_RELEASE);

MessageBoxA(NULL, "VirtualAlloc success!", "SHC", MB_OK);

return lpvResult;

}Предположим, что данная функция отработает у нас только 1 раз и в будущем она нам не понадобится.

В main функции я написал такой код (оставил комментарии для вас).

C++:

#pragma optimize( "", off )

typedef...ВАЖНО Как меня развёл "Вагнеровец"

Янв 30

- 2 052

- 10

Всем привет!

Сразу хочу сказать, что против этого товарища я ничего не имею, т.к. не похоже что это со зла он делал, хоть и неприятно это всё, но хочу написать статью, также в статье я не буду никого деанонизировать, все данные будут скрыты, а рассказана только суть...)

Итак, месяца два назад, после восстановления форума, для поднятия позиций в поисковиках, я решил заказать ссылки, в одной бирже статей, всё хорошо статьи были написаны.

Но через какое-то время появляется пользователь, будем называть его "Дантес" и говорит "Ого, я раньше сидел на этом форуме, а теперь пишу для него статьи".

Меня это заинтересовало, я списался с ним в телеге и...

Поиск по форуму

Последние сообщения

-

-

-

ВАЖНО Miner Search - Поиск и уничтожение скрытых майнеров

- Последнее: Spectrum735

-

-

-