-

Обратная связь

(info@ru-sfera.pw)

Наш канал в telegram: https://t.me/ru_sfera

Группа VK: https://vk.com/rusfera

Пользователи могут писать на форуме ТОЛЬКО ЧЕРЕЗ 7 ДНЕЙ после регистрации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Общая информационная безопасность

Вопрос Что за антивирус CrowdStrike ?

Июл 19

- 232

- 1

По всему миру наблюдается сбой в работе устройств с системой Windows. Как

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Register, это связано с ошибкой в обновлении от поставщика решений информационной безопасности CrowdStrike. Пользователи жалуются на появление «синего экрана смерти» на устройствах с Windows 10.«CrowdStrike осведомлен о сообщениях о сбоях на хостах Windows, связанных с программой Falcon. Симптомы включают в себя хосты, на которых возникает ошибка bugcheck\blue screen, связанная с датчиком Falcon», — цитирует издание сообщение компании.

Falcon Sensor — это система безопасности, которая, по утверждению CrowdStrike, блокирует кибератаки.

В сети мало информации про этот антивирус, но интересно почему такой вроде-бы не популярный антивирус стоит на куче компов, в разных отраслях ?

Вот что удалось найти об этом продукте:

CrowdStrike— это...

Информация Бабушкин-2024

Май 17

- 807

- 4

Ничего не меняется в нашем мире...

Можно долго наблюдать за огнём, водой и тем как "разрабатывают" отечественные антивирусы.

СМИ: разработчики из ПГУ создали антивирус, который использует ИИ и не требует обновлений

Разработчики из Пензенского государственного университета разработали первый российский антивирус, который основан на машинном обучении и не требует обновлений, сообщили «Известиям» представители вуза.

«В настоящий момент у нас готова версия программы для Windows. Она способна определять такой вредоносный софт, как троянские вирусы (которые проникают в ПК под видом легитимного ПО), руткиты (софт, собирающий персональные данные) и ПО, незаконно использующее ресурсы компьютера», — сообщил лидер проекта Даниил Мишин.

Главное отличие разработки от существующих продуктов в том, что антивирус устанавливается на компьютер и не требует наличия постоянного подключения к...

Малварь как искусство Атаки с использованием планировщика заданий в среде Windows

Май 16

- 746

- 3

Перевод:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Планировщик задач является одной из самых популярных техник атак, используемых злоумышленниками для установления постоянного присутствия на компьютере жертвы. Исследовательская команда Qualys изучила различные способы, которые могут использоваться злоумышленниками для сокрытия запланированных задач.

В этой статье мы описываем три новых метода скрытия и удаления запланированных задач в среде Microsoft Windows.

Злоумышленники часто используют функциональность планировщика задач в среде Microsoft Windows, чтобы облегчить начальное или регулярное выполнение вредоносного кода при запуске системы или по расписанию для сохранения присутствия.

Недавно исследователи безопасности Microsoft...

Информация Бесплатный премиум чит на любую игру

Апр 21

- 993

- 0

Аналитики

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

обнаружили нового вредоноса, связанного с инфостилером Redline, который маскируется под демо-версии читерского софта. Интересно, что авторы малвари предлагают пользователям полную бесплатную копию этого «читерского ПО», если те сумеют убедить своих друзей тоже установить его (на самом деле, распространяя малварь).Исследователи рассказывают, что новый инфостилер использует байт-код Lua, чтобы избежать обнаружения, что позволяет ему внедряться в легитимные процессы, а также использовать преимущества JIT-компиляции.

Эксперты связывают этот стилер с Redline, поскольку он использует управляющий сервер, который ранее ассоциировали с этим вредоносом. Однако издание

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, отмечает...Информация О том как можно угнать аккаунт в Telegram

Апр 21

- 958

- 0

Специалисты центра мониторинга внешних цифровых угроз Solar AURA из ГК «Солар»

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

крупную сеть, состоящую более чем из 300 сайтов с изображениями и мемами, созданную для кражи аккаунтов в Telegram. На картинку с такого сайта можно было легко «наткнуться» в поисковой выдаче, а дальнейший переход по ней был чреват потерей аккаунта.По данным исследователей, сеть появилась в декабре 2023 года и состоит из однотипных сайтов с сотнями тысяч изображений и описаний к ним. Изображения здесь объединены по тематикам. Так, удалось обнаружить сайты, посвященные аниме, фанфикам, мемам, корейским сериалам, порнографии и даже пицце.

Отмечается, что мошенники уделяют значительное внимание вопросам поисковой оптимизации. То есть вероятность наткнуться на один из таких вредоносных сайтов весьма высока, особенно, если...

На заметку О том как беспалевно спамить на форумах и блогах

Мар 17

- 976

- 1

Всем привет!

Обнаружил интересный метод спама:

Вот тут на форуме, как и на других форумах, например на васме, персонаж создавал отвелеченные темы, например "Подскажите фильмы 90" и т.д.

Всё это хорошо, но если форум позволяет редактировать темы, то тема через какое-то время превращается в "Бездепы казино".

Вот как это происходит тут:Бездепы в казино

Или например та-же тема на васме:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Хе, круто придумано, так-то мало кто поймет что к чему.

Малварь как искусство О том как использовать украденные cookie

Мар 03

- 1 173

- 0

Всем привет!

Часто в стиллерах есть такой функционалл, как кража истории браузера и cookie.

Про это мало где написанно, но в ряде случаев если завладеть cookie, то можно входить на сайты жертвы, без использования паролей.

Это связанно с тем, что многие сайты для авторизации используют сессию, это некий случайный набор данных, который генерируется после корректной авториции и хранится как-раз в cookie.

Эту сессию как правило либо перегенерировают раз в месяц, либо вообще она используется постоянно.)

Ну тут зависит всё от сайта, например банковские системы дополнительно привязывают сессию к айпи-адресу пользователя и сама сессия валидна минут 10-15.

Но многие сайты не делают никаких проверок и как правило угон сессии = угону аккаунта.)

Интересно, на сколько сложно импортировать чужой cookie себе в браузер ?

А сделать это не сложно, вот...

Импорт cookie в браузер или в другое приложение для...

На заметку История одного стилера под Линукс

Фев 08

- 1 182

- 0

Источник:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный мультиплатформенный менеджер загрузок.

Наше исследование началось с того, что мы получили образ диска и дамп памяти одного ноутбука на операционной системе Linux. Предполагалось, что этот ноутбук был скомпрометирован. Нашей задачей было опровергнуть это или, наоборот, доказать, поняв, что там вообще произошло.

Чтобы начать работать, мы составили супертаймлайн, который содержал данные о файловой системе машины — когда и какие файлы создавались или модифицировались, какие использовались источники...

Как определить пользователя за прокси и VPN

Фев 07

- 901

- 0

Интересное объяснение, также в видяшке приведен чекер:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Информация Анонимная сеть «Hidden Lake»

Дек 14

- 840

- 3

Анонимная сеть Hidden Lake

Анонимная сеть Hidden Lake - это децентрализованная F2F (friend-to-friend) анонимная сеть с теоретической доказуемостью. В отличие от известных анонимных сетей, подобия Tor, I2P, Mixminion, Crowds и т.п., сеть Hidden Lake способна противостоять атакам глобального наблюдателя. Сети Hidden Lake для анонимизации своего трафика не важны такие критерии как: 1) уровень сетевой централизации, 2) количество узлов в сети, 3) расположение узлов в сети. Вследствие этого, сеть Hidden Lake может внедряться в уже готовую и существующую централизованную систему (в виде тайного канала связи), формируя тем самым анонимность её пользователей.

Анонимность сети Hidden Lake сводится к невозможности определения совершаемых действий со стороны клиентов системы. Иными словами...

Новость Вредоносная реклама Notepad++ в Google

Окт 24

- 847

- 0

Специалисты

Исследователям не удалось получить итоговую полезную нагрузку, но в Malwarebytes считают, что это был Cobalt Strike, который предшествовал развертыванию вымогательского ПО.

В рекламе злоумышленники продвигали URL-адреса, которые явно не были связаны с Notepad++, но использовали вводящие в заблуждение заголовки в своих объявлениях. Так как заголовки намного крупнее и более заметны, чем URL-адреса, многие люди, скорее всего, не замечали подвоха.

Если жертва кликала по любому из объявлений мошенников, срабатывал редирект, который проверял...

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

обнаружили в Google новую кампанию по распространению вредоносной рекламы. Кампания была нацелена на пользователей, желающих загрузить текстовый редактор Notepad++, и оставалась незамеченной несколько месяцев.Исследователям не удалось получить итоговую полезную нагрузку, но в Malwarebytes считают, что это был Cobalt Strike, который предшествовал развертыванию вымогательского ПО.

В рекламе злоумышленники продвигали URL-адреса, которые явно не были связаны с Notepad++, но использовали вводящие в заблуждение заголовки в своих объявлениях. Так как заголовки намного крупнее и более заметны, чем URL-адреса, многие люди, скорее всего, не замечали подвоха.

Если жертва кликала по любому из объявлений мошенников, срабатывал редирект, который проверял...

ВАЖНО Ролики с автодоставкой

Окт 16

- 1 140

- 5

Всем привет!

Для скачивания с ютуба и не только пользуюсь программой Download Master. Знаю её уже много лет, вещь очень полезная и порой незаменимая. Разработка компании WestByte Software. Украинской компании, прошу заметить. Дальше поймёте, почему это важно.

Программка по умолчанию сохраняет видео, музыку, архивы и так далее по папкам-категориям, расположенным в загрузках. То есть она не использует системную папку Видео, и до последнего времени я туда даже не заглядывал.

Но сегодня совершенно случайно заглянул. Сказать, что я был удивлён содержимым — ничего не сказать.

Там лежало три видеофайла абсолютно проукраинского толка. Если я каким-то боком захотел бы их скачать для ознакомления, они определённо лежали бы в загрузках, как обычно. Да и вряд ли эту хрень я вообще захотел бы скачать, и тем более, долго хранить – мог бы просто посмотреть, да благополучно закрыть вкладку. К тому же на память пока не жалуюсь – я точно знаю, что содержимое роликов увидел впервые...

Для скачивания с ютуба и не только пользуюсь программой Download Master. Знаю её уже много лет, вещь очень полезная и порой незаменимая. Разработка компании WestByte Software. Украинской компании, прошу заметить. Дальше поймёте, почему это важно.

Программка по умолчанию сохраняет видео, музыку, архивы и так далее по папкам-категориям, расположенным в загрузках. То есть она не использует системную папку Видео, и до последнего времени я туда даже не заглядывал.

Но сегодня совершенно случайно заглянул. Сказать, что я был удивлён содержимым — ничего не сказать.

Там лежало три видеофайла абсолютно проукраинского толка. Если я каким-то боком захотел бы их скачать для ознакомления, они определённо лежали бы в загрузках, как обычно. Да и вряд ли эту хрень я вообще захотел бы скачать, и тем более, долго хранить – мог бы просто посмотреть, да благополучно закрыть вкладку. К тому же на память пока не жалуюсь – я точно знаю, что содержимое роликов увидел впервые...

На заметку Современное фишинговое письмо)

Окт 05

- 1 196

- 5

Получил на почту:

Ссылка "Погасить задолжность" ведёт на QiWi с просьбой оплатить 1500 рублеков.

Вот можете задонатить этому чуваку.)

Интересно что реальная почта такая:

Да-блин, я понимаю что кажусь дураком, но на такое даже я не поведусь.)))[/url]

Ссылка "Погасить задолжность" ведёт на QiWi с просьбой оплатить 1500 рублеков.

Вот можете задонатить этому чуваку.)

Вам нужно авторизоваться, чтобы просмотреть содержимое.

Интересно что реальная почта такая:

Да-блин, я понимаю что кажусь дураком, но на такое даже я не поведусь.)))[/url]

ВАЖНО Скачать фильм Вызов 2023 (И вирус вместе с ним)

Июл 24

- 2 711

- 12

Хе словил интересный вирус, который сейчас распространяется на всех торрентах, где можно типо скачать этот фильм, вот например ссылка:

Вам нужно авторизоваться, чтобы просмотреть содержимое.

Что тут у нас происходит, предлагают скачать файл, около 2 гигов:

Chalenge (Chalenge RUSS AUDIO 2023) russkie film (2023) FULL HD VIDEO 1080p Free torrent RU AUDIO full HD.mp4.scr

Всё круто, если бы не НО:

Как вы видите расширение файла mp4.scr.

Далее если вы запустите файлик, то вместо фильма, в папку темп дропнится такой файлик:tmpD763.tmp

Он-же на VT:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Он-же и в автозагрузку кстати, не поленится и добавится...)

Вот что ещё интересно, если посмотреть этот Chalenge (Chalenge RUSS AUDIO 2023) russkie film (2023) FULL HD VIDEO 1080p Free torrent RU AUDIO...

На заметку Белый феникс - Восстановление файлов, которые зашифрованы вымогателями

Май 13

- 1 157

- 0

ИБ-эксперты создали

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, новый инструмент для дешифровки файлов, пострадавших в результате атак программ-вымогателей. «Белый Феникс» позволит жертвам частично восстановить файлы, зашифрованные малварью, которая использует прерывистое шифрование. Инструмент уже доступен для бесплатной загрузки

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

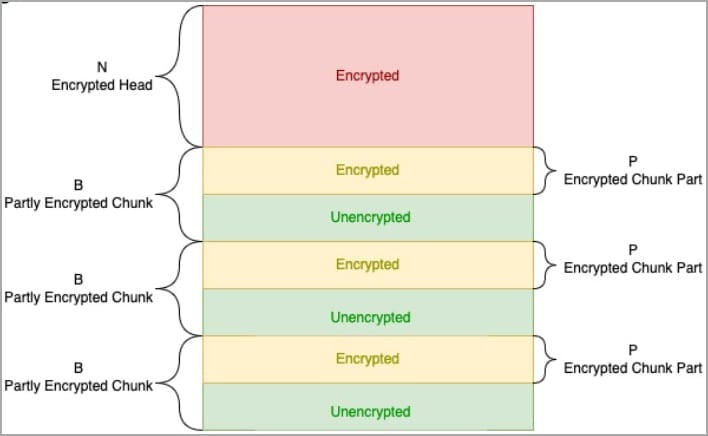

.Прерывистое шифрование представляет собой метод, используемый некоторыми вымогательскими группировками. Идея заключается в том, что малварь попеременно шифрует и не шифрует фрагменты данных, что позволяет зашифровать файл намного быстрее, делая данные непригодными для использования жертвой.

Осенью 2022 года специалисты...

На заметку Нужно ли разработчику быть специалистом по ИБ?

Май 03

- 1 742

- 0

Кстати не плохое выступление, там не много, рекомендую послушать...)

Малварь как искусство Атака при помощи дрона

Апр 30

- 2 255

- 1

Оригинал:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Ты сидишь за клавиатурой на одном из верхних этажей охраняемого здания, расположенного посреди закрытой территории в окружении забора с колючей проволокой под напряжением. Ты чувствуешь себя в полной безопасности — за ней следят не только камеры, но и бдительная охрана. За окном раздается подозрительное жужжание, ты отвлекаешься на непонятный источник звука, и этих нескольких секунд достаточно, чтобы на твой компьютер установился бэкдор, а хакер, расположенный в 20 км от тебя, проник в корпоративную сеть. Фантастика? Ничего подобного!

Дрон — отличный инструмент для злоумышленника, поскольку такой аппарат может нести на себе до трети собственного веса в виде полезной нагрузки. Но атаковать удаленный объект «по воздуху» не так‑то просто: «хакерский дрон» должен обладать высокой автономностью, управляться...

ВАЖНО Всегда проверяйте ссылки на первых полосах поисковиках

Апр 22

- 1 506

- 1

Вот нужно-было скачать браузер...

Ввел в Яндексе "Mozilla" и как видите офф. сайт только на шестой позиции...

Более того на первой позиции яндекс-браузер, который к мозилле отношения не имеет, но интересна вторая позиция:mozilla.yesload.net

mozilla.yesload.net - Фейковый сайт, сайт похож на офф. сайт мозилы, но если скачаете от туда инсталлер, то установится куча софта, КРОМЕ МОЗИЛЛЫ...

Короче увесистая адварь, но это жесть, неужели поисковики не могут такое фильтровать.

Так-что осторожно, так можно распространять вирусы, фишинговые сайты банков и т.д.

Это рабочий пример из жизни, на момент написания статьи, ссылка весьма жива...)

На заметку Secure by design

Апр 22

- 1 503

- 0

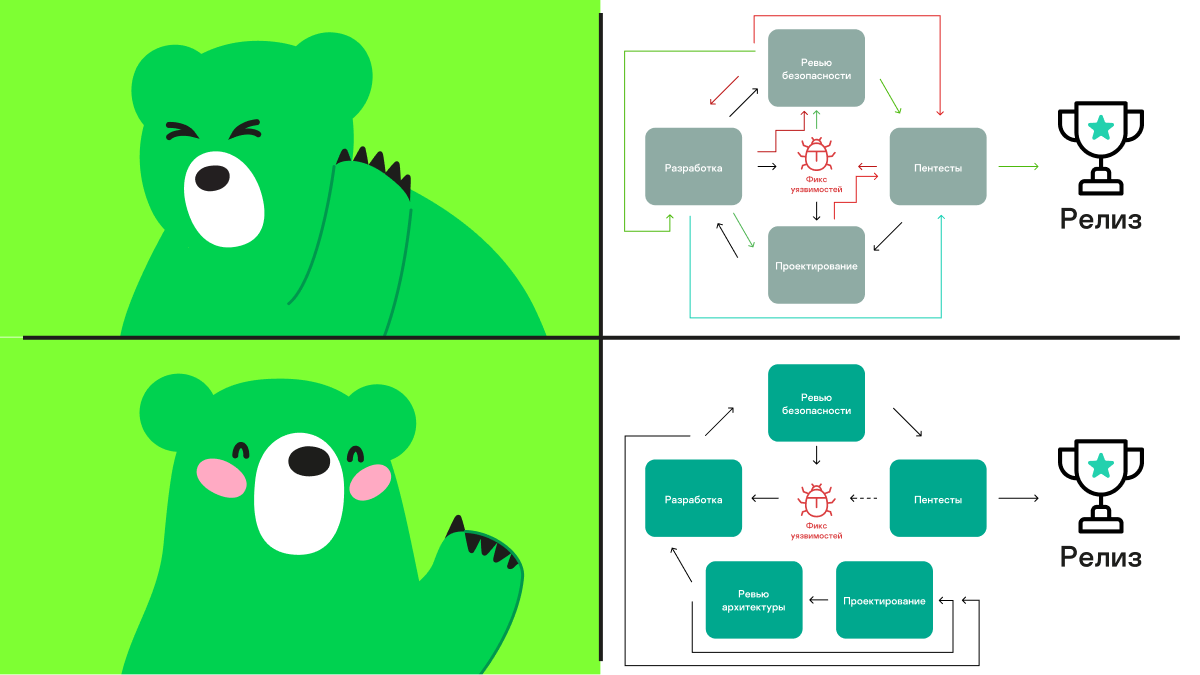

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно выполнены за счет использования правильного дизайна и архитектуры системы.

Меня зовут Сергей Талантов, я — архитектор и Security Champion

Меня зовут Сергей Талантов, я — архитектор и Security Champion

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

и занимаюсь разработкой продуктов, к которым предъявляются самые жесткие требования в плане безопасности. В этой статье расскажу про подход Secure by design: от теории (что это такое и какие виды этого подхода существуют, а также как и почему мы его применяем) к практике (паттерны безопасного дизайна и примеры их использования на С++)...На заметку Тонкий клиент на KasperskyOS

Апр 15

- 1 046

- 0

Помните, как еще до пандемии компании стремились обеспечить безопасный доступ в периметр для своих сотрудников-удаленщиков? Особенно, если данные были сверхважными, — например, бухгалтерские сведения или корпоративные документы. Решения были сложные, громоздкие и дорогие. А представляете, насколько критичным это стало сейчас?!

Меня зовут Сергей Яковлев, я руковожу проектом Kaspersky Thin Client, построенным на базе

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

. Thin Client — это один из основных компонентов Virtual Desktop Infrastructure, то есть системы доступа к удаленным рабочим столам. В этой статье я на примере такого клиента расскажу, как можно сделать продукт безопасным (и притом коммерчески рентабельным!). Какие были этапы, с чем столкнулись, через что прошли и как решали проблемы. Поехали...