-

Обратная связь: [email protected]

Наш канал в telegram: https://t.me/ru_sfera

Группа VK: https://vk.com/rusfera

Пользователи могут писать на форуме ТОЛЬКО ЧЕРЕЗ 7 ДНЕЙ после регистрации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Ру-Сфера: Исследование защиты и обсуждение IT-безопасности

Уроки Разработка малвари-6. Процессы Windows

Авг 26

- 3 000

- 7

В предыдущих версиях статей, было очень краткое ознакомление каких-то базовых вещей, без которых вообще проблематично вести разработку.

Понятно что этого недостаточно, но какое-то направление может дать.

Думаю это последняя статья, по теории и следующие статьи будут уже предметные, посвященные конкретно малвари...

Что такое процесс Windows?

Процесс Windows - это программа или приложение, выполняющееся на машине с Windows. Процесс может быть запущен как пользователем, так и самой системой. Процесс потребляет ресурсы, такие как память, дисковое пространство и процессорное время, чтобы выполнить задачу.

Потоки процесса

Процессы Windows состоят из одного или нескольких потоков, которые выполняются одновременно. Поток — это набор инструкций, которые могут выполняться независимо в рамках процесса. Потоки внутри процесса могут обмениваться данными. Потоки планируются к выполнению операционной системой и...

Язык мой — враг мой? Неплохой доклад, про безопасность в языках программирования

Авг 20

- 1 053

- 0

Софтверная индустрия борется с бинарными уязвимостями различными техниками: тестированием, ревью, статическим и динамическим анализом, использованием безопасных подмножеств языка и другими. Но даже в продуктах от самых технологически продвинутых корпораций обнаруживаются все новые уязвимости.

Сергей Рогачев, руководитель отдела разработки безопасной платформы «Лаборатории Касперского», рассказывает о языках программирования, которые дают дополнительные инструменты для достижения безопасности, и о том, какие из них могут использоваться для написания операционных систем.

Смотрите на YouTube видео с Kaspersky Cyber Immunity Developers Night 2023

Вообще рекомендую посмотреть канал Kaspersky Cyber Immunity Developers Night 2023, там много всяких интересных докладов:

Сергей Рогачев, руководитель отдела разработки безопасной платформы «Лаборатории Касперского», рассказывает о языках программирования, которые дают дополнительные инструменты для достижения безопасности, и о том, какие из них могут использоваться для написания операционных систем.

Смотрите на YouTube видео с Kaspersky Cyber Immunity Developers Night 2023

Вообще рекомендую посмотреть канал Kaspersky Cyber Immunity Developers Night 2023, там много всяких интересных докладов:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Уроки Разработка малвари - 5. Изучаем динамические библиотеки

Авг 19

- 3 188

- 8

В этой статье предлагаю рассмотреть создание динамических библиотек, в винде это всем наверное известные DLL.)

И .exe, и .dll файлы считаются исполняемыми файлами, в формате PE, сам PE уже описан много где, нет не времени не желание описывать архитектуру, если интересно всё в сети есть и очень разжованно.)

Что такое DLL?

DLL - это общие библиотеки исполняемых функций или данных, которые могут использоваться несколькими приложениями одновременно. Они используются для экспорта функций, которые будут использоваться процессом. В отличие от EXE файлов, DLL файлы не могут исполнять код самостоятельно. Вместо этого библиотеки DLL необходимо загрузить другими программами для выполнения кода.

Например функция createFile экспортирована из kernel32.dll, поэтому если процесс хочет вызвать эту функцию, ему сначала нужно загрузить kernel32.dll в свое адресное пространство.

Некоторые DLL автоматически загружаются в каждый...

ВАЖНО Блокировка OpenVPN и Wireguard в РФ

Авг 07

- 3 051

- 2

В России наблюдается блокировка популярных VPN-протоколов OpenVPN и Wireguard.

К сожалению, мы не можем точно определить, является ли это временной или постоянной мерой.

В связи с этим, как альтернативное и надежное решение, мы настоятельно рекомендуем переустановить ваше VPN-решение на Amnezia и использовать протоколы OpenVPN over Cloak (рекомендуется) или Shadowsocks.

Также работает Outline VPN.

Будет-ли блокировка OpenVPN и Wireguard постоянной покажет время, пока-что многие испытывают проблемы.:(

Использование Internet-функций Win32 API

Июл 29

- 3 311

- 0

Интернет так сильно вошел в нашу жизнь, что программа, так или иначе не использующая его возможности, обречена на “вымирание” почти как динозавры. Поэтому всех программистов, вне зависимости от квалификации и специализации так и тянет дописать до порой уж е готовой программы какой-то модуль для работы с Internet. Но тут и встает вопрос – как это сделать? Давайте рассмотрим, что нам предлагает среда Borland Delphi и Win32 API.

Во-первых, можно использовать компоненты с вкладки FastNet. Все они написаны фирмой NetMasters и поставляются без исходного кода. По многочисленным откликам различных разработчиков можно сказать, что большинство из них не выдерживает никакой критики, особ енно “отличились” компоненты для работы с почтой. Большинство проблем можно было бы исправить, но так как исходные тексты закрыты, то это вряд ли удастся. Даже если вы будете использовать такие вроде...

Вопрос Проблемы безопасности ?

Июл 26

- 1 987

- 11

Что-то не пойму гугл выдал:

Но в графе URL страниц с проблемами пусто и что делать ?)

Может если кто выкладывает ссылки с софтом прячте их в хайд ?

Или в запороленный архив, непонятно в общем.:(

Но в графе URL страниц с проблемами пусто и что делать ?)

Может если кто выкладывает ссылки с софтом прячте их в хайд ?

Или в запороленный архив, непонятно в общем.:(

Уроки Разработка малвари - 4. Шпаргалка по архитектуре винды

Июл 26

- 3 162

- 2

Архитектура любой ОС, очень сложная система, так наскоком не изучишь.

Тут на форуме есть целый раздел:Системное программирование и разработка

Но т.к. разработка малвари - Это системная разработка, какое-то понимание этой самой архитектуры нужно иметь, поэтому данная шпаргалка даст небольшое понимание, но к сожалению не более того.:(

Процессор внутри компьютера, на которой работает операционная система Windows, может работать в двух разных режимах: режиме пользователя и режиме ядра.

Приложения работают в режиме пользователя, а компоненты операционной системы работают в режиме ядра.

Когда приложение хочет выполнить задачу, например, создать файл, оно не может сделать это самостоятельно.

Единственная сущность, которая может выполнить задачу - это ядро, поэтому приложения должны следовать определенному порядку вызова функций.

Ниже представлена диаграмма, показывающая высокий уровень этого потока...

Тут на форуме есть целый раздел:Системное программирование и разработка

Но т.к. разработка малвари - Это системная разработка, какое-то понимание этой самой архитектуры нужно иметь, поэтому данная шпаргалка даст небольшое понимание, но к сожалению не более того.:(

Процессор внутри компьютера, на которой работает операционная система Windows, может работать в двух разных режимах: режиме пользователя и режиме ядра.

Приложения работают в режиме пользователя, а компоненты операционной системы работают в режиме ядра.

Когда приложение хочет выполнить задачу, например, создать файл, оно не может сделать это самостоятельно.

Единственная сущность, которая может выполнить задачу - это ядро, поэтому приложения должны следовать определенному порядку вызова функций.

Ниже представлена диаграмма, показывающая высокий уровень этого потока...

ВАЖНО Скачать фильм Вызов 2023 (И вирус вместе с ним)

Июл 24

- 3 846

- 12

Хе словил интересный вирус, который сейчас распространяется на всех торрентах, где можно типо скачать этот фильм, вот например ссылка:

Вам нужно авторизоваться, чтобы просмотреть содержимое.

Что тут у нас происходит, предлагают скачать файл, около 2 гигов:

Chalenge (Chalenge RUSS AUDIO 2023) russkie film (2023) FULL HD VIDEO 1080p Free torrent RU AUDIO full HD.mp4.scr

Всё круто, если бы не НО:

Как вы видите расширение файла mp4.scr.

Далее если вы запустите файлик, то вместо фильма, в папку темп дропнится такой файлик:tmpD763.tmp

Он-же на VT:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Он-же и в автозагрузку кстати, не поленится и добавится...)

Вот что ещё интересно, если посмотреть этот Chalenge (Chalenge RUSS AUDIO 2023) russkie film (2023) FULL HD VIDEO 1080p Free torrent RU AUDIO...

На заметку Перехват WinApi функций.

Июл 23

- 1 981

- 18

Сегодня столкнулся с тем, что мне нужно перехватить WinApi функции и изменить результат который они передают в программу.

Первый раз решил пойти сложным путем, методом изменения таблицы импортов, пытаясь поменять адрес в таблице импортов на нужный мне (перед этим создав темплейт функции).

Сделать у меня это не получилось, по этому я решил использовать библиотеку Detours.

Для работы будем использовать библиотеку detours, вам её нужно будет установить через NuGet.

Сначала создадим темплейты наших функций, я покажу это на 2х примерах: GetUserNameW и RegOpenKeyExW.

Далее, нам нужно создать "Прототип" функции которая будет заменятся на оригинальную.

Сначала я просто покажу код, потом более подробно расскажу...

Первый раз решил пойти сложным путем, методом изменения таблицы импортов, пытаясь поменять адрес в таблице импортов на нужный мне (перед этим создав темплейт функции).

Сделать у меня это не получилось, по этому я решил использовать библиотеку Detours.

Для работы будем использовать библиотеку detours, вам её нужно будет установить через NuGet.

Сначала создадим темплейты наших функций, я покажу это на 2х примерах: GetUserNameW и RegOpenKeyExW.

C++:

typedef BOOL(WINAPI* GETUSERNAMEW)(LPWSTR lpBuffer, LPDWORD pcbBuffer);

typedef LONG(WINAPI* REGOPENKEYEXW)(HKEY hKey, LPCWSTR lpSubKey, DWORD ulOptions, REGSAM samDesired, PHKEY phkResult);

GETUSERNAMEW original_GetUserNameW;

REGOPENKEYEXW original_RegOpenKeyExW;Сначала я просто покажу код, потом более подробно расскажу...

WinAPI по-русски - Большой справочник - Функций!

Июл 23

- 1 423

- 6

Огромный справочник функций WinAPI , с подробными описаниями функций.

Архив содержит :

Справочник - Функций WinApi

Справочник - Сообщений WinApi

Справочник - Ошибок Windows

ПРИММЕР ОПИСАНИЯ:

----------------------------------------------------------------------------

Функция _lwrite

Описание:

function _lwrite(FileHandle: Integer; Buffer: PChar; Bytes: Integer): Word;

Записывает данные из буфеpа Buffer в указанный файл.

...Уроки Разработка малвари - 3. Так какой-же язык выбрать !?

Июл 21

- 3 454

- 4

Вообще в сети много холиваров на это тему.

Многие представители старой школы отказываются признавать новые технологии и считают разработку малвари, как низкоуровневую разработку, т.е. что-то там на уровне драйверов системы, какое-то аппаратное взаимодействие низкоуровневое, например работа с процессором, реверс и т.д.

Да, всё это может присутствовать в разработке, но необходимо понимать, что малварь сейчас весьма обширное понятие.

Вот приведу пару примеров:

1)Нам нужно сделать ботнет, что мы будем использовать ?

Клиент - какой язык мы будем выбирать, уж точно не ассемблер, тут на самом деле выбор очень широк, даже тот-же C# подойдёт.

Серверная часть - Тут выбор ещё больше, всякие-там php, питонячие скрипты, а почему-бы и нет, вот даже на Си писать сервер сейчас может-быть затратно с нуля.

Кстати по поводу ботнета, в бытности мы как-то делали небольшой проект для конкурса XSS, вот интересные статьи рекомендую...

Уроки Разработка малвари - 2. Изучаем инструменты

Июл 18

- 2 995

- 2

В предыдущей части мы затронули, зачем вообще разрабатывать вредоносное ПО, рассмотрели жизненный цикл такого ПО и немного затронули выбор языка разработки.

Предыдущая часть тут: Зачем изучать разработку вредоносных программ ?

Перед началом путешествия по разработке вредоносного программного обеспечения необходимо подготовить рабочее пространство, установив инструменты для разработки вредоносных программ, а также их отладки.

Эти инструменты будут полезны в процессе разработки и анализа вредоносного программного обеспечения.

Отмечу что пока мы будем рассматривать ОС Windows, т.к. большинство малвари пишут именно под эту ОС, но также в будущем хочу затронуть Линукс и может-быть несколько статей будут затрагивать обсуждение малвари для мобильных устройств.)

Инструменты разработки/отладки и исследования программ

Установите следующие инструменты:

Visual Studio - это среда...

Предыдущая часть тут: Зачем изучать разработку вредоносных программ ?

Перед началом путешествия по разработке вредоносного программного обеспечения необходимо подготовить рабочее пространство, установив инструменты для разработки вредоносных программ, а также их отладки.

Эти инструменты будут полезны в процессе разработки и анализа вредоносного программного обеспечения.

Отмечу что пока мы будем рассматривать ОС Windows, т.к. большинство малвари пишут именно под эту ОС, но также в будущем хочу затронуть Линукс и может-быть несколько статей будут затрагивать обсуждение малвари для мобильных устройств.)

Инструменты разработки/отладки и исследования программ

Установите следующие инструменты:

Visual Studio - это среда...

BlackLotus Windows UEFI

Июл 14

- 1 589

- 2

Исходный код вредоносной программы Blacklotus для Windows UEFI !

BlackLotus - это инновационный буткит UEFI, разработанный специально для Windows. Он включает в себя встроенный обход безопасной загрузки и защиту Ring0/Kernel для защиты от любых попыток удаления. Это программное обеспечение служит для работы в качестве загрузчика HTTP. Благодаря его надежному сохранению нет необходимости в частых обновлениях агента новыми методами шифрования. После развертывания традиционное антивирусное программное обеспечение не сможет сканировать и удалять его. Программное обеспечение состоит из двух основных компонентов: агента, который устанавливается на целевом устройстве, и веб-интерфейса, используемого администраторами для управления ботами. В данном контексте...

Обход антивирусов методом вызова API функций, по их порядковым номерам.

Июл 12

- 1 819

- 5

Данный метод не новый, но я всё же решил его выложить, думаю не помешает для инфы!

Есть несколько способов избежать необходимости объявлять API в таблице импорта двоичного файла, и при этом, использовать его.

Такие методы, как вызов API по имени , вызов API по хэшу , встраивание шеллкода, как правило, являются наиболее распространенными.

В данном методе, о котором я раскажу, API объявляется, но только не с его именем.

Идея, заключается в том, чтобы попытаться вызвать функции, которые экспортируют библиотеки, используя порядковые номера, которые

к ним относятся, вместо их явных имен. Этот метод из соображений совместимости обычно не рекомендуется, поскольку возможно,

что в зависимости от операционной системы, в которой запущен двоичный файл, он может в конечном итоге не...

Обзор на протектор ASM-GUARD

Июл 10

- 1 722

- 2

Всем привет! Сегодня я бы хотел сделать обзор на программу ASM-GUARD

Ссылка на гитхаб

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

ASM-GUARD - это программа предназначена для обеспечения защиты программ, написанных на языке ассемблера (ASM). Она предлагает несколько функций и особенностей, которые помогают усилить безопасность и предотвратить возможные атаки на ASM-код.

Ниже представлен обзор функций и особенностей ASM-GUARD:

1) Сжатие инструкций (Instruction compression):

ASM-GUARD использует сжатие инструкций, что может помочь усложнить анализ и изменение программы на уровне ASM.

2) Фейковый...

Зачем изучать разработку вредоносных программ ?

Июл 01

- 3 995

- 8

Посмотрев этот курс:Малварь как искусство - Курс по MalDev [PDF]

Который стоит кстати около 300 баксов, понял что 80% описанного там есть здесь на форуме.)

Да может что-то устарело и что-то тяжело найти тут, но в целом инфа видимо актуальная.

Вот я и решил позаимствовать от туда темы, где-то сделать перевод, но в целом решил создать раздел Введение в разработку вредоносных программ где будет размещаться обновленная информация по теме разработки малвари, темы возьму прям из модулей.)

И вероятно затрону и другие системы, кроме винды, это не будут просто переводы, а темы от меня...

Раздел будет предназначен как для новичков, так и для тех-кто хочет что-то вспомнить, как минимум будет легче искать и бесплатно.)

Также можно завести раздел в гите под такие...

Информация Очередной тотальный брутфорс

Июн 23

- 3 227

- 2

Исследователи засекли (

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

) очередную волну атак по линуксовским SSH-серверам. Неизвестные злоумышленники брутфорсят сервера и закидывают DDoS-ботнеты Tsunami и Shellbot, малварь на повышение прав доступа через ELF-бинарник, майнер Monero XMRig и пару инструментов для чистки логов.

Полный набор с Tsunami и его широким функционалом во главе брутфорснутого угла. Подробнее о кампании и малвари в ней в отчёте (

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

).После атаки злоумышленники также генерируют новую пару SSH-ключей на случай, если незадачливый владелец сервера догадается сменить пароль.

Между тем словарик данных доступа, как всегда, показательный.

Если я усну и проснусь через сто лет и меня...

На заметку Сборка Windows 10 с вредоносами в разделе EFI

Июн 15

- 1 808

- 7

Хакеры

Операционная система не способна обнаружить зловред.

Extensible Firmware Interface или EFI — интерфейс между ОС и прошивкой устройства, который обеспечивает стандартную среду для загрузки системы и запуска предзагрузочных приложений.

EFI важен для систем на базе UEFI, пришедших на смену устаревшего BIOS.

Атаки проводили с использованием модифицированных разделов EFI для активации вредоносного ПО в обход ОС и её инструментов защиты, как и в случае с буткитом BlackLotus.

Исследователи Dr.Web обнаружили, что пиратские ISO-образы Windows 10 используют EFI в качестве безопасного места для хранения компонентов клипера.

Стандартные антивирусные инструменты обычно не сканируют раздел EFI, поэтому вредоносное ПО...

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

на торрент-трекерах сборки Windows 10, содержащие в разделе EFI вредоносное программное обеспечение для хищения криптовалюты.Операционная система не способна обнаружить зловред.

Extensible Firmware Interface или EFI — интерфейс между ОС и прошивкой устройства, который обеспечивает стандартную среду для загрузки системы и запуска предзагрузочных приложений.

EFI важен для систем на базе UEFI, пришедших на смену устаревшего BIOS.

Атаки проводили с использованием модифицированных разделов EFI для активации вредоносного ПО в обход ОС и её инструментов защиты, как и в случае с буткитом BlackLotus.

Исследователи Dr.Web обнаружили, что пиратские ISO-образы Windows 10 используют EFI в качестве безопасного места для хранения компонентов клипера.

Стандартные антивирусные инструменты обычно не сканируют раздел EFI, поэтому вредоносное ПО...

Информация Зачем нужно выравнивание и заполнение структур ?

Май 26

- 2 484

- 3

Всем привет!

Для новичков интересная тема, вот многие знают что компилятор выравнивает содержимое структур обычно кратно 4 в x32 и кратно 8 в x64.

Да есть разные атрибуты компилятора, которые запрещают это делать.

Но в этой статье предлагаю разобраться, зачем это вообще делается, как можно оптимизировать потребление памяти без специальных атрибут компилятора.

Итак, статья больше для новичков, но думаю будет интересно.)

Для новичков интересная тема, вот многие знают что компилятор выравнивает содержимое структур обычно кратно 4 в x32 и кратно 8 в x64.

Да есть разные атрибуты компилятора, которые запрещают это делать.

Но в этой статье предлагаю разобраться, зачем это вообще делается, как можно оптимизировать потребление памяти без специальных атрибут компилятора.

Итак, статья больше для новичков, но думаю будет интересно.)

Процессор и память

Упрощенное представления взаимодействия процессора и памяти. Память имеет адресную байтовую последовательность и расположена последовательно. Чтение или запись данных в памяти выполняется посредством операций, которые воздействуют на одну ячейку за раз. Чтобы прочитать ячейку памяти или произвести запись в нее, мы должны передать ее числовой адрес. Память способна выполнять с адресом ячейки две операции: получить хранящееся в ней данные или записать новые. Память имеет...На заметку Белый феникс - Восстановление файлов, которые зашифрованы вымогателями

Май 13

- 1 304

- 0

ИБ-эксперты создали

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, новый инструмент для дешифровки файлов, пострадавших в результате атак программ-вымогателей. «Белый Феникс» позволит жертвам частично восстановить файлы, зашифрованные малварью, которая использует прерывистое шифрование. Инструмент уже доступен для бесплатной загрузки

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

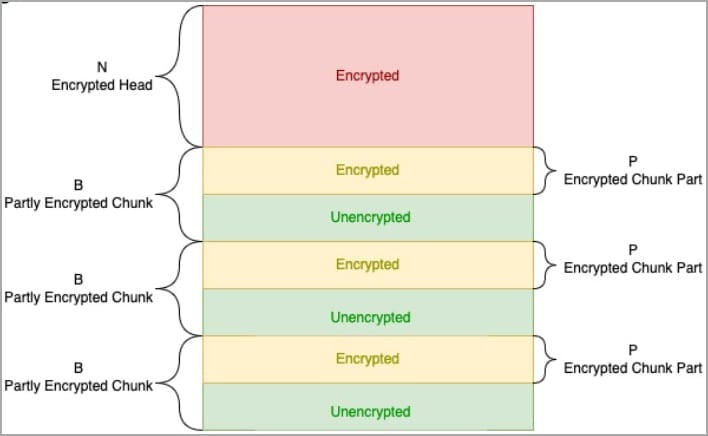

.Прерывистое шифрование представляет собой метод, используемый некоторыми вымогательскими группировками. Идея заключается в том, что малварь попеременно шифрует и не шифрует фрагменты данных, что позволяет зашифровать файл намного быстрее, делая данные непригодными для использования жертвой.

Осенью 2022 года специалисты...

Поиск по форуму

Последние сообщения

-

-

-

-

-

-

-

Программа Атака методом перебора на IP-камеры!

- Последнее: Robertkal3