-

Обратная связь: [email protected]

Наш канал в telegram: https://t.me/ru_sfera

Группа VK: https://vk.com/rusfera

Пользователи могут писать на форуме ТОЛЬКО ЧЕРЕЗ 7 ДНЕЙ после регистрации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Исследование защиты

Малварь как искусство Архитектура антивирусов и EDR - систем

Фев 02

- 2 106

- 6

Перевод статьи:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Кратко: Я хотел лучше понять EDR (Endpoint Detection and Response), поэтому создал

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

(dummy EDR) и расскажу об этом здесь.EDR (Endpoint Detection and Response) - это вид продукта безопасности, который направлен на обнаружение аномальной активности на компьютере или сервере.

Ища ресурсы по работе EDR, я понял, что даже если существует много литературы о EDR, нет многих статей, объясняющих архитектуру EDR и как оркестрируются различные компоненты EDR. Эта статья призвана развенчать мифы о том, как работают EDR, создавая настраиваемый вариант, внедряющий несколько техник, используемых в реальных EDR.

Глава 1. История вирусов

Сначала мы рассмотрим историю...

Малварь как искусство Различные фреймворки для обхода EDR систем

Янв 19

- 1 791

- 6

Предлагаю в этой теме выкладывать различные фреймворки для обхода и тестирования EDR систем.

Вот что получилось найти на гитхабе (Более-менее новые).

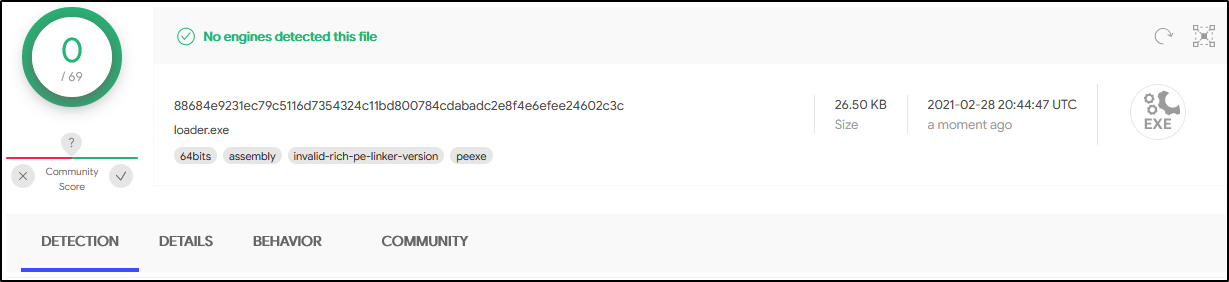

1)TerraLdr:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Details:

- no crt functions imported

- syscall unhooking using

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

- api hashing using Rotr32 hashing algo

- payload encryption using rc4 - payload is saved in .rsrc

- process injection - targetting 'SettingSyncHost.exe'

- ppid spoofing & blockdlls policy using NtCreateUserProcess

- stealthy remote process injection - chunking

- using debugging & NtQueueApcThread for payload execution

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Малварь как искусство Скрываем нагрузку в скриптах

Янв 03

- 1 533

- 1

Всем привет!

Вот в этой теме был задан вопрос, как склеить зверька с какой-то полезной программой.

Самое просто это использовать самораспаковывающийся архив, например так:ВАЖНО - Делаем крутой крипто-джойнер и обходим детект VT

Но в этой теме давайте рассмотрим как запаковать пейлоад в скрипт на bat или на sh для линукса.

Это может часто быть полезно и для легальных программ, в случае линукса, так можно сделать свой инсталятор.)

Предлагаю вначале рассмотреть линукс:

Чтобы упаковать бинарный файл (бинарник) в .sh скрипт на Linux, вы можете использовать следующий подход. Этот метод основан на использовании скрипта shell, который включает в себя сам бинарный файл, закодированный в формате base64. Вот подробный пример...

Малварь как искусство Набор методов по обходу AMSI

Дек 24

- 1 140

- 2

Этот репозиторий содержит некоторые методы обхода AMSI, которые были найдены в различных блогах.

Большинство скриптов обнаруживаются самим AMSI. Поэтому вам нужно найти триггер и изменить сигнатуру в этом месте путем переименования переменных/функций, замены строк или кодирования и декодирования во время выполнения.

Как альтернативу, вы можете обфусцировать их с помощью ISESteroids или Invoke-Obfuscation, чтобы заставить их работать.

В архиве примеры реализации методов обхода (Там текстовый файл README.md, безобидный, но его могут детектить АВ):

0. [Using Hardware Breakpoints](#Using-Hardware-Breakpoints "Goto Using-Hardware-Breakpoints")

1. [Using CLR hooking](#Using-CLR-hooking "Goto Using-CLR-hooking")

2. [Patch the provider’s DLL of Microsoft MpOav.dll](#Patch-the-providers-DLL-of-Microsoft-MpOav.dll "Goto Patch-the-providers-DLL-of-Microsoft-MpOav.dll")

3. [Scanning Interception and Provider function...

Малварь как искусство ToxicEye или как шпионить через Telegram бота

Дек 16

- 1 700

- 8

Всем доброго времени суток! Эта статья является мини-обзором по опенсорсному RAT на базе телеграмм бота. Статья не является каким-либо руководством к чему-либо противозаконному, разбор ниже приводится исключительно в ознакомительных целях. Ни автор софта, ни автор статьи не несет ответственности за возможный причиненный ущерб любого рода.

Github →

Использование телеграмм в качестве C&C не является чем-то новым, скорее всего просто удобным. Ничего делать особо не нужно, достаточно через батю ботов (BotFather) создать нового бота, взять его токен и вшить в зверька, как и приводится в оригинальном описании.

Ратник имеет достаточно большой функционал, где есть возможность подключаться к микрофону, к камере, также имеем функционал стиллера для сбора сохраненных паролей...

Github →

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Использование телеграмм в качестве C&C не является чем-то новым, скорее всего просто удобным. Ничего делать особо не нужно, достаточно через батю ботов (BotFather) создать нового бота, взять его токен и вшить в зверька, как и приводится в оригинальном описании.

Ратник имеет достаточно большой функционал, где есть возможность подключаться к микрофону, к камере, также имеем функционал стиллера для сбора сохраненных паролей...

Малварь как искусство Криптор исходного кода при помощи ChatGPT

Дек 04

- 1 334

- 7

Всем привет!

ИИ классное изобретение, оно несомненно станет частью нашей жизни.

Но к сожалению всё в нашей жизни двоично, вот приведу пример что можно сделать в темных делах, это просто игрушка, но игрушка с хорошем намеком.

Особенно если появятся аналоги ChatGPT заточенные на создание вредоносного софта, а ждать думаю этого момента осталось не долго.

Как известно защитные средства заточены на сигнатурный анализ, не важно детект это по поведению, детект по сигнатурам, детект в облаке.

Всё это так или иначе правила...)

До сех-пор вирусописатели делали скрытие кода, не меняя исходники программы, ну например шифрование кода, запуски в памяти и т.д.

Такие вирусы стали детектиться очень быстро, поэтому собственно и эпидемий нет...)

А теперь представим, что появится вирус, который действительно будет мутировать, программа будет усложняться в каждой эволюции, задетектить это существующими правилами...

Информация Фантастические руткиты: И где их найти (часть 1)

Ноя 26

- 2 683

- 15

Введение

В этой серии блогов мы рассмотрим тему руткитов - как они создаются, а также основы анализа драйверов ядра - в частности, на платформе Windows.

В этой первой части мы рассмотрим примеры реализации базовой функциональности руткитов, основы разработки драйверов ядра, а также основы Windows Internals, необходимые для понимания внутренней работы руткитов.

В следующей части мы остановимся на некоторых "наглядных" примерах руткитов и их анализе, на том, каково их назначение и как работает их функциональность.

Что такое руткит? Руткит - это тип вредоносного ПО, которое ускользает от обнаружения путем вмешательства в работу ОС и прячется глубоко внутри нее, как правило, в пространстве ядра. Термин "rootkit" заимствован из терминологии Unix, где "root" - это самый привилегированный пользователь в системе.

Такие примеры, как...

Информация [PDF] Азиатские АРТ-группировки. Тактики, техники и процедуры

Ноя 10

- 975

- 1

5 историй, которые легли в основу 370 страниц отчета. Материал можно рассматривать как библиотеку знаний об основных подходах, используемых азиатскими APT-группировками при взломе какой-либо инфраструктуры. Отчет также содержит подробную информацию о тактиках, техниках и процедурах (TTPs) злоумышленника, основанную на методологии MITRE ATT&CK.

Источник: "Лаборатория Касперского"

Ссылка на чтиво:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Уроки Обход AMSI при помощи хардварных точек останова

Окт 29

- 1 551

- 0

AMSI (Antimalware Scan Interface) — это интерфейс, предоставляемый Microsoft, который позволяет приложениям и службам отправлять данные на сканирование антивирусными решениями, установленными на системе. С AMSI разработчики могут лучше интегрироваться с антивирусными решениями и обеспечивать более высокий уровень безопасности для своих пользователей.

Обход AMSI с использованием хардверных брейкпоинтов:

Хардверные точки останова — это механизм, который позволяет отладчикам "останавливать" выполнение программы при обращении к определенной области памяти. Это может быть полезно при исследовании, как программа или система взаимодействует с конкретными данными.

В этой статье давайте попробуем перехватить функцию AmsiScanBuffer и изменить в обработчике исключения входные данные в эту функцию, тем самым в антивирусные системы будут попадать не вредоносный код для сканирования, а мусор.)...

ВАЖНО Ролики с автодоставкой

Окт 16

- 1 335

- 5

Всем привет!

Для скачивания с ютуба и не только пользуюсь программой Download Master. Знаю её уже много лет, вещь очень полезная и порой незаменимая. Разработка компании WestByte Software. Украинской компании, прошу заметить. Дальше поймёте, почему это важно.

Программка по умолчанию сохраняет видео, музыку, архивы и так далее по папкам-категориям, расположенным в загрузках. То есть она не использует системную папку Видео, и до последнего времени я туда даже не заглядывал.

Но сегодня совершенно случайно заглянул. Сказать, что я был удивлён содержимым — ничего не сказать.

Там лежало три видеофайла абсолютно проукраинского толка. Если я каким-то боком захотел бы их скачать для ознакомления, они определённо лежали бы в загрузках, как обычно. Да и вряд ли эту хрень я вообще захотел бы скачать, и тем более, долго хранить – мог бы просто посмотреть, да благополучно закрыть вкладку. К тому же на память пока не жалуюсь – я точно знаю, что содержимое роликов увидел впервые...

Для скачивания с ютуба и не только пользуюсь программой Download Master. Знаю её уже много лет, вещь очень полезная и порой незаменимая. Разработка компании WestByte Software. Украинской компании, прошу заметить. Дальше поймёте, почему это важно.

Программка по умолчанию сохраняет видео, музыку, архивы и так далее по папкам-категориям, расположенным в загрузках. То есть она не использует системную папку Видео, и до последнего времени я туда даже не заглядывал.

Но сегодня совершенно случайно заглянул. Сказать, что я был удивлён содержимым — ничего не сказать.

Там лежало три видеофайла абсолютно проукраинского толка. Если я каким-то боком захотел бы их скачать для ознакомления, они определённо лежали бы в загрузках, как обычно. Да и вряд ли эту хрень я вообще захотел бы скачать, и тем более, долго хранить – мог бы просто посмотреть, да благополучно закрыть вкладку. К тому же на память пока не жалуюсь – я точно знаю, что содержимое роликов увидел впервые...

Inception #7

Окт 08

- 1 598

- 0

Скачать можно тут:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

ВАЖНО Огромная база исходников современных вирусов для разных платформ

Сен 30

- 1 952

- 0

Весь исходный код, который упакован, может быть или не быть установлен с паролем 'infected' (без кавычек). Отдельные файлы, вероятно, не упакованы.

Структура каталогов:

- Android

- Generic Android OS malware, some leaks and proof-of-concepts

- Engines

- BAT

- Linux

- VBS

- Win32

- Java

- Some java infectors, proof-of-concept ransomware

- Javascript

- In-browser malware

- Legacy Windows

- Win2k

- Win32

- Win95

- Win98

- Win9x

- WinCE

- Libs (libraries)

- Bootkits

- DDoS proof-of-concepts

- Win32 libraries (disassemblers, etc).

- Linux

- Backdoors

- Botnets

- Infectors

- Mirai-Family (related and/or spin-offs)

- Rootkits

- Tools

- Trojans

- MSDOS

- MSIL

- MacOS

- Other

- Acad malware

- FreeBSD malware

- SunOS malware

- Symbian OS malware

- Discord-specific malware

- PHP

- ...

Уроки Как я RootKit загружал или же как загрузить драйвер без подписи

Сен 17

- 3 970

- 6

Для начала давайте разберемся что такое RootKit?

Для того что бы RootKit смог запуститься на пк жертвы, есть 2 варианта:

RootKit - это тип вредоносного программного обеспечения, который предоставляет хакерам доступ к целевым компьютерам. RootKit может скрывать свое присутствие, но оставаться активным. Как только они получают несанкционированный доступ к компьютерам, RootKit позволяют киберпреступникам красть личные данные и финансовую информацию, устанавливать вредоносное программное обеспечение или использовать компьютеры как часть ботнета для распространения спама и участия в DDoS-атаках. Название “RootKit” происходит от операционных систем Unix и Linux, где наиболее привилегированный аккаунт администратора называется “root”. Приложения, которые позволяют несанкционированный доступ root или admin к устройству, известны как "kit".

Для того что бы RootKit смог запуститься на пк жертвы, есть 2 варианта:

- Заплатить от 150$ за подпись драйвера

- Использовать маппер который с помощью уязвимого драйвера (на...

Проверка возможностей ChatGPT

Сен 12

- 774

- 1

Привет мир! Я тут недавно вернулся из очень длительного отпуска, дабы снова сделать что-нибудь интересное или весёлое.

Собственно, начнём как всегда.

Не забывайте, что я всё это проделал лишь ради интереса и в целях обучения!!!

Недавно мне стало скучно, а потому я закупил за 600 рубликов подписку на ChatGPT, только есть одна проблема.

Chat GPT не особо любит Русские IP-шники, а VPN использовать с риском потерять подписку - не очень хочу.

Конкретно по данной причине, я купил не ChatGPT, а ChadGPT.

Ооо этот ChatGPT, в последнее время у всех на слуху, умеет всё, не умеет ничего, посылает всех к херам, пытается захватить контроль над ядерным оружием США и прочие весёлые штуки.

"Мы подключаемся к приоритетной платной версии Chat GPT от OpenAI, дорабатываем ее для России и делаем открытой."

Какие вводные, сразу на главной странице у нас есть такие тексты:

"Доступ к...

Собственно, начнём как всегда.

Не забывайте, что я всё это проделал лишь ради интереса и в целях обучения!!!

Недавно мне стало скучно, а потому я закупил за 600 рубликов подписку на ChatGPT, только есть одна проблема.

Chat GPT не особо любит Русские IP-шники, а VPN использовать с риском потерять подписку - не очень хочу.

Конкретно по данной причине, я купил не ChatGPT, а ChadGPT.

Ооо этот ChatGPT, в последнее время у всех на слуху, умеет всё, не умеет ничего, посылает всех к херам, пытается захватить контроль над ядерным оружием США и прочие весёлые штуки.

"Мы подключаемся к приоритетной платной версии Chat GPT от OpenAI, дорабатываем ее для России и делаем открытой."

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Какие вводные, сразу на главной странице у нас есть такие тексты:

"Доступ к...

На заметку Перехват WinApi функций.

Июл 23

- 2 066

- 18

Сегодня столкнулся с тем, что мне нужно перехватить WinApi функции и изменить результат который они передают в программу.

Первый раз решил пойти сложным путем, методом изменения таблицы импортов, пытаясь поменять адрес в таблице импортов на нужный мне (перед этим создав темплейт функции).

Сделать у меня это не получилось, по этому я решил использовать библиотеку Detours.

Для работы будем использовать библиотеку detours, вам её нужно будет установить через NuGet.

Сначала создадим темплейты наших функций, я покажу это на 2х примерах: GetUserNameW и RegOpenKeyExW.

Далее, нам нужно создать "Прототип" функции которая будет заменятся на оригинальную.

Сначала я просто покажу код, потом более подробно расскажу...

Первый раз решил пойти сложным путем, методом изменения таблицы импортов, пытаясь поменять адрес в таблице импортов на нужный мне (перед этим создав темплейт функции).

Сделать у меня это не получилось, по этому я решил использовать библиотеку Detours.

Для работы будем использовать библиотеку detours, вам её нужно будет установить через NuGet.

Сначала создадим темплейты наших функций, я покажу это на 2х примерах: GetUserNameW и RegOpenKeyExW.

C++:

typedef BOOL(WINAPI* GETUSERNAMEW)(LPWSTR lpBuffer, LPDWORD pcbBuffer);

typedef LONG(WINAPI* REGOPENKEYEXW)(HKEY hKey, LPCWSTR lpSubKey, DWORD ulOptions, REGSAM samDesired, PHKEY phkResult);

GETUSERNAMEW original_GetUserNameW;

REGOPENKEYEXW original_RegOpenKeyExW;Сначала я просто покажу код, потом более подробно расскажу...

Обход антивирусов методом вызова API функций, по их порядковым номерам.

Июл 12

- 1 906

- 5

Данный метод не новый, но я всё же решил его выложить, думаю не помешает для инфы!

Есть несколько способов избежать необходимости объявлять API в таблице импорта двоичного файла, и при этом, использовать его.

Такие методы, как вызов API по имени , вызов API по хэшу , встраивание шеллкода, как правило, являются наиболее распространенными.

В данном методе, о котором я раскажу, API объявляется, но только не с его именем.

Идея, заключается в том, чтобы попытаться вызвать функции, которые экспортируют библиотеки, используя порядковые номера, которые

к ним относятся, вместо их явных имен. Этот метод из соображений совместимости обычно не рекомендуется, поскольку возможно,

что в зависимости от операционной системы, в которой запущен двоичный файл, он может в конечном итоге не...

Обзор на протектор ASM-GUARD

Июл 10

- 1 769

- 2

Всем привет! Сегодня я бы хотел сделать обзор на программу ASM-GUARD

Ссылка на гитхаб

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

ASM-GUARD - это программа предназначена для обеспечения защиты программ, написанных на языке ассемблера (ASM). Она предлагает несколько функций и особенностей, которые помогают усилить безопасность и предотвратить возможные атаки на ASM-код.

Ниже представлен обзор функций и особенностей ASM-GUARD:

1) Сжатие инструкций (Instruction compression):

ASM-GUARD использует сжатие инструкций, что может помочь усложнить анализ и изменение программы на уровне ASM.

2) Фейковый...

Зачем изучать разработку вредоносных программ ?

Июл 01

- 4 222

- 8

Посмотрев этот курс:Малварь как искусство - Курс по MalDev [PDF]

Который стоит кстати около 300 баксов, понял что 80% описанного там есть здесь на форуме.)

Да может что-то устарело и что-то тяжело найти тут, но в целом инфа видимо актуальная.

Вот я и решил позаимствовать от туда темы, где-то сделать перевод, но в целом решил создать раздел Введение в разработку вредоносных программ где будет размещаться обновленная информация по теме разработки малвари, темы возьму прям из модулей.)

И вероятно затрону и другие системы, кроме винды, это не будут просто переводы, а темы от меня...

Раздел будет предназначен как для новичков, так и для тех-кто хочет что-то вспомнить, как минимум будет легче искать и бесплатно.)

Также можно завести раздел в гите под такие...

На заметку Белый феникс - Восстановление файлов, которые зашифрованы вымогателями

Май 13

- 1 334

- 0

ИБ-эксперты создали

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

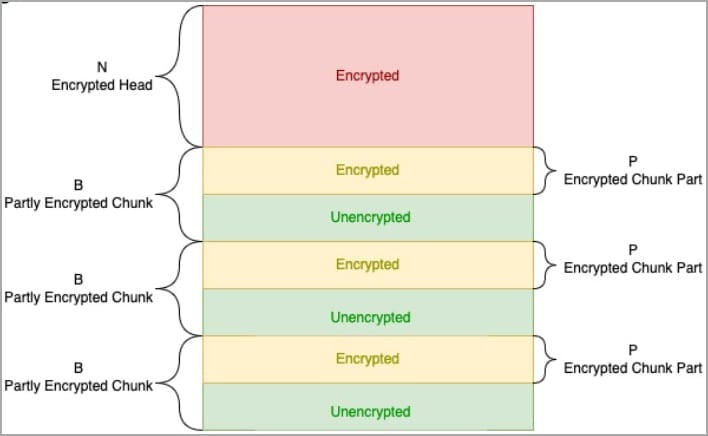

, новый инструмент для дешифровки файлов, пострадавших в результате атак программ-вымогателей. «Белый Феникс» позволит жертвам частично восстановить файлы, зашифрованные малварью, которая использует прерывистое шифрование. Инструмент уже доступен для бесплатной загрузки

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

.Прерывистое шифрование представляет собой метод, используемый некоторыми вымогательскими группировками. Идея заключается в том, что малварь попеременно шифрует и не шифрует фрагменты данных, что позволяет зашифровать файл намного быстрее, делая данные непригодными для использования жертвой.

Осенью 2022 года специалисты...

Малварь как искусство Атака при помощи дрона

Апр 30

- 2 758

- 1

Оригинал:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Ты сидишь за клавиатурой на одном из верхних этажей охраняемого здания, расположенного посреди закрытой территории в окружении забора с колючей проволокой под напряжением. Ты чувствуешь себя в полной безопасности — за ней следят не только камеры, но и бдительная охрана. За окном раздается подозрительное жужжание, ты отвлекаешься на непонятный источник звука, и этих нескольких секунд достаточно, чтобы на твой компьютер установился бэкдор, а хакер, расположенный в 20 км от тебя, проник в корпоративную сеть. Фантастика? Ничего подобного!

Дрон — отличный инструмент для злоумышленника, поскольку такой аппарат может нести на себе до трети собственного веса в виде полезной нагрузки. Но атаковать удаленный объект «по воздуху» не так‑то просто: «хакерский дрон» должен обладать высокой автономностью, управляться...

Поиск по форуму

Последние сообщения

-

-

-

ВАЖНО Miner Search - Поиск и уничтожение скрытых майнеров

- Последнее: Spectrum735

-

-

-