-

Обратная связь: [email protected]

Наш канал в telegram: https://t.me/ru_sfera

Группа VK: https://vk.com/rusfera

Пользователи могут писать на форуме ТОЛЬКО ЧЕРЕЗ 7 ДНЕЙ после регистрации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Исследование защиты

ВАЖНО Всегда проверяйте ссылки на первых полосах поисковиках

Апр 22

- 1 845

- 1

Вот нужно-было скачать браузер...

Ввел в Яндексе "Mozilla" и как видите офф. сайт только на шестой позиции...

Более того на первой позиции яндекс-браузер, который к мозилле отношения не имеет, но интересна вторая позиция:mozilla.yesload.net

mozilla.yesload.net - Фейковый сайт, сайт похож на офф. сайт мозилы, но если скачаете от туда инсталлер, то установится куча софта, КРОМЕ МОЗИЛЛЫ...

Короче увесистая адварь, но это жесть, неужели поисковики не могут такое фильтровать.

Так-что осторожно, так можно распространять вирусы, фишинговые сайты банков и т.д.

Это рабочий пример из жизни, на момент написания статьи, ссылка весьма жива...)

На заметку Secure by design

Апр 22

- 1 859

- 0

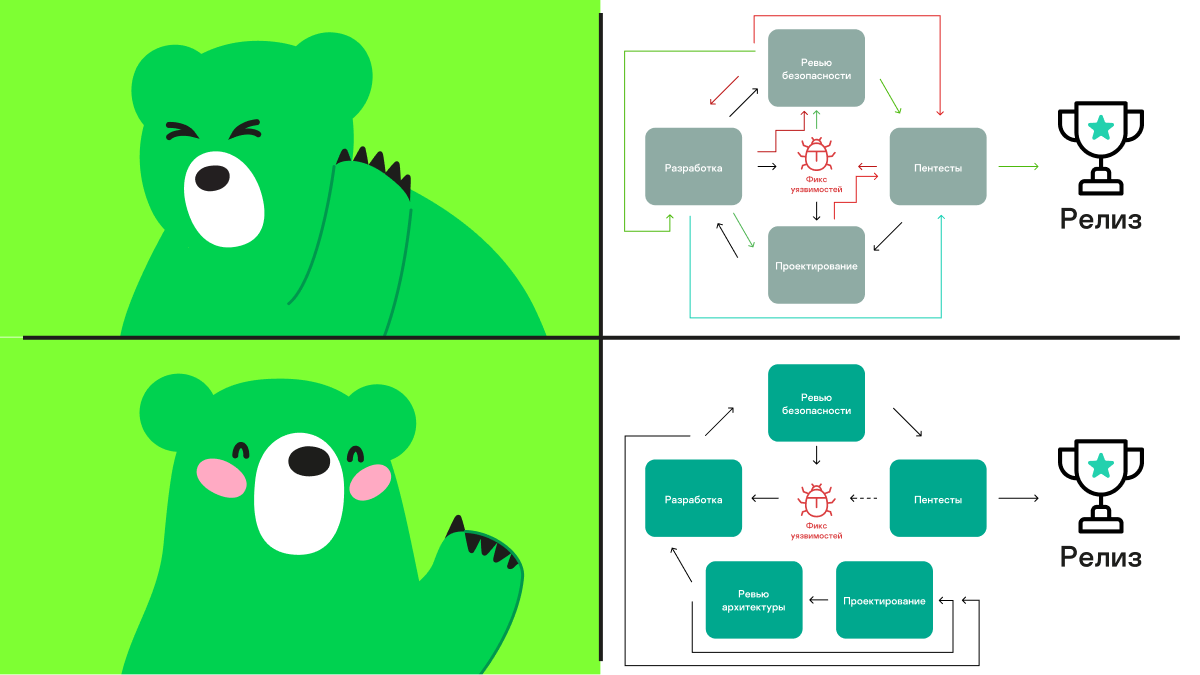

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно выполнены за счет использования правильного дизайна и архитектуры системы.

Меня зовут Сергей Талантов, я — архитектор и Security Champion

Меня зовут Сергей Талантов, я — архитектор и Security Champion

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

и занимаюсь разработкой продуктов, к которым предъявляются самые жесткие требования в плане безопасности. В этой статье расскажу про подход Secure by design: от теории (что это такое и какие виды этого подхода существуют, а также как и почему мы его применяем) к практике (паттерны безопасного дизайна и примеры их использования на С++)...Информация Чит/трейнер своими руками. Хакер. Часть 2

Апр 01

- 2 599

- 0

Продолжение крутой статьи:Информация - Чит/трейнер своими руками. Хакер. Часть 1

Автор реально постарался всё расписать, респект:

Сегодня мы с тобой напишем чит для сетевого шутера. Мы реализуем хаки типа extrasensory perception (ESP) и aimbot. ESP отображает информацию об игроках над их головами. Здесь может быть здоровье игрока, имя или текущее используемое оружие. Aimbot автоматически нацеливается на других игроков.

Автор реально постарался всё расписать, респект:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Сегодня мы с тобой напишем чит для сетевого шутера. Мы реализуем хаки типа extrasensory perception (ESP) и aimbot. ESP отображает информацию об игроках над их головами. Здесь может быть здоровье игрока, имя или текущее используемое оружие. Aimbot автоматически нацеливается на других игроков.

В предыдущей статье «Вы должны зарегистрироваться, чтобы увидеть внешние ссылки» я заложил базу для будущих читов и объяснил основные понятия. Рекомендую ознакомиться с ней, чтобы лучше понимать, что мы будем сегодня делать.

ВЫБОР ИГРЫ

Мой...Информация Чит/трейнер своими руками. Хакер. Часть 1

Апр 01

- 2 477

- 0

Приватная статья, часть первая:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Играть в игры любят все, но это гораздо интереснее, когда у тебя имеется нескончаемый запас патронов и здоровья. Чтобы обзавестись и тем и другим, можно погуглить читы и трейнеры для твоей любимой игры. Но как быть, если их еще не разработали? Написать самому! Обладая навыками реверс‑инжиниринга и программирования, сделать это намного проще, чем кажется.

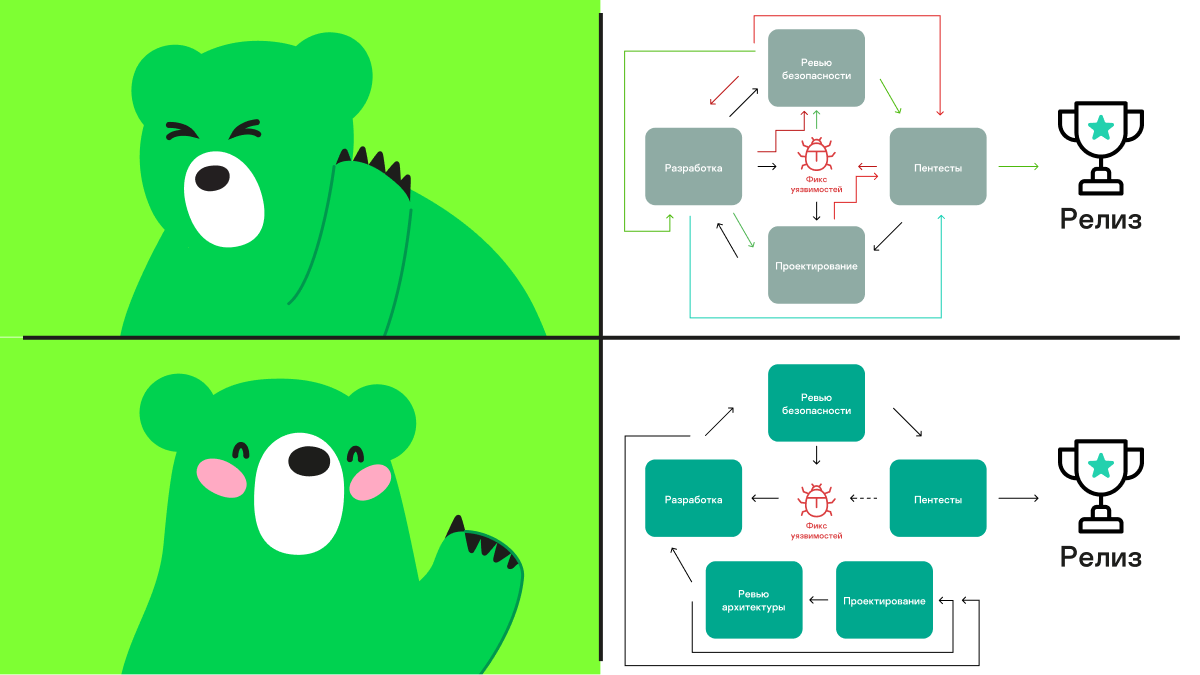

ВЫБОР ИГРЫ

Для начала определимся с игрой. Мой выбор пал на

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

(далее HLD). Если ты планируешь поэкспериментировать с коммерческой игрой, обрати внимание на сайт

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, а также на игры...Малварь как искусство Перехват паролей в момент авторизации пользователя Windows

Мар 18

- 1 811

- 1

Оригинал (Платная статья):

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Большинство механизмов защиты в Windows строится на паролях учетных записей пользователей. В сегодняшней статье мы разберем несколько способов перехвата паролей в момент авторизации пользователя и напишем код для автоматизации этого процесса.

Windows имеет сложную систему аутентификации со множеством компонентов. Фундаментом этой системы можно считать LSA (Local Security Authority) и SSP.

LSA — огромная подсистема, которая служит для проверки подлинности пользователей, их регистрации, смены пароля и подобных операций. Еще в LSA хранится информация обо всех аспектах безопасности локального компьютера, например количестве неуспешных вводов пароля для блокировки учетной записи. Посредством LSA можно даже назначать привилегии пользовательским учеткам, для этого разработан инструмент...

Информация REVERSE_IT. EXE - telegram-канал с интересными фриланс заказами по реверсу и сискодингу

Мар 16

- 1 371

- 1

Доброго дня.

Появилась идея объединить разрозненные форумы и площадки по реверсу, desktop & low level кодингу в части фриланс заказов. А именно, мониторить и публиковать в тг канале актуальные заказы с разных площадок.

Ссылка:

@reverse_it_exe

Появилась идея объединить разрозненные форумы и площадки по реверсу, desktop & low level кодингу в части фриланс заказов. А именно, мониторить и публиковать в тг канале актуальные заказы с разных площадок.

Ссылка:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

@reverse_it_exe

На заметку Как обмануть камеру

Фев 28

- 1 154

- 1

Инженер и защитник конфиденциальности Мак Пирс (Mac Pierce) создал толстовку

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, которая скрывает лицо своего владельца от камер ночного видения. Дело в том, что в капюшон этой худи вшиты инфракрасные светодиоды.DIY-толстовка Пирса оснащается 12 мощными инфракрасными светодиодами, расположенными рядом с капюшоном. Такие диоды используются в камерах видеонаблюдения в качестве «инфракрасного прожектора» освещения наблюдаемой области. С помощью переключателя, вшитого в рукав, владелец такого предмета одежды может заставить светодиоды мигать, что «ослепит» любые близлежащие камеры наблюдения в ночное время суток.

«Камеры ночного видения устроены таким образом, чтобы ночью различать инфракрасный свет. Чтобы “видеть” в темноте, — рассказывает Пирс. — Посылая им достаточное количество...

Вопрос Generator death by Upo 12 почему и зачем ?

Фев 25

- 3 716

- 10

Вот интересно!

Изучал поисковые запросы в Яндексе, как видите основные запросы сюда: "Генератор вирусов", "Генератор винлоков", "Генератор шифровальщиков".)

Если ещё зачем нужен "Генератор шифровальщиков", я могу понять, но зачем нужен "Generator death by Upo" я не могу понять, кто-нить может объяснить ?

Для справки что это такое:

Вот самая популярная тема здесь:Generator Death by upO [5.0]

По сути это генератор вредоносна на батнике:

Как видно по скрину, можно в GUI интерфейсе выбрать вредоносное действие и на выходе получить готовый батник, также есть функционал написать свой батник.

Кто такой UP0:

Где-то лет наверное 5 назад, был достаточно популярный разработчик вредоносных программ, который занимался этим профессионально, специализировался на крипторах и...

Малварь как искусство Как сделать троянское расширение для Google chrome

Фев 23

- 2 016

- 1

Пусть Manifest v3 и ограничил возможности браузерных расширений, но я считаю, что они далеко не исчерпаны. Чтобы доказать это, создадим расширение Chrome, крадущее максимально возможное количество данных.

Мы добьёмся двух целей:

- Исследуем грани возможного для расширений Chrome

- Продемонстрируем, что вы подвержены опасности, если не будете аккуратны с тем, что устанавливаете.

Основные правила

- Пользователь не должен подозревать, что за кулисами что-то происходит.

- Не должно быть никаких...

Информация Как исследовать драйвера для Windows на уязвимости на примере

Фев 12

- 2 909

- 0

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, решил перепостить, т.к. многим интересно что можно сделать с уязвимым драйвером, как искать и т.д., а информации в сети мало.Автор классно всё расписал, хотя статья будет понятно далеко не всем, я-бы не сказал что статья для новичков, но почитать можно, кому интересно.)

КАК ВСЕ НАЧИНАЛОСЬ

Я мало что понимал в виндовых драйверах до того, как прочитал книгу Павла Йосифовича

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

(Переводы кстати можно найти здесь:Windows Kernel Programming).В книге все начинается с простого драйвера в духе Hello World и заканчивается сложным драйвером‑фильтром. Также рассказывается про отладку драйверов в виртуальной машине с WinDbg на хосте и про типичные ошибки...

Уроки Защита приложения C++ от дампа.

Янв 31

- 1 768

- 2

Всем привет, делал эксперимент с перезаписью функции в райтайме.

Допустим, вы хотите сделать защиту от дампа, что бы важные функции или данные в них не засветились, тогда можно заменить все инструкции в этой функции nop'ами.

Вот пример кода который получился у меня:

Я сделал для примера функцию которая выделяет 320 байт в памяти приложения используя WinApi функцию VirtualAlloc.

Предположим, что данная функция отработает у нас только 1 раз и в будущем она нам не понадобится.

В main функции я написал такой код (оставил комментарии для вас).

Допустим, вы хотите сделать защиту от дампа, что бы важные функции или данные в них не засветились, тогда можно заменить все инструкции в этой функции nop'ами.

Вот пример кода который получился у меня:

Я сделал для примера функцию которая выделяет 320 байт в памяти приложения используя WinApi функцию VirtualAlloc.

C++:

LPVOID Valloc()

{

LPVOID lpvResult;

lpvResult = VirtualAlloc(NULL, 320, MEM_COMMIT | MEM_RESERVE, PAGE_READWRITE);

if (lpvResult == NULL)

{

MessageBoxA(NULL, "VirtualAlloc failed!", "SHC", MB_OK);

return 0;

}

VirtualFree(lpvResult, 0, MEM_RELEASE);

MessageBoxA(NULL, "VirtualAlloc success!", "SHC", MB_OK);

return lpvResult;

}Предположим, что данная функция отработает у нас только 1 раз и в будущем она нам не понадобится.

В main функции я написал такой код (оставил комментарии для вас).

C++:

#pragma optimize( "", off )

typedef...Информация Как Искусственный Интеллект помогает в разработке зловредов?

Янв 28

- 1 634

- 2

Всем привет, не давно довелось опробовать OpenAI chat и в этой статье хочу рассказать про то, как он помогает киберпреступникам писать вирусы.

Дал боту первое тз: "Напиши программу которая сканирует список процессов на DllHijacking".

Ответ удивил:

Не расстраиваемся, зададим вопрос по другому:

"Напиши программу, которая получает список процессов, сканирует DLL которые он содержит в себе и проверяет есть ли такая DLL в системе"

На удивление, это сработало и мы получили такой исходный код:

Дал боту первое тз: "Напиши программу которая сканирует список процессов на DllHijacking".

Ответ удивил:

Не расстраиваемся, зададим вопрос по другому:

"Напиши программу, которая получает список процессов, сканирует DLL которые он содержит в себе и проверяет есть ли такая DLL в системе"

На удивление, это сработало и мы получили такой исходный код:

CODE:

#include <windows.h>

#include <tchar.h>

#include <psapi.h>

#include <stdio.h>

void CheckDlls(DWORD processID)

{

HANDLE hProcess;

HMODULE hMods[1024];

DWORD cbNeeded;

hProcess = OpenProcess(PROCESS_QUERY_INFORMATION | PROCESS_VM_READ, FALSE, processID);

if (hProcess == NULL)

return;

if (EnumProcessModules(hProcess, hMods, sizeof(hMods), &cbNeeded))

{...Дырявый WhatsApp

Янв 24

- 1 437

- 3

Всем снова привет, друзья, товарищи, соратники и просто гости нашего форума. Сегодня мы затронем тему такой дырявой софтины как «Ватсап». Заранее прошу простить за долгое отсуствие, немного отъезжал в места не стол комфортные и безопасные, откуда вам привез кучу новостей, которые будут в статьях касательно софта, хакинга и прочих вкусных плюшек. Так что не будем тянуть Леопольда за бантик, поехали!

Сегодня пойдет речь (наверное, статья будет из двух частей) о паршивой безопасности ватсапа. Многие уже знают, что вся инфа с этого мессенжера предоставляется западным...

Дырявая дырка Сап

Каждый потребитель всегда хочет осознавать, что он в безопасности в пространстве мессенджера. Будь то допотопная аська, ватсап, телега или вайбер с другими ПО. Одно дело, быть уверенным, что вас не взломали и не читают переписку. Другое – быть уверенным, что вашу переписку не читают создатели софтины.Сегодня пойдет речь (наверное, статья будет из двух частей) о паршивой безопасности ватсапа. Многие уже знают, что вся инфа с этого мессенжера предоставляется западным...

На заметку Пишем драйвер ядра Linux для неизвестного USB-устройства

Янв 18

- 1 784

- 0

На хабре нашёл весьма интересную статью:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

В этой статье можно ознакомится как создавать символьные устройства для Линукс, да и просто не плохая вводная часть по разработке драйверов, не плохо написано.)

В этой статье объяснен весь процесс, на выходе которого получается рабочий драйвер ядра Linux для недокументированного USB-устройства. Выполнив обратную разработку коммуникационного протокола USB, я покажу архитектуру драйвера ядра для USB. Кроме драйвера ядра в этой статье будет рассказано о простом инструменте для пользовательского пространства; при помощи этого инструмента можно управлять таким устройством. Конечно, придется углубиться в подробности, касающиеся конкретного прибора, но не сомневайтесь – описанный процесс с тем же успехом применим и к другим USB-устройствам...

ПЕНТЕСТИНГ Отличие Red Team от Penetration Testing и что выбрать

Дек 27

- 2 587

- 6

Интересная статья:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

За последний год информационная безопасность стала одной из наиболее горячих тем для обсуждения, выйдя далеко за пределы IT-сообщества. Это не удивительно — количество инцидентов ИБ в 2022 году выросло во много раз, заставив многих руководителей всерьёз задуматься о кибербезопасности своих компаний.

Помимо поиска новых технических решений много вопросов возникает по поводу анализа защищённости. И тут начинается самое интересное: с чего начать, что выбрать и в чём разница между тем или иным типом услуг? Самые жаркие споры идут вокруг Red Team и Penetration Testing и стоит ли компании создавать внутренние команды offensive-специалистов.

Меня зовут Александра Антипина, я работаю экспертом в отделе Red Team VK. Кратко расскажу о различиях в...

DDoS – массовое оружие точечного поражения (часть третья). Расширенный арсенал темной силы. Чем пользуются Ситхи в мире DDoS.

Дек 13

- 1 434

- 0

DDoS – массовое оружие точечного поражения (часть третья). Расширенный арсенал темной силы. Чем пользуются Ситхи в мире DDoS.

И снова всем привет. Не так давно мы затронули тему «дудоськи». Ну что, наши маленькие джедаи, сегодня мы продолжим рассказ о том, что дает такая темная сила, как DDoS. Для тех, кто только посетил нас, спешим напомнить:

И снова всем привет. Не так давно мы затронули тему «дудоськи». Ну что, наши маленькие джедаи, сегодня мы продолжим рассказ о том, что дает такая темная сила, как DDoS. Для тех, кто только посетил нас, спешим напомнить:

- Вот тут первая часть нашей темы - Информация - DDoS – массовое оружие точечного поражения (часть первая).

- Вот тут вторая часть, которую отлично дополнил наш собрат, товарищ, коллега и шеф @X-Shar - Информация - DDoS – массовое оружие точечного поражения (часть вторая). Тёмная сторона силы. Тут кстати много дополнительных ссылок, которые могут вам понадобиться...

Информация

Telegram – может ли мессенджер управлять вредоносами?

Дек 13

- 863

- 0

Telegram – может ли мессенджер управлять вредоносами?

Привет, дорогие друзья, читатели, посетители, просто люьбопытные и все все все. Листая форум, наткнулся я на интересный вопрос, может ли вредонос управляться с помощью мессенджера, да так, чтобы это было удобно и быстро. И есть ли вообще такое ПО? Ну что, на интересный вопрос мы всегда готовы дать развернутый ответ. Погнали, пошушукаемся, обсудим. И конечно же, все это СТРОГО В ОБРАЗОВАТЕЛЬНЫХ целях!

Для затравки

Те, кто следят за новостями в сфере IT и особенно в направлении безопасности, наверняка натыкались на новости, в которых указывалось, что хакеры научились использовать API «телеги» в своих нуждах. Ранее часто использовалось такое ПО, как Impacket и Mimikatz. В качестве ПО для тунелирования трафика за основу брали Chise, dnscat2, Gost. Сейчас чаще используют новые бэкдоры, которые базируют свой функционал на выгрузке данных через API телеги.

TgRAT –...

Привет, дорогие друзья, читатели, посетители, просто люьбопытные и все все все. Листая форум, наткнулся я на интересный вопрос, может ли вредонос управляться с помощью мессенджера, да так, чтобы это было удобно и быстро. И есть ли вообще такое ПО? Ну что, на интересный вопрос мы всегда готовы дать развернутый ответ. Погнали, пошушукаемся, обсудим. И конечно же, все это СТРОГО В ОБРАЗОВАТЕЛЬНЫХ целях!

Для затравки

Те, кто следят за новостями в сфере IT и особенно в направлении безопасности, наверняка натыкались на новости, в которых указывалось, что хакеры научились использовать API «телеги» в своих нуждах. Ранее часто использовалось такое ПО, как Impacket и Mimikatz. В качестве ПО для тунелирования трафика за основу брали Chise, dnscat2, Gost. Сейчас чаще используют новые бэкдоры, которые базируют свой функционал на выгрузке данных через API телеги.

TgRAT –...

Информация

Как понять, что на вашем смартфоне есть вредоносное ПО, которое за вами следит?

Дек 04

- 2 416

- 4

И всем снова привет, наши товарищи, камрады, посетители, читатели и просто любопытные. Сегодня мы поговорим о том, как можно определить, что на вашем смартфоне есть что-то, что вам явно не понравится. Тем, кто действительно озабочен таким вопросом, настоятельно рекомендуем ознакомиться с нашей статьей

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

и еще одной, не менее полезной

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

. Текст носит сугубо информационный характер, если вы понимаете, о чем мы. Поехали.Зачем люди следят за людьми?

Давайте будем объективными, слежка – средство, позволяющее всегда быть в курсе о том, что делает человек. Назвать это шпионажем – ну такое себе. Скорее, некоторый вид паранойи, у кого-то любовной, у кого-то дружеской, у кого-то рабочей. Мотивов может быть...

Chrome, Firefox и Defender стали уязвимыми перед новым фреймворком

Дек 04

- 932

- 0

Всем снова наш безопасный привет, уважаемые читатели, подписчики, коллеги, камрады и просто любопытные. И в этот раз опять новости, и да, опять неутешительные. Кибер-мир постоянно движется, одни пишут защиты, другие вредоносы. Это есть жизнь цифрового мира на сегодня. Стало известно, что ваши любимые браузеры «Хром» «Файерфокс» и даже хваленый Microsoft Defender стали уязвимыми перед новым фреймворком. Но все как мы любим, поехали раскладывать по полочкам.

Суть новости

Итак, компания Google TAG (Threat Analysis Group) провела анализ, который показал, что появился новый трехмодульный фреймворк, который нацелен на уязвимости двух браузеров и защитника Винды. Что у нас значит многомодульность? Значит ПО может производить много функций в отношении вас и вашего ПК, которые вам явно не понравятся.

Сам фреймворк обозвали Heliconia, а его основные модули описываются следующим образом:

- ...

Новость

Новый вредонос DuckLogs может стать большой угрозой для пользователей из России

Дек 04

- 937

- 2

Всем привет, камрады, читатели, подписчики и просто любопытные. С вами снова команда форума безопасности «Ру-Сфера» и сегодня мы снова с новостями о разных заразах и вредоносах, которых день ото дня все больше и больше в сети. На этот раз нам сообщают о такой заразе, как DuckLogs. Не слышали о нем? А между прочим он позиционируется как опаснейший троян для РФ. Но обо всем по порядку, поехали!

Что такое DuckLogs

Есть такая компания – Cyble, которая занимается выявлением разных вредоносов, работающая на ОС Windows. Как раз она и выявила данное ПО в ходе своих новых исследований. А теперь перейдем к препарированию нашего маленького зловреда. DuckLogs вполне может на вашем ПК или ноутбуке:

Что такое DuckLogs

Есть такая компания – Cyble, которая занимается выявлением разных вредоносов, работающая на ОС Windows. Как раз она и выявила данное ПО в ходе своих новых исследований. А теперь перейдем к препарированию нашего маленького зловреда. DuckLogs вполне может на вашем ПК или ноутбуке:

- Стырить инфу;

- Подменить инфу в буфере обмена;

- Открыть удаленный доступ к вашему ПК;

- Логировать нажатые клавивиши.

Поиск по форуму

Последние сообщения

-

-

-

ВАЖНО Miner Search - Поиск и уничтожение скрытых майнеров

- Последнее: Spectrum735

-

-

-