Специалисты «Лаборатории Касперского»

На конференции Security Analyst Summit специалисты рассказали, что от таких атак в 2016 году пострадали два российских банка, которые за одну ночь лишись примерно 800 000 долларов, когда злоумышленники опустошили их банкоматы. Во время атаки хакеры смогли получить контроль над банкоматами и загрузили на них вредоносную программу, а после снятия денег программа была удалена. Криминалисты одного из пострадавших банков не смогли самостоятельно восстановить вредоносные исполняемые файлы из-за фрагментации жесткого диска после атаки, но при этом сумели получить логи малвари и узнать имена некоторых файлов.

Так, исследователи обнаружили на жестком диске одного из пострадавших банкоматов два файла: C:\Windows\Temp\kl.txt и C:\logfile.txt. Плюс удалось узнать имена исполняемых файлов: C:\ATM\!A.EXE и C:\ATM\!J.EXE.

В логах был обнаружен следующий фрагмент в текстовом формате, и больше у исследователей ничего не было:

[Date — Time]

[%d %m %Y — %H : %M : %S] > Entering process dispense.

[%d %m %Y — %H : %M : %S] > Items from parameters converted successfully. 4 40

[%d %m %Y — %H : %M : %S] > Unlocking dispenser, result is 0

[%d %m %Y — %H : %M : %S] > Catch some money, bitch! 4000000

[%d %m %Y — %H : %M : %S] > Dispense success, code is 0

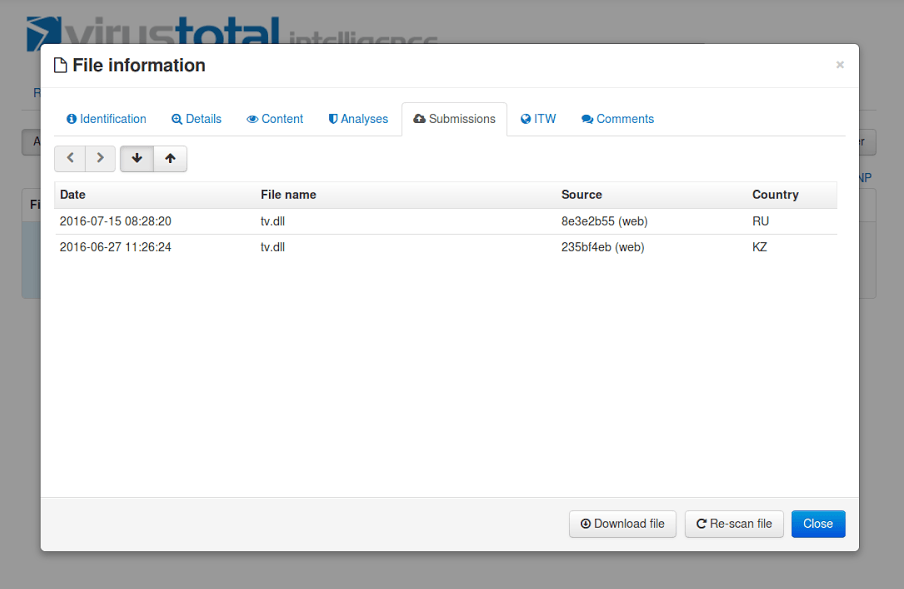

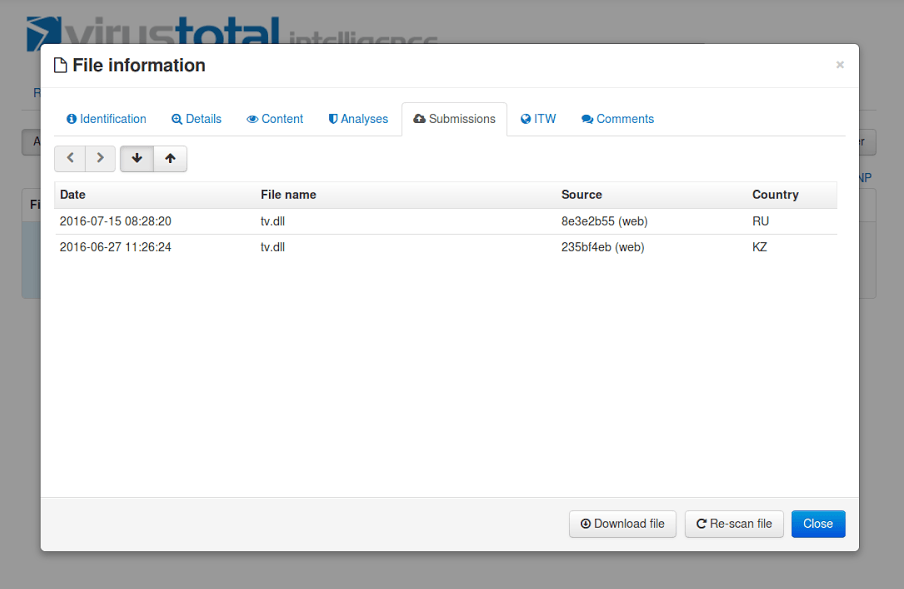

Даже эту скудную информацию аналитики «Лаборатории Касперского» сумели применить с пользой. На основании данных из журнала было создано YARA-правило для поиска вредоносной программы, и искомое действительно обнаружилось. Как оказалось, образец малвари был загружен на Virus Total под именем tv.dll дважды (из Казахстана и из России). Вредонос получил кодовое название ATMitch, и расследование было продолжено.

Изучение малвари показало, что после установки ATMitch изнутри банка открывается удаленное соединение с банкоматом по протоколу Remote Desktop Connection. Затем малварь ищет файл command.txt, который должен быть создан атакующим и расположен в одной папке с самим вредоносом. Если файл обнаружен, ATMitch читает его содержимое, состоящее из одного символа, и исполняет соответствующую команду:

Исследователи пишут, что для осуществления контроля над банкоматом используется стандартная библиотека XFS. То есть малварь работает на любом банкомате, который поддерживает библиотеку XFS, а таких подавляющее большинство.

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

о новой технике, которую злоумышленники используют для похищения денег из банкоматов. Никаких следов физического повреждения или заражения устройств малварью в таких случаях обнаружить не удается, банкомат будто по своей воле выдает деньги хакерам и их сообщникам. Логично было бы предположить, что атакующие могли скомпрометировать корпоративную сеть, но обнаружить следы взлома так же не удается. Конечно, на самом деле это не магия, просто хакеры тщательно заметают следы и используют бесфайловые атаки.На конференции Security Analyst Summit специалисты рассказали, что от таких атак в 2016 году пострадали два российских банка, которые за одну ночь лишись примерно 800 000 долларов, когда злоумышленники опустошили их банкоматы. Во время атаки хакеры смогли получить контроль над банкоматами и загрузили на них вредоносную программу, а после снятия денег программа была удалена. Криминалисты одного из пострадавших банков не смогли самостоятельно восстановить вредоносные исполняемые файлы из-за фрагментации жесткого диска после атаки, но при этом сумели получить логи малвари и узнать имена некоторых файлов.

Так, исследователи обнаружили на жестком диске одного из пострадавших банкоматов два файла: C:\Windows\Temp\kl.txt и C:\logfile.txt. Плюс удалось узнать имена исполняемых файлов: C:\ATM\!A.EXE и C:\ATM\!J.EXE.

В логах был обнаружен следующий фрагмент в текстовом формате, и больше у исследователей ничего не было:

[Date — Time]

[%d %m %Y — %H : %M : %S] > Entering process dispense.

[%d %m %Y — %H : %M : %S] > Items from parameters converted successfully. 4 40

[%d %m %Y — %H : %M : %S] > Unlocking dispenser, result is 0

[%d %m %Y — %H : %M : %S] > Catch some money, bitch! 4000000

[%d %m %Y — %H : %M : %S] > Dispense success, code is 0

Даже эту скудную информацию аналитики «Лаборатории Касперского» сумели применить с пользой. На основании данных из журнала было создано YARA-правило для поиска вредоносной программы, и искомое действительно обнаружилось. Как оказалось, образец малвари был загружен на Virus Total под именем tv.dll дважды (из Казахстана и из России). Вредонос получил кодовое название ATMitch, и расследование было продолжено.

Изучение малвари показало, что после установки ATMitch изнутри банка открывается удаленное соединение с банкоматом по протоколу Remote Desktop Connection. Затем малварь ищет файл command.txt, который должен быть создан атакующим и расположен в одной папке с самим вредоносом. Если файл обнаружен, ATMitch читает его содержимое, состоящее из одного символа, и исполняет соответствующую команду:

- O’ – открыть диспенсер

- ‘D’ – выдать деньги

- ‘I’ – Инициализировать библиотеку XFS

- ‘U’ – Разблокировать XFS

- ‘S’ –Установка

- ‘E’ — Выход

- ‘G’ – Получить идентификатор диспенсера

- ‘L’ – Установить идентификатор диспенсера

- ‘C’ — Отмена

Исследователи пишут, что для осуществления контроля над банкоматом используется стандартная библиотека XFS. То есть малварь работает на любом банкомате, который поддерживает библиотеку XFS, а таких подавляющее большинство.

«Группировка, скорее всего, до сих пор активна. Но это не повод для паники. Для того чтобы дать отпор подобным кибератакам, специалист по информационной безопасности организации-жертвы должен обладать особыми знаниями и навыками. Прежде всего, нужно помнить, что атакующие применяют привычные легитимные инструменты, а после атаки старательно удаляют все следы своего присутствия в системе. Поэтому для решения проблемы нужно обратить повышенное внимание на исследование памяти, в которой чаще всего и прячется ATMitch», – говорит Сергей Голованов, ведущий антивирусный эксперт «Лаборатории Касперского».

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки