На хекере прочитал, прикольно:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Запутанную мошенническую схему

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

специалисты компании Check Point. Хакеры сумели обойти защиту крупнейшего китайского производителя антивирусного ПО — Qihoo 360. Для достижения своей цели злоумышленники использовали подкуп и стеганографию, и в итоге смогли воровать деньги со счетов платежной платформы Alipay, принадлежащей Alibaba Group.Создать вредоносное ПО для мобильных устройств, пожалуй, проще, чем придумать работающую схему его массового распространения. Неизвестным хакерам из Китая блестяще удалось и то и другое.

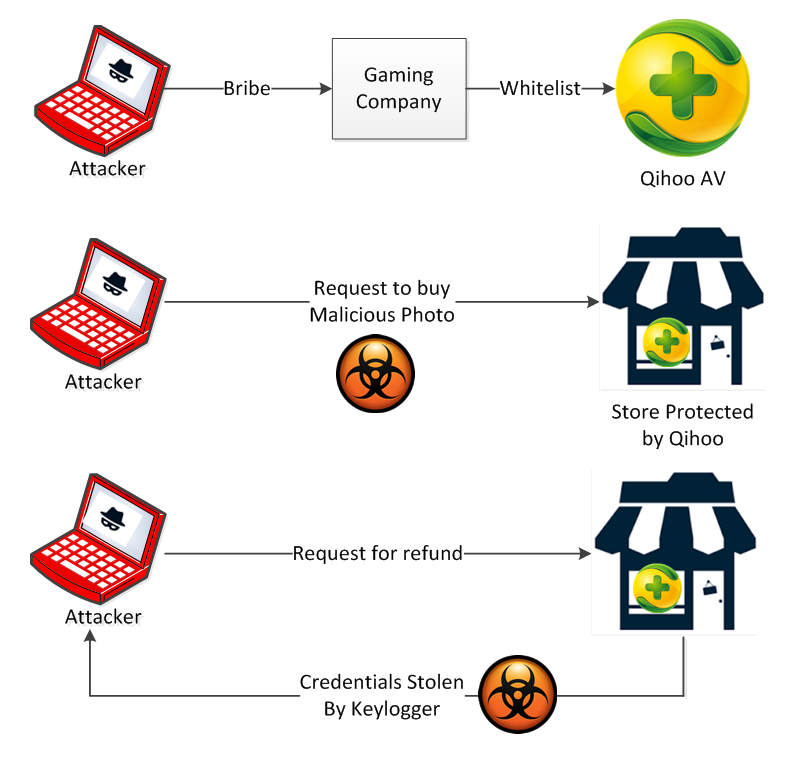

Так как на китайском рынке большой проблемой являются бесплатные антивирусные продукты компании Qihoo 360, злоумышленники сосредоточили усилия на их обходе. Аналитики Check Point пишут, что хакеры подкупили представителей неназванной фирмы-разработчика игр для мобильных платформ. Так как данная фирма существует давно и всегда была на хорошем счету у Qihoo 360, — ее новые приложения попадали в «белые списки» антивирусных продуктов без тщательных проверок, почти автоматически. Именно этой особенностью и воспользовались хакеры, внедрив свой код в легитимное приложение фирмы.

Малварь распространялась через сторонние магазины приложений, под видом обычной игры и не вызывала срабатывания антивируса, потому как числилась в списке доверенных. Легко проникая на устройства, вредонос, тем не менее, не атаковал своих жертв, план злоумышленников вообще был куда более глобальным.

Схема атаки

Основной целью хакеров являлись продавцы сайта Taobao.com – китайского аналога Ebay. Тем, кто никогда не сталкивался с Taobao, могут понадобиться дополнительные объяснения относительно работы сайта. Дело в том, что торговая площадка использует весьма оригинальную схему покупки товаров. Чтобы заказать понравившуюся вещь у продавца, пользователь отправляет ему картинку лота через специальный мессенджер AliWangwang. Продавец одобряет сделку, и оплата товара осуществляет через платежную систему Alipay.

Широко распространившаяся малварь рассылала продавцам с Taobao безобидные на первый взгляд картинки товаров, взятые из настоящих магазинов. Злоумышленники применили для данного этапа атаки стеганографию: в изображения был встроен вредоносный код. Когда продавец открывал такую картинку, малварь выполнялась, и на устройство устанавливался кейлоггер. Так как малварь по-прежнему была частью приложения из белого списка, продукты Qihoo 360 игнорировали атаку, не обращая внимания на кейлоггер, притаившийся в коде изображений.

Чтобы заставить продавца залогиниться в Alipay, вскоре после установки кейлоггера, злоумышленники инициировали процедуру возврата средств. Как только жертва вводила учетные данные своего аккаунта Alipay, они тут же перехватывались кейлоггером и попадали в руки атакующих. Затем злоумышленники выводили все средства со скомпрометированного счета.

В заключение специалисты Check Point пишут, что данный случай – яркая иллюстрация того, что даже примитивная малварь может обойти надежные системы защиты, если дать взятку нужному человеку. Эксперты в очередной раз рекомендуют устанавливать приложения только из официальных магазинов, и называют практику добавления программ в «белые списки» весьма спорной.