-

Обратная связь: [email protected]

Наш канал в telegram: https://t.me/ru_sfera

Группа VK: https://vk.com/rusfera

Пользователи могут писать на форуме ТОЛЬКО ЧЕРЕЗ 7 ДНЕЙ после регистрации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Ру-Сфера: Исследование защиты и обсуждение IT-безопасности

На заметку Mangle - Тулза для обхода антивирусов

Фев 23

- 3 188

- 0

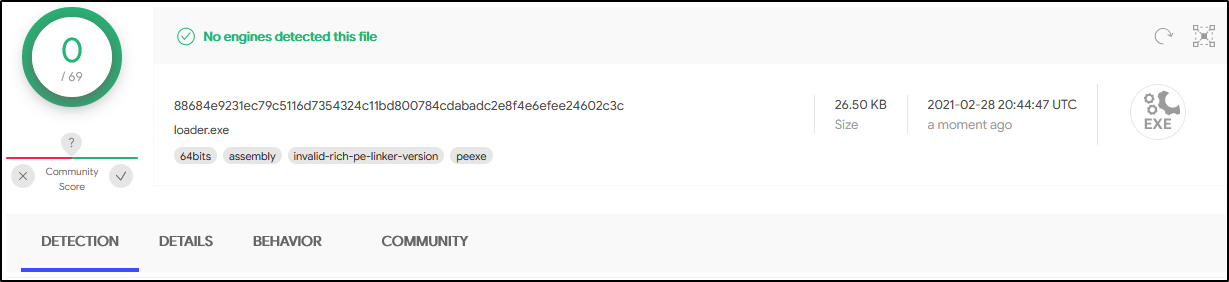

Mangle - это инструмент, который манипулирует аспектами скомпилированных исполняемых файлов (.exe или DLL). Mangle может удалять известные строки, свидетельствующие о компрометации (IoC), и заменять их случайными символами, изменять файл, увеличивая его размер, чтобы избежать обнаружения EDR, а также может клонировать сертификаты кодирования подписи из подлинных файлов.

Таким образом, Mangle помогает обходить антивирусные сканеры на диске и в памяти.

Код:

./mangle -h

_____ .__

/ \ _____ ____ ____ | | ____

/ \ / \\__ \ / \ / ___\| | _/ __ \

/ Y \/ __ \| | \/ /_/ > |_\ ___/

\____|__ (____ /___| /\___ /|____/\___ >

\/ \/ \//_____/ \/

(@Tyl0us)

Использование ./Mangle:

-C string

Путь к файлу, содержащему сертификат, который вы хотите клонировать

-I string

Путь к...Информация d3ranged blog

Фев 19

- 1 656

- 2

Всем привет!

Раньше был блог vxlab, но потом автор удалил блог, я был немного расстроен, т.к. у автора было много статей интересных.

Но вчера обнаружил, что автор создал новый блог вот:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

В частности поддерживает прикольную утилиту для чистки вирусов:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

В общем кому интересно рекомендую.)))

Малварь как искусство Опять обходим антивирусы и EDR

Фев 12

- 1 719

- 0

В качестве продолжения этих статей:

Малварь как искусство - Архитектура антивирусов и EDR - систем

Перевод статьи:SensePost | Sensecon 23: from windows drivers to an almost fully working edr Кратко: Я хотел лучше понять EDR (Endpoint Detection and Response), поэтому создал фиктивное EDR (dummy EDR) и расскажу об этом здесь. EDR (Endpoint Detection and Response) - это вид продукта...

Малварь как искусство - Уклоняемся от поведенческого детекта антивируса и EDR

Всем привет! В этой статье была рассмотрена как архитектурно может работать EDR:Малварь как искусство - Архитектура антивирусов и EDR - систем Рекомендую прочитать вначале статью выше. В продолжение давайте поисследуем как можно обойти детект связанный с поведением на конкретном устройстве...

Оригинал:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Для нашей ежегодной внутренней хакерской конференции, которую мы назвали SenseCon в 2023 году, я решил изучить взаимодействие между драйвером Windows и его процессом в пользовательском режиме.

Вот некоторые подробности об этом путешествии:

Атакующие могут использовать примитив эксплойта чтения/записи ядра Windows, чтобы избежать взаимодействия между EDR_Driver.sys и его EDR_process.exe. В результате некоторые механизмы обнаружения EDR будут отключены, что сделает его...

Малварь как искусство Уклоняемся от поведенческого детекта антивируса и EDR

Фев 10

- 1 533

- 0

Всем привет!

В этой статье была рассмотрена как архитектурно может работать EDR:Малварь как искусство - Архитектура антивирусов и EDR - систем

Рекомендую прочитать вначале статью выше.

В продолжение давайте поисследуем как можно обойти детект связанный с поведением на конкретном устройстве:

Вообще тут существуют два варианта обхода:

1)Использовать антихуки в своём приложении, этот метод относительно простой и описан уже здесь:Уроки - Разработка вирусов-32.Открываем врата ада

Или вот ещё проект:Малварь как искусство - Фреймворк для тестирования антивирусов

Но данный метод не позволяет 100% обойти защиту, т.к. многие AV используют коллбэки и...

На заметку История одного стилера под Линукс

Фев 08

- 1 501

- 0

Источник:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный мультиплатформенный менеджер загрузок.

Наше исследование началось с того, что мы получили образ диска и дамп памяти одного ноутбука на операционной системе Linux. Предполагалось, что этот ноутбук был скомпрометирован. Нашей задачей было опровергнуть это или, наоборот, доказать, поняв, что там вообще произошло.

Чтобы начать работать, мы составили супертаймлайн, который содержал данные о файловой системе машины — когда и какие файлы создавались или модифицировались, какие использовались источники...

Как определить пользователя за прокси и VPN

Фев 07

- 1 273

- 0

Интересное объяснение, также в видяшке приведен чекер:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Малварь как искусство Архитектура антивирусов и EDR - систем

Фев 02

- 2 103

- 6

Перевод статьи:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Кратко: Я хотел лучше понять EDR (Endpoint Detection and Response), поэтому создал

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

(dummy EDR) и расскажу об этом здесь.EDR (Endpoint Detection and Response) - это вид продукта безопасности, который направлен на обнаружение аномальной активности на компьютере или сервере.

Ища ресурсы по работе EDR, я понял, что даже если существует много литературы о EDR, нет многих статей, объясняющих архитектуру EDR и как оркестрируются различные компоненты EDR. Эта статья призвана развенчать мифы о том, как работают EDR, создавая настраиваемый вариант, внедряющий несколько техник, используемых в реальных EDR.

Глава 1. История вирусов

Сначала мы рассмотрим историю...

Уборщица перерубила рунет

Янв 31

- 1 139

- 1

Координационный центр доменов .ru и .рф сообщил о «технической проблеме», связанной с глобальной инфраструктурой DNSSEC.

«Возникла техническая проблема, затронувшая зону .ru, связанная с глобальной инфраструктурой DNSSEC. Специалисты Технического центра интернет и МСК-IX работают над ее устранением. В настоящее время для абонентов НСДИ проблема решена. Идут восстановительные работы. Мы будем держать вас в курсе ситуации», — сказал РБК глава этого центра Андрей Воробьев.

В Минцифры также

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, что доступ к сайтам в зоне .ru будет восстановлен в ближайшее время.Как ранее рассказали источники РБК в отрасли, в центральном регионе России наблюдаются сбои у ряда мобильных операторов и провайдеров: не открываются многие сайты и приложения в зоне .ru. Причина — в сбое с DNSSEC. В итоге, чтобы решить проблему, операторы начали отключать проверку DNSSEC, объяснили собеседники РБК.

DNSSEC — это набор...

Малварь как искусство Различные фреймворки для обхода EDR систем

Янв 19

- 1 791

- 6

Предлагаю в этой теме выкладывать различные фреймворки для обхода и тестирования EDR систем.

Вот что получилось найти на гитхабе (Более-менее новые).

1)TerraLdr:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Details:

- no crt functions imported

- syscall unhooking using

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

- api hashing using Rotr32 hashing algo

- payload encryption using rc4 - payload is saved in .rsrc

- process injection - targetting 'SettingSyncHost.exe'

- ppid spoofing & blockdlls policy using NtCreateUserProcess

- stealthy remote process injection - chunking

- using debugging & NtQueueApcThread for payload execution

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Малварь как искусство Скрываем нагрузку в скриптах

Янв 03

- 1 533

- 1

Всем привет!

Вот в этой теме был задан вопрос, как склеить зверька с какой-то полезной программой.

Самое просто это использовать самораспаковывающийся архив, например так:ВАЖНО - Делаем крутой крипто-джойнер и обходим детект VT

Но в этой теме давайте рассмотрим как запаковать пейлоад в скрипт на bat или на sh для линукса.

Это может часто быть полезно и для легальных программ, в случае линукса, так можно сделать свой инсталятор.)

Предлагаю вначале рассмотреть линукс:

Чтобы упаковать бинарный файл (бинарник) в .sh скрипт на Linux, вы можете использовать следующий подход. Этот метод основан на использовании скрипта shell, который включает в себя сам бинарный файл, закодированный в формате base64. Вот подробный пример...

Малварь как искусство Набор методов по обходу AMSI

Дек 24

- 1 138

- 2

Этот репозиторий содержит некоторые методы обхода AMSI, которые были найдены в различных блогах.

Большинство скриптов обнаруживаются самим AMSI. Поэтому вам нужно найти триггер и изменить сигнатуру в этом месте путем переименования переменных/функций, замены строк или кодирования и декодирования во время выполнения.

Как альтернативу, вы можете обфусцировать их с помощью ISESteroids или Invoke-Obfuscation, чтобы заставить их работать.

В архиве примеры реализации методов обхода (Там текстовый файл README.md, безобидный, но его могут детектить АВ):

0. [Using Hardware Breakpoints](#Using-Hardware-Breakpoints "Goto Using-Hardware-Breakpoints")

1. [Using CLR hooking](#Using-CLR-hooking "Goto Using-CLR-hooking")

2. [Patch the provider’s DLL of Microsoft MpOav.dll](#Patch-the-providers-DLL-of-Microsoft-MpOav.dll "Goto Patch-the-providers-DLL-of-Microsoft-MpOav.dll")

3. [Scanning Interception and Provider function...

На заметку Указатели в C/C++ разборка

Дек 23

- 1 830

- 5

В этой теме предлагаю обсудить, такую тему как указатели в C/C++, также теоретически разберём такую концепцию как "умные указатели".

Итак, что такое указатели ?

Указатель — это переменная, значение которой является адресом памяти.

Это может-быть просто какой-то адрес на выделенную память, например маллоком, это может-быть адрес массива, адрес какой-то переменной и т.д.

В C и C++ указатели используются для динамического управления памятью, обработки массивов, структур и других сложных данных.

Объявление и Инициализация Указателей

Чтобы объявить указатель, вы должны указать тип данных, на который он будет указывать, за которым следует символ звёздочки (*). Например:

C:

int *pointerToInt;

char *pointerToChar;Инициализация указателя происходит путём присвоения ему адреса переменной, используя оператор &:

C:

int var = 10;

int *pointerToInt = &var;Также можно...

Новость За слив геймплея GTA VI пожизненная госпитализация в псих. больнице

Дек 22

- 914

- 0

Британский суд приговорил 18-летнего хакера Ариона Куртаджа к госпитализации в психиатрической клинике на неопределённый срок за взлом Rockstar Games и слив геймплея GTA VI. Судья заявила, что Куртадж — ключевой член группировки Lapsus$, а его навыки и желание совершать преступления показывают, как он опасен для общества. Он останется в больнице на всю жизнь, если только врачи не сочтут, что он больше не представляет угрозы,

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

BBC.Напомним, что в сентябре 2022 года Куртадж, находясь в отеле Travelodge под охраной полиции,

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Rockstar Games, используя Amazon Firestick, клавиатуру, мышь, гостиничный телевизор и мобильный телефон. Куртадж украл 90 видеороликов геймплея и тысячи строк кода раннего билда GTA VI. Код и видео подросток выложил на форуме под ником TeaPotUberHacker. Он был арестован и содержался под стражей до суда...Малварь как искусство ToxicEye или как шпионить через Telegram бота

Дек 16

- 1 698

- 8

Всем доброго времени суток! Эта статья является мини-обзором по опенсорсному RAT на базе телеграмм бота. Статья не является каким-либо руководством к чему-либо противозаконному, разбор ниже приводится исключительно в ознакомительных целях. Ни автор софта, ни автор статьи не несет ответственности за возможный причиненный ущерб любого рода.

Github →

Использование телеграмм в качестве C&C не является чем-то новым, скорее всего просто удобным. Ничего делать особо не нужно, достаточно через батю ботов (BotFather) создать нового бота, взять его токен и вшить в зверька, как и приводится в оригинальном описании.

Ратник имеет достаточно большой функционал, где есть возможность подключаться к микрофону, к камере, также имеем функционал стиллера для сбора сохраненных паролей...

Github →

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Использование телеграмм в качестве C&C не является чем-то новым, скорее всего просто удобным. Ничего делать особо не нужно, достаточно через батю ботов (BotFather) создать нового бота, взять его токен и вшить в зверька, как и приводится в оригинальном описании.

Ратник имеет достаточно большой функционал, где есть возможность подключаться к микрофону, к камере, также имеем функционал стиллера для сбора сохраненных паролей...

Информация Анонимная сеть «Hidden Lake»

Дек 14

- 1 382

- 3

Анонимная сеть Hidden Lake

Анонимная сеть Hidden Lake - это децентрализованная F2F (friend-to-friend) анонимная сеть с теоретической доказуемостью. В отличие от известных анонимных сетей, подобия Tor, I2P, Mixminion, Crowds и т.п., сеть Hidden Lake способна противостоять атакам глобального наблюдателя. Сети Hidden Lake для анонимизации своего трафика не важны такие критерии как: 1) уровень сетевой централизации, 2) количество узлов в сети, 3) расположение узлов в сети. Вследствие этого, сеть Hidden Lake может внедряться в уже готовую и существующую централизованную систему (в виде тайного канала связи), формируя тем самым анонимность её пользователей.

Анонимность сети Hidden Lake сводится к невозможности определения совершаемых действий со стороны клиентов системы. Иными словами...

Ёлочка

Дек 08

- 1 265

- 4

Всем привет!

Новогодние праздники....

Думаю не повредит тема с ёлочкой.

Скоро праздники и раслабон...

Надеюсь Новый Год будет лучше уходящего, как всегда по традиции "Это был тяжелый год..." !)

Новогодние праздники....

Думаю не повредит тема с ёлочкой.

Скоро праздники и раслабон...

Надеюсь Новый Год будет лучше уходящего, как всегда по традиции "Это был тяжелый год..." !)

Малварь как искусство Криптор исходного кода при помощи ChatGPT

Дек 04

- 1 334

- 7

Всем привет!

ИИ классное изобретение, оно несомненно станет частью нашей жизни.

Но к сожалению всё в нашей жизни двоично, вот приведу пример что можно сделать в темных делах, это просто игрушка, но игрушка с хорошем намеком.

Особенно если появятся аналоги ChatGPT заточенные на создание вредоносного софта, а ждать думаю этого момента осталось не долго.

Как известно защитные средства заточены на сигнатурный анализ, не важно детект это по поведению, детект по сигнатурам, детект в облаке.

Всё это так или иначе правила...)

До сех-пор вирусописатели делали скрытие кода, не меняя исходники программы, ну например шифрование кода, запуски в памяти и т.д.

Такие вирусы стали детектиться очень быстро, поэтому собственно и эпидемий нет...)

А теперь представим, что появится вирус, который действительно будет мутировать, программа будет усложняться в каждой эволюции, задетектить это существующими правилами...

Информация Фантастические руткиты: И где их найти (часть 1)

Ноя 26

- 2 680

- 15

Введение

В этой серии блогов мы рассмотрим тему руткитов - как они создаются, а также основы анализа драйверов ядра - в частности, на платформе Windows.

В этой первой части мы рассмотрим примеры реализации базовой функциональности руткитов, основы разработки драйверов ядра, а также основы Windows Internals, необходимые для понимания внутренней работы руткитов.

В следующей части мы остановимся на некоторых "наглядных" примерах руткитов и их анализе, на том, каково их назначение и как работает их функциональность.

Что такое руткит? Руткит - это тип вредоносного ПО, которое ускользает от обнаружения путем вмешательства в работу ОС и прячется глубоко внутри нее, как правило, в пространстве ядра. Термин "rootkit" заимствован из терминологии Unix, где "root" - это самый привилегированный пользователь в системе.

Такие примеры, как...

Новость Появилась Windows-версия вайпера BiBi, затирающая файлы в C:\Users

Ноя 13

- 1 421

- 0

На ландшафте киберугроз появилась Windows-версия печально известного вредоноса BiBi, который ранее использовался в атаках на Linux. Это классический пример вайпера — деструктивной программы, уничтожающей данные и систему жертвы.

Специалисты BlackBerry назвали новую версию BiBi-Windows Wiper. По словам исследователей, его Linux-версия ранее использовалась в атаках на Израиль, за которыми якобы стоял ХАМАС.

«Появление Windows-версии вайпера даёт нам понять, что автор продолжает развивать свою разработку. Судя по всему, его задача — расширить возможности для атак на разные платформы», — пишут эксперты

ESET называет стоящего за вайпером киберпреступника (или группу киберпреступников) BiBiGun и отмечает, что Windows-вариант — bibi.exe — рекурсивно перезаписывает мусором данные в директории C:\Users, добавляя расширение .BiBi к именам файлов.

Попавший в руки...

Специалисты BlackBerry назвали новую версию BiBi-Windows Wiper. По словам исследователей, его Linux-версия ранее использовалась в атаках на Израиль, за которыми якобы стоял ХАМАС.

«Появление Windows-версии вайпера даёт нам понять, что автор продолжает развивать свою разработку. Судя по всему, его задача — расширить возможности для атак на разные платформы», — пишут эксперты

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

.ESET называет стоящего за вайпером киберпреступника (или группу киберпреступников) BiBiGun и отмечает, что Windows-вариант — bibi.exe — рекурсивно перезаписывает мусором данные в директории C:\Users, добавляя расширение .BiBi к именам файлов.

Попавший в руки...

Поиск по форуму

Последние сообщения

-

-

-

ВАЖНО Miner Search - Поиск и уничтожение скрытых майнеров

- Последнее: Spectrum735

-

-

-