-

Обратная связь: [email protected]

Наш канал в telegram: https://t.me/ru_sfera

Группа VK: https://vk.com/rusfera

Пользователи могут писать на форуме ТОЛЬКО ЧЕРЕЗ 7 ДНЕЙ после регистрации

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

X-Shar

Информация Зачем нужно выравнивание и заполнение структур ?

Май 26

- 2 529

- 3

Всем привет!

Для новичков интересная тема, вот многие знают что компилятор выравнивает содержимое структур обычно кратно 4 в x32 и кратно 8 в x64.

Да есть разные атрибуты компилятора, которые запрещают это делать.

Но в этой статье предлагаю разобраться, зачем это вообще делается, как можно оптимизировать потребление памяти без специальных атрибут компилятора.

Итак, статья больше для новичков, но думаю будет интересно.)

Для новичков интересная тема, вот многие знают что компилятор выравнивает содержимое структур обычно кратно 4 в x32 и кратно 8 в x64.

Да есть разные атрибуты компилятора, которые запрещают это делать.

Но в этой статье предлагаю разобраться, зачем это вообще делается, как можно оптимизировать потребление памяти без специальных атрибут компилятора.

Итак, статья больше для новичков, но думаю будет интересно.)

Процессор и память

Упрощенное представления взаимодействия процессора и памяти. Память имеет адресную байтовую последовательность и расположена последовательно. Чтение или запись данных в памяти выполняется посредством операций, которые воздействуют на одну ячейку за раз. Чтобы прочитать ячейку памяти или произвести запись в нее, мы должны передать ее числовой адрес. Память способна выполнять с адресом ячейки две операции: получить хранящееся в ней данные или записать новые. Память имеет...На заметку Белый феникс - Восстановление файлов, которые зашифрованы вымогателями

Май 13

- 1 334

- 0

ИБ-эксперты создали

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, новый инструмент для дешифровки файлов, пострадавших в результате атак программ-вымогателей. «Белый Феникс» позволит жертвам частично восстановить файлы, зашифрованные малварью, которая использует прерывистое шифрование. Инструмент уже доступен для бесплатной загрузки

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

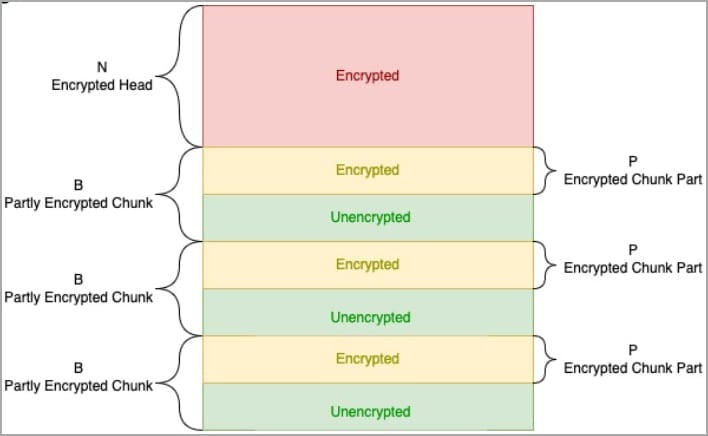

.Прерывистое шифрование представляет собой метод, используемый некоторыми вымогательскими группировками. Идея заключается в том, что малварь попеременно шифрует и не шифрует фрагменты данных, что позволяет зашифровать файл намного быстрее, делая данные непригодными для использования жертвой.

Осенью 2022 года специалисты...

На заметку Нужно ли разработчику быть специалистом по ИБ?

Май 03

- 1 915

- 0

Кстати не плохое выступление, там не много, рекомендую послушать...)

Малварь как искусство Атака при помощи дрона

Апр 30

- 2 763

- 1

Оригинал:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Ты сидишь за клавиатурой на одном из верхних этажей охраняемого здания, расположенного посреди закрытой территории в окружении забора с колючей проволокой под напряжением. Ты чувствуешь себя в полной безопасности — за ней следят не только камеры, но и бдительная охрана. За окном раздается подозрительное жужжание, ты отвлекаешься на непонятный источник звука, и этих нескольких секунд достаточно, чтобы на твой компьютер установился бэкдор, а хакер, расположенный в 20 км от тебя, проник в корпоративную сеть. Фантастика? Ничего подобного!

Дрон — отличный инструмент для злоумышленника, поскольку такой аппарат может нести на себе до трети собственного веса в виде полезной нагрузки. Но атаковать удаленный объект «по воздуху» не так‑то просто: «хакерский дрон» должен обладать высокой автономностью, управляться...

ВАЖНО Всегда проверяйте ссылки на первых полосах поисковиках

Апр 22

- 1 848

- 1

Вот нужно-было скачать браузер...

Ввел в Яндексе "Mozilla" и как видите офф. сайт только на шестой позиции...

Более того на первой позиции яндекс-браузер, который к мозилле отношения не имеет, но интересна вторая позиция:mozilla.yesload.net

mozilla.yesload.net - Фейковый сайт, сайт похож на офф. сайт мозилы, но если скачаете от туда инсталлер, то установится куча софта, КРОМЕ МОЗИЛЛЫ...

Короче увесистая адварь, но это жесть, неужели поисковики не могут такое фильтровать.

Так-что осторожно, так можно распространять вирусы, фишинговые сайты банков и т.д.

Это рабочий пример из жизни, на момент написания статьи, ссылка весьма жива...)

Новый раздел "Халява"

Апр 22

- 4 039

- 8

Всем привет!

Тут на форуме увидел пост, скорей-всего спамера:На заметку - Магазин ggsel, отзывы

И подумал, может сделать раздел "Халява", можно постить промо-акции, неофициальные магазины к софту и т.д.

Может это поднимет активность на форуме ?)

На заметку Secure by design

Апр 22

- 1 859

- 0

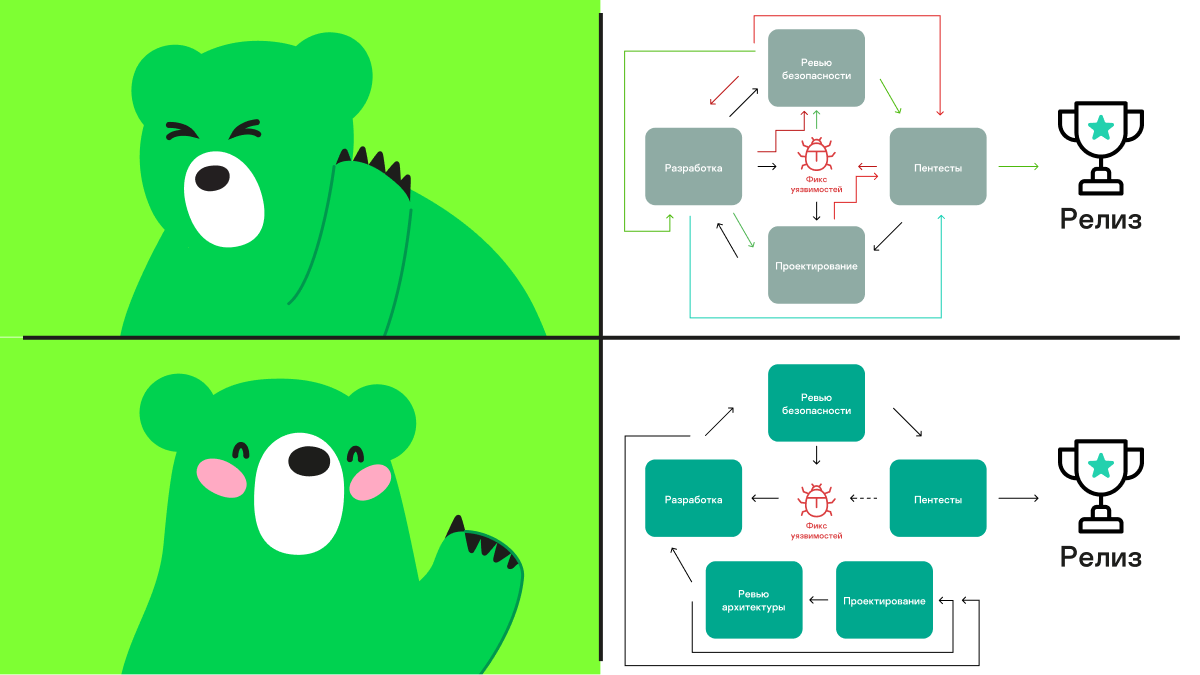

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно выполнены за счет использования правильного дизайна и архитектуры системы.

Меня зовут Сергей Талантов, я — архитектор и Security Champion

Меня зовут Сергей Талантов, я — архитектор и Security Champion

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

и занимаюсь разработкой продуктов, к которым предъявляются самые жесткие требования в плане безопасности. В этой статье расскажу про подход Secure by design: от теории (что это такое и какие виды этого подхода существуют, а также как и почему мы его применяем) к практике (паттерны безопасного дизайна и примеры их использования на С++)...На заметку Тонкий клиент на KasperskyOS

Апр 15

- 1 274

- 0

Помните, как еще до пандемии компании стремились обеспечить безопасный доступ в периметр для своих сотрудников-удаленщиков? Особенно, если данные были сверхважными, — например, бухгалтерские сведения или корпоративные документы. Решения были сложные, громоздкие и дорогие. А представляете, насколько критичным это стало сейчас?!

Меня зовут Сергей Яковлев, я руковожу проектом Kaspersky Thin Client, построенным на базе

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

. Thin Client — это один из основных компонентов Virtual Desktop Infrastructure, то есть системы доступа к удаленным рабочим столам. В этой статье я на примере такого клиента расскажу, как можно сделать продукт безопасным (и притом коммерчески рентабельным!). Какие были этапы, с чем столкнулись, через что прошли и как решали проблемы. Поехали...Информация Задай вопрос ChatGPT

Апр 08

- 3 712

- 33

Всем привет!

На форуме появилась возможность задать вопрос искусственному интеллекту ChatGPT (openai.com).

Достаточно создать тему в этом разделе:Задай вопрос ChatGPT

С вопросом.

Через какое-то время бот ответит.)

Можно задавать любые вопросы, также если прокомментировать ответ бота, то можно таким образом вступать в диалог с ним.

ВАЖНО:Бот в теме будет отвечать, ТОЛЬКО если процитировать его сообщение.

Также задавать вопросы можно в нашем общем чате, команда /ai.

/ai

Используйте эту команду, за которой следует вопрос или запрос, и ChatGPT предоставит адекватный ответ.)Например /ai Вопрос к ChatGPT.

Как по мне прикольная штука...

...

...Информация Чит/трейнер своими руками. Хакер. Часть 2

Апр 01

- 2 600

- 0

Продолжение крутой статьи:Информация - Чит/трейнер своими руками. Хакер. Часть 1

Автор реально постарался всё расписать, респект:

Сегодня мы с тобой напишем чит для сетевого шутера. Мы реализуем хаки типа extrasensory perception (ESP) и aimbot. ESP отображает информацию об игроках над их головами. Здесь может быть здоровье игрока, имя или текущее используемое оружие. Aimbot автоматически нацеливается на других игроков.

Автор реально постарался всё расписать, респект:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Сегодня мы с тобой напишем чит для сетевого шутера. Мы реализуем хаки типа extrasensory perception (ESP) и aimbot. ESP отображает информацию об игроках над их головами. Здесь может быть здоровье игрока, имя или текущее используемое оружие. Aimbot автоматически нацеливается на других игроков.

В предыдущей статье «Вы должны зарегистрироваться, чтобы увидеть внешние ссылки» я заложил базу для будущих читов и объяснил основные понятия. Рекомендую ознакомиться с ней, чтобы лучше понимать, что мы будем сегодня делать.

ВЫБОР ИГРЫ

Мой...Информация Чит/трейнер своими руками. Хакер. Часть 1

Апр 01

- 2 478

- 0

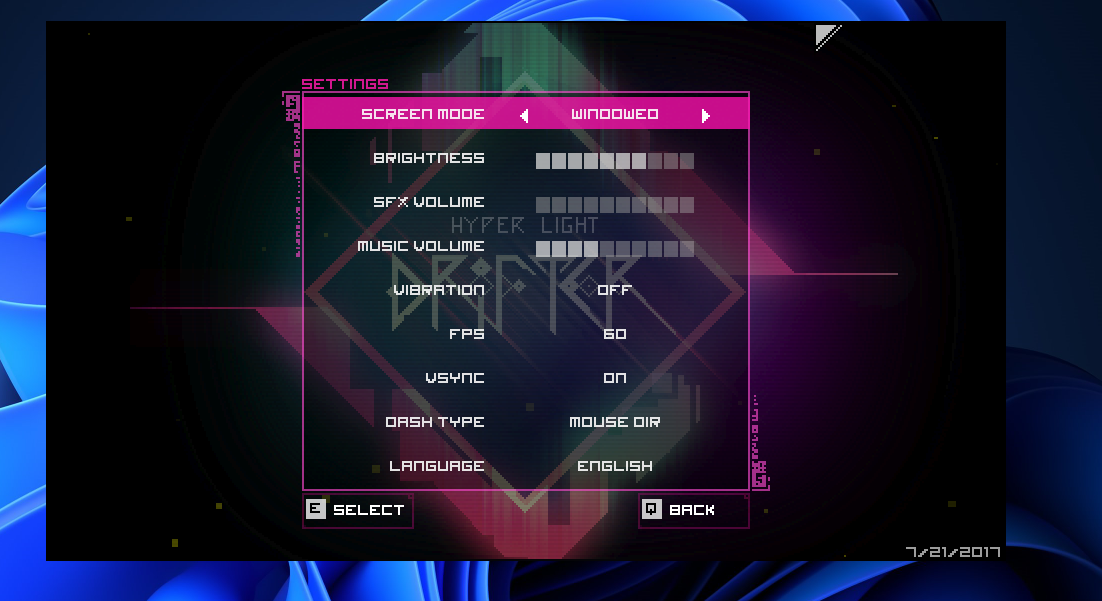

Приватная статья, часть первая:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Играть в игры любят все, но это гораздо интереснее, когда у тебя имеется нескончаемый запас патронов и здоровья. Чтобы обзавестись и тем и другим, можно погуглить читы и трейнеры для твоей любимой игры. Но как быть, если их еще не разработали? Написать самому! Обладая навыками реверс‑инжиниринга и программирования, сделать это намного проще, чем кажется.

ВЫБОР ИГРЫ

Для начала определимся с игрой. Мой выбор пал на

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

(далее HLD). Если ты планируешь поэкспериментировать с коммерческой игрой, обрати внимание на сайт

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, а также на игры...Новость Fake chatgpt for chrome in Web Store

Мар 25

- 1 060

- 0

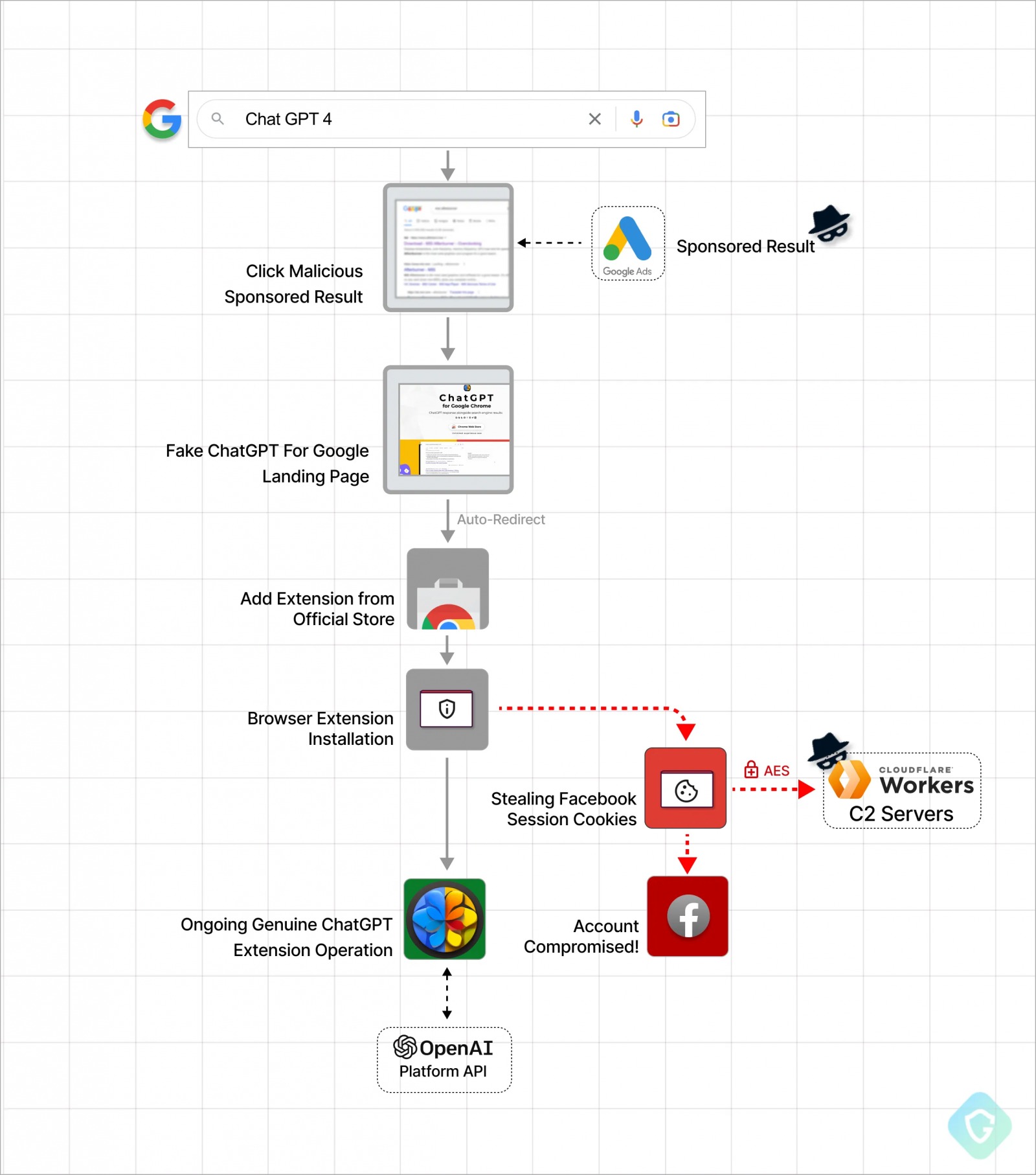

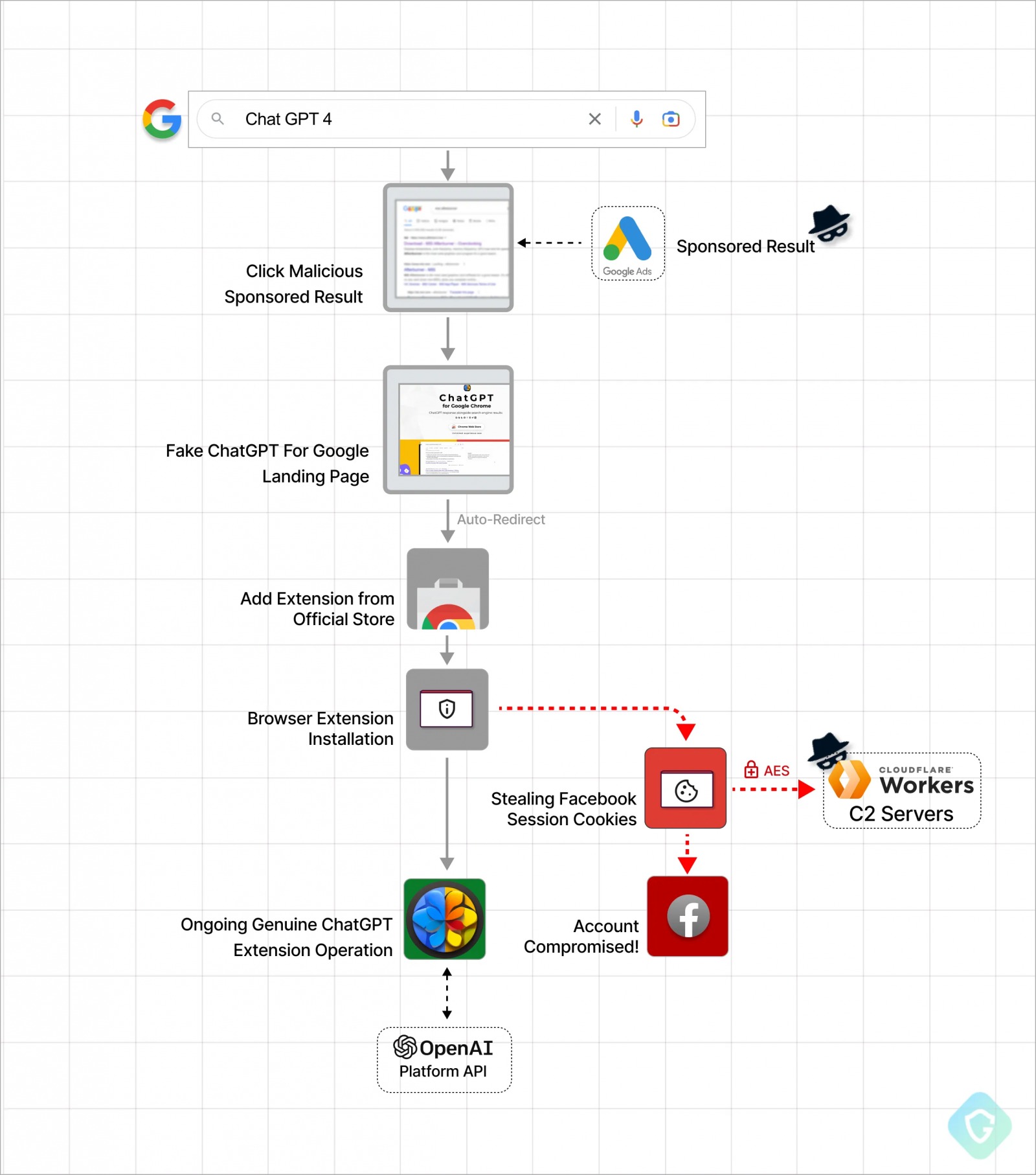

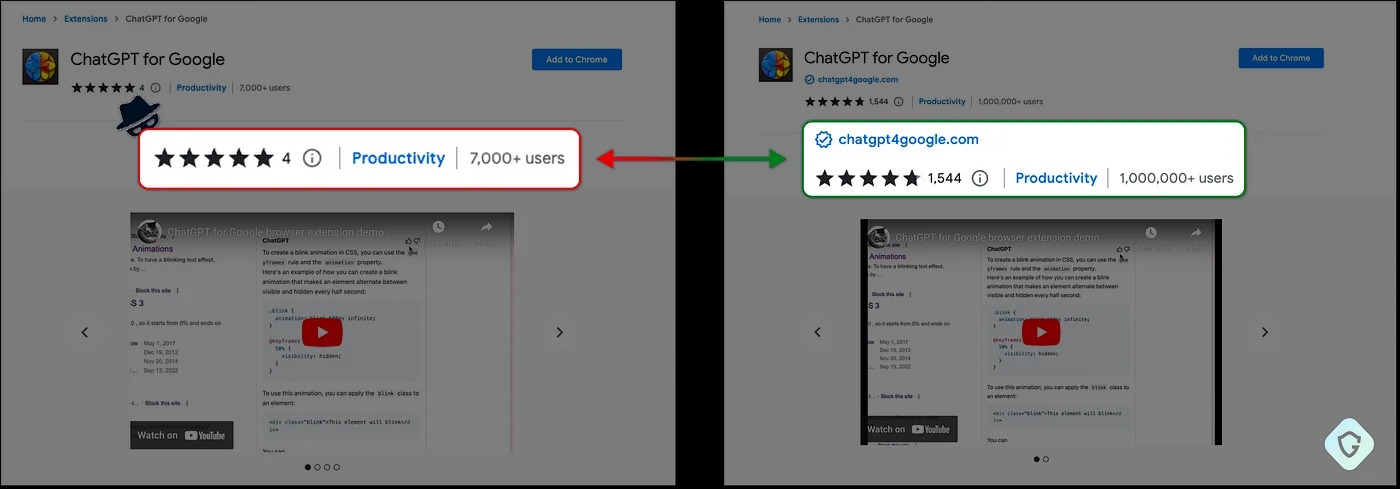

Google удалила из официального Chrome Web Store поддельное расширение для Chrome, которое маскировалось под официальный ChatGPT от OpenAI и был загружено более 9000 раз.

Дело в том, что расширение похищало cookie сеансов Facebook * и использовалось для захвата чужих учетных записей.

Общая схема атаки

Вредоносное расширение было копией настоящего

Расширение было загружено в Chrome Web Store 14 февраля 2023 года, но автор начал продвигать его с помощью рекламы в поиске Google только 14 марта 2023 года.

С тех пор оно устанавливалось в среднем 1000 раз в день.

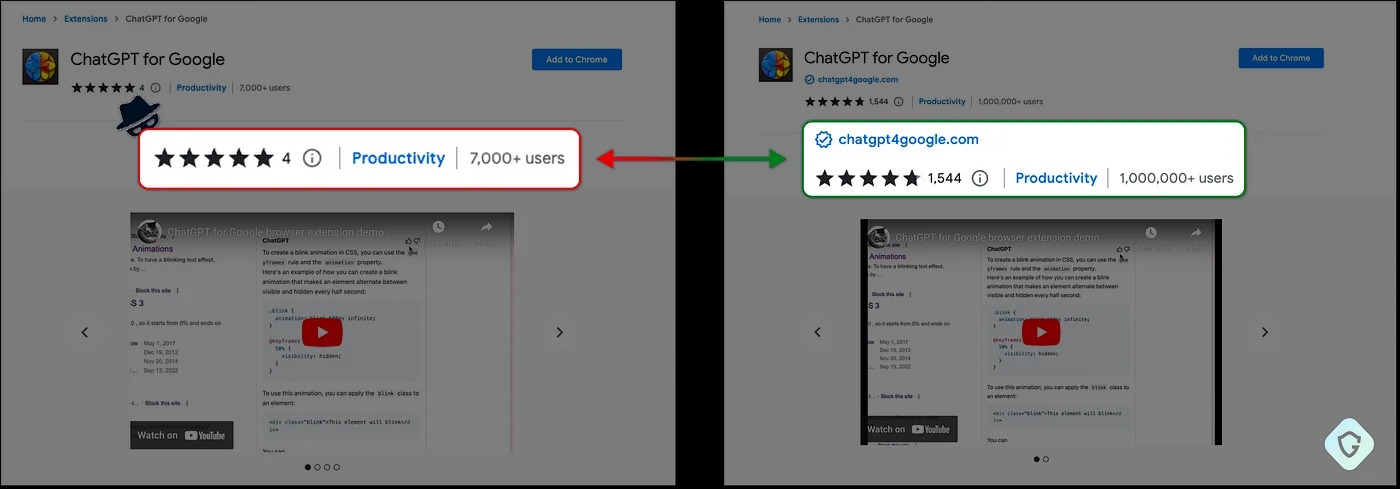

Фальшивка (слева) и оригинал (справа)

Малварь обнаружили...

Дело в том, что расширение похищало cookie сеансов Facebook * и использовалось для захвата чужих учетных записей.

Общая схема атаки

Вредоносное расширение было копией настоящего

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

и якобы предлагало интеграцию ChatGPT с результатами поиска. Расширение было загружено в Chrome Web Store 14 февраля 2023 года, но автор начал продвигать его с помощью рекламы в поиске Google только 14 марта 2023 года.

С тех пор оно устанавливалось в среднем 1000 раз в день.

Фальшивка (слева) и оригинал (справа)

Малварь обнаружили...

Новость Хакатон по кибериммунитету с призовым фондом 500 000 рублей

Мар 24

- 978

- 0

Хотите посостязаться с коллегами за звание лучшего разработчика кибериммунных систем и продемонстрировать свои скиллы?

Тогда приглашаем на наш хакатон по кибериммунитету с призовым фондом 500 000 рублей!

Здесь найдется дело для всех, кто работает в ИТ! Мы приглашаем:

- программистов;

- аналитиков;

- QA-специалистов;

- архитекторов ПО;

- экспертов по ИБ.

Хакатон знакомит с кибериммунным подходом, поэтому будет полезен специалистам любого уровня — от студентов до сеньоров и технических директоров.

Участвовать можно индивидуально или в команде от 3 до 5 человек.

Мероприятие пройдет онлайн с 17 по 28 апреля. Для участия нужно зарегистрироваться не позднее 16 апреля по ссылке:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Вопрос Какой стиль сделать главным на форуме ?

Мар 19

- 1 728

- 0

Всем привет!

Я тут поработал над светлым и тёмным стилями форма.

Как будет время и кому интересно, гляньте пожалуйста...

Получилось не плохо, но незнаю какой выбрать в качестве главного стиля.

Стили можно выбрать внизу форума:

Можно выбрать два стиля:

Светлый:

Главный стиль (Тёмный):

Настройки сохраняются, т.е. каждый раз не нужно выбирать...

Но незнаю какой стиль поставить как главный ?)

Я тут поработал над светлым и тёмным стилями форма.

Как будет время и кому интересно, гляньте пожалуйста...

Получилось не плохо, но незнаю какой выбрать в качестве главного стиля.

Стили можно выбрать внизу форума:

Можно выбрать два стиля:

Светлый:

Главный стиль (Тёмный):

Настройки сохраняются, т.е. каждый раз не нужно выбирать...

Но незнаю какой стиль поставить как главный ?)

Малварь как искусство Перехват паролей в момент авторизации пользователя Windows

Мар 18

- 1 811

- 1

Оригинал (Платная статья):

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Большинство механизмов защиты в Windows строится на паролях учетных записей пользователей. В сегодняшней статье мы разберем несколько способов перехвата паролей в момент авторизации пользователя и напишем код для автоматизации этого процесса.

Windows имеет сложную систему аутентификации со множеством компонентов. Фундаментом этой системы можно считать LSA (Local Security Authority) и SSP.

LSA — огромная подсистема, которая служит для проверки подлинности пользователей, их регистрации, смены пароля и подобных операций. Еще в LSA хранится информация обо всех аспектах безопасности локального компьютера, например количестве неуспешных вводов пароля для блокировки учетной записи. Посредством LSA можно даже назначать привилегии пользовательским учеткам, для этого разработан инструмент...

Информация KasperskyOS. Разработка. Какие есть ресурсы

Мар 18

- 1 062

- 0

Я на форуме уже выкладывал несколько статей:

Эксклюзив - Бесплатный курс - Теоретические основы информационной безопасности для профессионалов от Kaspersky

Что это за курс Обучающий курс «Теоретические основы ИБ» подготовлен и проводился в апреле 2022 года аналитиком Kaspersky ICS CERT Екатериной Рудиной. Курс состоит из 5 живых лекций общей продолжительностью около 10 астрономических часов. Мы не стали вырезать из видеоматериалов ответы на...

Эксклюзив - Разработка для KasperskyOS

Всем привет! Не знаю на сколько востребована эта тема здесь... Но я уже писал что ЛК активно занимается разработкой своей системы, для различных задач. На самом деле разработка системы достаточно сложный процесс, ведь не достаточно просто разработать ядро (Сколько сейчас фан. ОС, да и вообще...

На заметку - KasperskyOS и кибериммунитет

Всем привет! В этой теме попытался поднять тему безопасности и будущего антивирусов:Информация - Крах антивирусов, или что нас ждет в будущем В этой-же теме хочу обсудить одно из направлений ЛК, которое отвечает за разработку KasperskyOS. На самом деле система разрабатывается уже около 10...

Вообще кроме этих материалов, есть ещё несколько интересных каналов в Телеграм (Официальные):

1)Канал посвящённый разработке, там всякая инфа, такая-как новости, курсы и т.д.:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

2)Канал посвященный курсам по работе и разработке KasperskyOS, тут идёт набор на курсы, отмечу что курсы бесплатные и по прохождению дают сертификат:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Может кстати полезно быть, если например хотите устроится в компанию.)

Также есть...

На заметку Взломать Windows проще, чем заплатить за нее

Мар 18

- 1 083

- 0

СМИ пишут, что инженеры службы поддержки Microsoft иногда используют кряки для «взлома» Windows на машине клиента, если с активацией подлинной копии операционной системы возникли проблемы.

Об одном из таких случаев

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

в Twitter инженер-фрилансер из Южной Африки Уэсли Пайберн (Wesley Pyburn). Его подлинная копия Windows 10, стоившая 200 долларов в Microsoft Store по какой-то причине не активировалась, и Пайберн обратился в поддержку.Специалисты поддержки первого уровня не смогли решить проблему и передали ее «выше». На следующий день Пайберн был поражен, когда как инженер второго уровня поддержки Microsoft вошел в его систему с помощью Quick Assist и крякнул ОС, используя пиратские инструменты, которые обходят процесс активации Windows.

Специалист поддержки выполнил на машине...

Информация Как пробить пользователя Telegram

Мар 05

- 1 384

- 1

Если в интернете кто‑то не прав, у тебя есть ровно два варианта.

Первый — понять и забить, второй — найти обидчика и аккуратно начистить ему интерфейс.

Но для начала этого самого обидчика нужно как минимум вычислить и по возможности деанонимизировать.

О том, как это сделать в «Телеграме», мы расскажем в сегодняшней статье.

Статья с хакера (Приватка):

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Несмотря на то что «Телеграм» считается безопасным и защищенным мессенджером, при желании в его недрах и глубинах можно отыскать большой объем информации о пользователях. А если подключить к поиску методы OSINT, то есть разведки по открытым источникам, сведений можно собрать еще больше.

На помощь нам придут специально обученные телеграм‑боты, поисковые системы и, конечно же, русская народная...

На заметку Как обмануть камеру

Фев 28

- 1 155

- 1

Инженер и защитник конфиденциальности Мак Пирс (Mac Pierce) создал толстовку

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, которая скрывает лицо своего владельца от камер ночного видения. Дело в том, что в капюшон этой худи вшиты инфракрасные светодиоды.DIY-толстовка Пирса оснащается 12 мощными инфракрасными светодиодами, расположенными рядом с капюшоном. Такие диоды используются в камерах видеонаблюдения в качестве «инфракрасного прожектора» освещения наблюдаемой области. С помощью переключателя, вшитого в рукав, владелец такого предмета одежды может заставить светодиоды мигать, что «ослепит» любые близлежащие камеры наблюдения в ночное время суток.

«Камеры ночного видения устроены таким образом, чтобы ночью различать инфракрасный свет. Чтобы “видеть” в темноте, — рассказывает Пирс. — Посылая им достаточное количество...

Информация История программ-вымогателей

Фев 26

- 1 770

- 0

У Касперского на портале не плохая статья:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Кстати и сам блог не плохой, если кто не знал.)

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Сделаю перепост статьи.

Если вы следите за миром информационной безопасности, то в последние годы наверняка много слышали о программах-вымогателях. Возможно, вам даже не повезло лично столкнуться с разрушительными последствиями их атак. Пожалуй, их без преувеличения можно назвать самыми опасными зловредами современности.

Но знаете ли вы, что такие вредоносные программы существуют уже более 30 лет, а особенности современных атак ученые предсказали еще в середине 90-х? Хотите узнать, почему на смену блокировщикам пришли шифровальщики, какую сумму составил самый крупный в истории выкуп и при чем тут СПИД?

Мы...

Поиск по форуму

Последние сообщения

-

-

-

ВАЖНО Miner Search - Поиск и уничтожение скрытых майнеров

- Последнее: Spectrum735

-

-

-