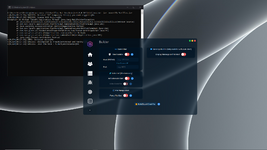

Sorillus Rat Cracked

Sorillus — это троян удаленного доступа, написанный на Java. Это означает, что сервер и клиент работают во всех операционных системах (например, Windows, Linux, Mac).

Это независимый от платформы RAT (троян удаленного доступа), написанный на Java, который может помочь пентестеру получить полный удаленный доступ к любому устройству, поддерживающему Java. Эта крыса может заразить устройства Linux, а также Mac OS и другие ОС, например вдовы. их разработчик планирует создать новую версию, которая также сможет взломать Android, так что это не просто кроссплатформенная крыса, ее заглушка также поддерживает кроссплатформенность.

Особенности системы:

• Всплывающее окно: отображение всплывающих сообщений на экране жертвы.

•Буфер обмена: доступ к содержимому буфера обмена жертвы и управление им.

•Открыть URL-адрес: открыть указанный URL-адрес в браузере жертвы.

•Показать IP: Получить и отобразить IP-адрес жертвы.

•Отчет: создание и отправка отчетов о состоянии и деятельности системы.

• Выключение: удаленное выключение системы жертвы.

Наблюдение:

• Скриншот: делайте снимки экрана жертвы.

• Удаленный рабочий стол: удаленный просмотр и управление рабочим столом жертвы.

• Удаленная камера: доступ и просмотр веб-камеры жертвы удаленно.

• Удаленный микрофон: удаленно слушайте звук с микрофона жертвы.

•Кейлоггер: Записывайте и отслеживайте нажатия клавиш в системе жертвы.

Развлечение:

• Воспроизведение звука: воспроизведение настроенных звуков в системе жертвы.

• Черный экран: сделайте экран жертвы черным в целях конфиденциальности или фокусировки.

• Прогулка по изображениям: отображение серии изображений в формате слайд-шоу.

Контакт:

• Текстовый чат: общайтесь с жертвой посредством текстового сообщения.

Обычай:

• Псевдоним: назначайте жертвам индивидуальные псевдонимы или имена для облегчения идентификации.

• Заметки: добавляйте личные заметки и аннотации для каждой жертвы и управляйте ими.

Отладка:

• Потоки: отслеживайте потоки в приложении и управляйте ими.

• Экземпляры: отслеживайте и управляйте несколькими экземплярами приложения.

Расширенные возможности управления:

• Удаленная оболочка: выполнение удаленных команд в системе жертвы.

• Файловый менеджер: доступ к файлам и каталогам в системе жертвы и управление ими.

•Процессы: просмотр и управление запущенными процессами в системе жертвы.

• Восстановление пароля: восстановление паролей из поддерживаемых браузеров.

• Плагины: Расширьте функциональность приложения с помощью пользовательских плагинов.

• Закрыть представления: закрытие определенных представлений или модулей в приложении.

Установка:

•Добавить автозапуск: добавьте полезную нагрузку в папку автозапуска, чтобы она автоматически запускалась вместе с запускаемыми приложениями.

• Обновить клиент: обновить полезную нагрузку жертвы до последней версии.

• Удаление и отключение: удаление клиентского программного обеспечения и отключение от системы.

Соединение:

• Повторное подключение: повторное подключение к ранее подключавшейся жертве.

•Отключиться: разорвать соединение с жертвой.

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Pass: 1111

..

Вложения

Последнее редактирование: