Увидел сейчас на хакфоре небольшую статейку на тему склейки exe-файла и документа word.Сразу скажу—спрятать окошко с вопросом о запуске приложения от неизвестного издателя,мне не удалось (в моём примере).С каким-нибудь РМС,думаю прокатило бы.Обратите внимание,что в описании ниже даются рекомендации по избавлению от такого окошка:

А не от такого:

А не от такого:

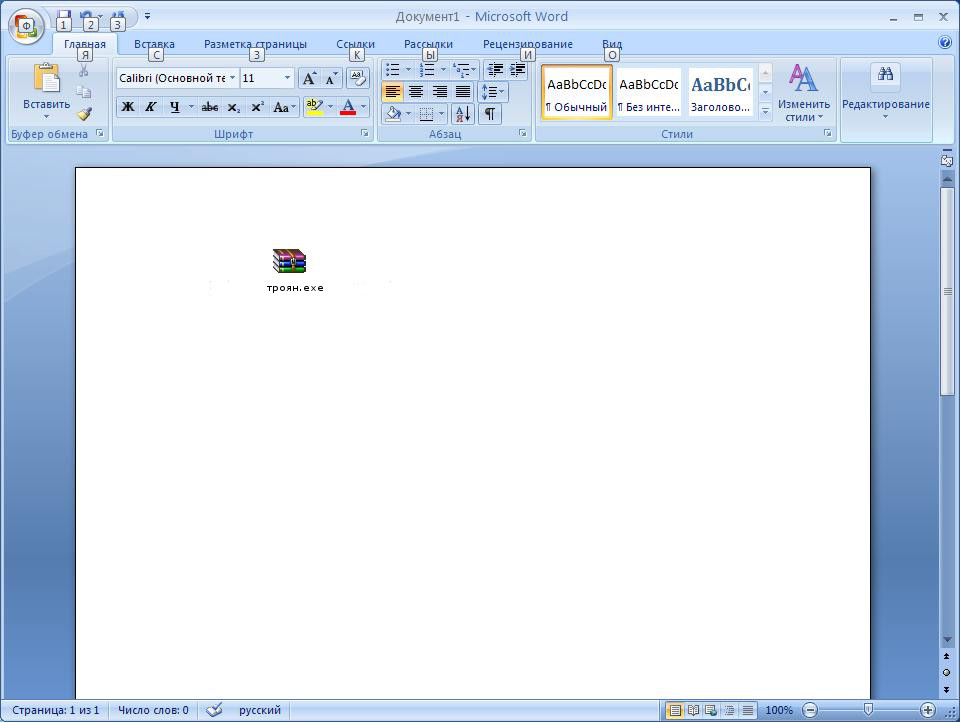

Открываем Microsoft Office Word 2007, копируем подготовленную ранее склейку и вставляем в документ (можно просто перетащить файл мышкой в нужное место документа)

Открываем Microsoft Office Word 2007, копируем подготовленную ранее склейку и вставляем в документ (можно просто перетащить файл мышкой в нужное место документа)

У нас появилось изображение с иконкой от SFX склейки и подписью о названии файла троян.exe

Название конечно можно было заранее переименовать в любое, но вот избавиться от разоблачения расширения "exe" это не помогло бы.Но мы это легко можем обойти

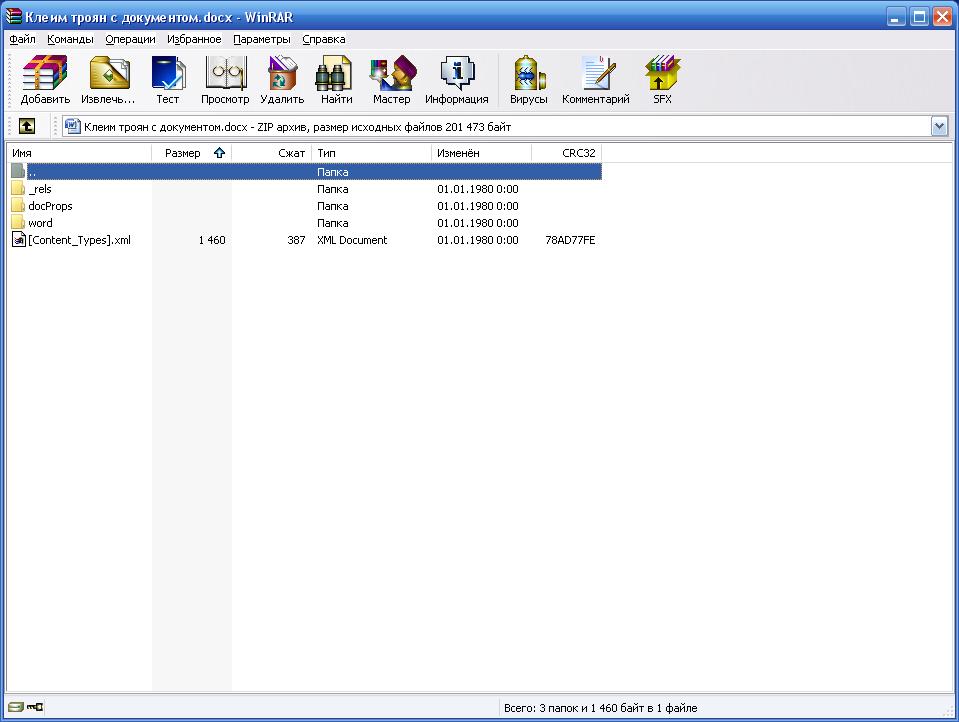

Сохраняем полученный документ, проследив чтобы он сохранился с расширением docx.

Теперь сохранённый документ открываем в винраре (программой WinRAR).Нам откроется следующее:

.

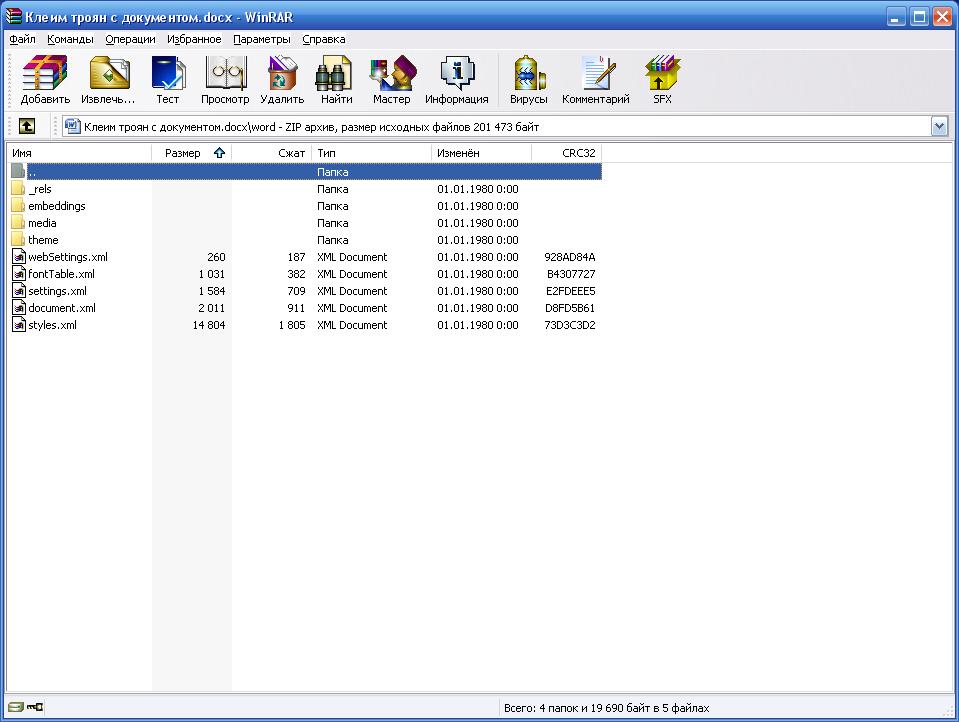

Далее заходим в папку word:

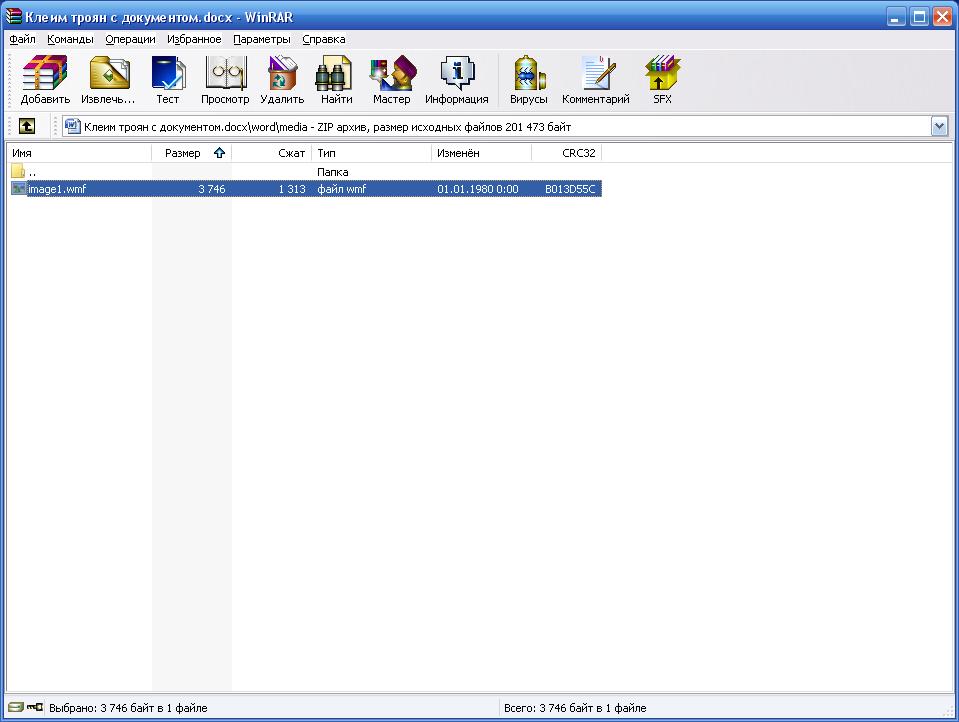

Затем заходим в папку media:

В папке media мы видим файл image1.wmf - это изображение.

Достаём этот файл и смотрим его размеры - в нашем случае размеры 175 X 50 пикселей.

Теперь ищем подходящую картинку соответствующего размера для замены, или рисуем сами.

Сохраняем эту картинку под названием image1, если не можете сохранить с расширением wmf, можете сохранить с расширением jpg

Если вам удалось сохранить изображение в формате wmf, то можете сразу заменить им стандартное, просто перетащив его мышкой в открытое окно винрара. Если вы сохранили изображение в формате jpg, то вам необходимо сменить расширение изображения на wmf

Изменить расширение можно при помощи Total Commander, или WinRAR.

В итоге у нас получилось следующее:

При клике по изображению запустится наша склейка и установится троян.

Изначально для внедрения в документ, склейку трояна в данном варианте, делать желательно с картинкой, чтобы на самом деле открылось аналогичное изображение, только большего размера. Вместо надписи "Теперь при клике по изображению снизу, запустится наш троян" естественно нужно написать что то другое. К примеру вы можете создать нечто вроде каталога товаров, с маленькими изображениями товаров, при клике на которые открывается более крупное изображение.

Из недостатков описанного метода склейки трояна с документом, следует отметить:

- Необходимо кликнуть в документе по изображению/ссылке для запуска трояна.

- Возможно при клике по изображению выскочит окно безопасности с вопросом "Запускать или не запускать файл".

В комментарии ниже к этой статье была информация о том,как избавится от окошка с предупреждением системы безопасности.

Как Windows определяет, что файл был загружен из Интернета

Такую "черную метку" файлу обычно ставит браузер Internet Explorer. При этом файл можно переименовать, скопировать или даже переместить на другой диск, предупреждение все равно будет оставаться. Снять блокировку с файла можно

Зато альтернативные потоки NTFS можно легко посмотреть в консоли обычной командой DIR с ключом /R

Просмотр альтернативных потоков NTFS при помощи команды DIR

Можно воспользоваться консольной утилитой

Просмотр альтернативных потоков NTFS при помощи программы Streams

Для любителей оконных интерфейсов есть замечательная программа

Просмотр альтернативных потоков NTFS при помощи NTFS Stream Explorer

Или бесплатная утилита

Просмотр альтернативных потоков NTFS при помощи программы AlternateStreamView

Что же интересного записано в этом файле, а главное, как его открыть? Проще всего это делается при помощи обычного Блокнота, который входит в состав каждой Windows. Набираем в командной строке следующее:

notepad C:\setup.exe:Zone.Identifier

В Блокноте открывается содержимое альтернативного потока Zone.Identifier. Да, это самый обычный текстовый (а точнее ini) файл:

Содержимое альтернативного потока NTFS

Параметр ZoneId=3 отвечает именно за то, чтобы файл считался небезопасным, и на основании именно этого значения система принимает решение о показе предупреждения.

Свойства файла

Хорошо, наличие спрятанного альтернативного потока мы определили, его содержимое посмотрели. А дальше-то что? А дальше можно разблокировать основной файл путем удаления альтернативного потока.

Удаление альтернативного потока через программу Streams

Удаление альтернативного потока программой NTFS Stream Explorer

Удаление альтернативного потока программой AlternateStreamView

Альтернативный поток NTFS также удаляется при разблокировке файла через меню Проводника Windows. После удаления потока файл запускается без каких-либо предупреждений.

Можно ли заблокировать файл обратно? Да, можно. Для этого, как несложно догадаться, надо создать альтернативный поток Zone.Identifier с нужным содержимым. Делается это при помощи все того же Блокнота уже знакомой нам командой:

notepad C:\setup.exe:Zone.Identifier

На запрос о создании нового файла надо ответить подтверждением.

Создание альтернативного потока NTFS вручную

Осталось записать в созданный файл потока строчки, отвечающие за блокировку основного файла, и сохранить изменения.

[ZoneTransfer]

ZoneId=3

После этого файл снова становится небезопасным со всеми вытекающими последствиями. Путем несложных экспериментов я также выяснил, что значение ZoneId=4 при попытке запустить файл приводит вот к такому интересному эффекту:

Файл полностью заблокирован

То есть файл становится полностью блокированным для запуска. Пусть ваша фантазия подскажет вам, где это можно использовать.

Напоследок хочу предупредить вас, что неразумное создание или удаление альтернативных потоков может привести к непредсказуемым последствиям, вплоть до сбоев в работе системы. Как и при работе с любыми другими внутренностями Windows, надо быть очень осторожным

Небольшой гиф-обзор инструкции (от меня)

Статья скопирована с сайтов:

Статья скопирована с сайтов:

(рекомендую к просмотру последний сайт,Олег уже писал про него в этой теме.Автор блога пишет довольно-таки интересные вещи и имеет принципиальный взгляд на правила поведения на его ресурсе;)

В архиве пример.Склейка простой формы делфи и ворд. документа.

У нас появилось изображение с иконкой от SFX склейки и подписью о названии файла троян.exe

Название конечно можно было заранее переименовать в любое, но вот избавиться от разоблачения расширения "exe" это не помогло бы.Но мы это легко можем обойти

Сохраняем полученный документ, проследив чтобы он сохранился с расширением docx.

Теперь сохранённый документ открываем в винраре (программой WinRAR).Нам откроется следующее:

.

Далее заходим в папку word:

Затем заходим в папку media:

В папке media мы видим файл image1.wmf - это изображение.

Достаём этот файл и смотрим его размеры - в нашем случае размеры 175 X 50 пикселей.

Теперь ищем подходящую картинку соответствующего размера для замены, или рисуем сами.

Сохраняем эту картинку под названием image1, если не можете сохранить с расширением wmf, можете сохранить с расширением jpg

Если вам удалось сохранить изображение в формате wmf, то можете сразу заменить им стандартное, просто перетащив его мышкой в открытое окно винрара. Если вы сохранили изображение в формате jpg, то вам необходимо сменить расширение изображения на wmf

Изменить расширение можно при помощи Total Commander, или WinRAR.

В итоге у нас получилось следующее:

При клике по изображению запустится наша склейка и установится троян.

Изначально для внедрения в документ, склейку трояна в данном варианте, делать желательно с картинкой, чтобы на самом деле открылось аналогичное изображение, только большего размера. Вместо надписи "Теперь при клике по изображению снизу, запустится наш троян" естественно нужно написать что то другое. К примеру вы можете создать нечто вроде каталога товаров, с маленькими изображениями товаров, при клике на которые открывается более крупное изображение.

Из недостатков описанного метода склейки трояна с документом, следует отметить:

- Необходимо кликнуть в документе по изображению/ссылке для запуска трояна.

- Возможно при клике по изображению выскочит окно безопасности с вопросом "Запускать или не запускать файл".

В комментарии ниже к этой статье была информация о том,как избавится от окошка с предупреждением системы безопасности.

Как Windows определяет, что файл был загружен из Интернета

Часто при попытке запустить файлы, скачанные из интернета, появляется примерно такое окно:

Как Windows определяет, что файл был загружен из Интернета

Такую "черную метку" файлу обычно ставит браузер Internet Explorer. При этом файл можно переименовать, скопировать или даже переместить на другой диск, предупреждение все равно будет оставаться. Снять блокировку с файла можно

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

. Но каким образом система определяет, что файл скачан из интернета? Эта информация записывается в так называемые альтернативные потоки NTFS. Суть технологии альтернативных потоков заключается в том, что у файла на дисковой системе NTFS одновременно может быть несколько потоков, содержащих данные. Проводник Windows и большинство файловых менеджеров могут работать только с главным потоком, который представляет собой основное содержимое файла.Зато альтернативные потоки NTFS можно легко посмотреть в консоли обычной командой DIR с ключом /R

Просмотр альтернативных потоков NTFS при помощи команды DIR

Можно воспользоваться консольной утилитой

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

от Mark Russinovich.

Просмотр альтернативных потоков NTFS при помощи программы Streams

Для любителей оконных интерфейсов есть замечательная программа

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

, которая тоже позволяет обнаружить и посмотреть альтернативные потоки NTFS.

Просмотр альтернативных потоков NTFS при помощи NTFS Stream Explorer

Или бесплатная утилита

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

от NirSoft.

Просмотр альтернативных потоков NTFS при помощи программы AlternateStreamView

Что же интересного записано в этом файле, а главное, как его открыть? Проще всего это делается при помощи обычного Блокнота, который входит в состав каждой Windows. Набираем в командной строке следующее:

notepad C:\setup.exe:Zone.Identifier

В Блокноте открывается содержимое альтернативного потока Zone.Identifier. Да, это самый обычный текстовый (а точнее ini) файл:

Содержимое альтернативного потока NTFS

Параметр ZoneId=3 отвечает именно за то, чтобы файл считался небезопасным, и на основании именно этого значения система принимает решение о показе предупреждения.

Свойства файла

Хорошо, наличие спрятанного альтернативного потока мы определили, его содержимое посмотрели. А дальше-то что? А дальше можно разблокировать основной файл путем удаления альтернативного потока.

Удаление альтернативного потока через программу Streams

Удаление альтернативного потока программой NTFS Stream Explorer

Удаление альтернативного потока программой AlternateStreamView

Альтернативный поток NTFS также удаляется при разблокировке файла через меню Проводника Windows. После удаления потока файл запускается без каких-либо предупреждений.

Можно ли заблокировать файл обратно? Да, можно. Для этого, как несложно догадаться, надо создать альтернативный поток Zone.Identifier с нужным содержимым. Делается это при помощи все того же Блокнота уже знакомой нам командой:

notepad C:\setup.exe:Zone.Identifier

На запрос о создании нового файла надо ответить подтверждением.

Создание альтернативного потока NTFS вручную

Осталось записать в созданный файл потока строчки, отвечающие за блокировку основного файла, и сохранить изменения.

[ZoneTransfer]

ZoneId=3

После этого файл снова становится небезопасным со всеми вытекающими последствиями. Путем несложных экспериментов я также выяснил, что значение ZoneId=4 при попытке запустить файл приводит вот к такому интересному эффекту:

Файл полностью заблокирован

То есть файл становится полностью блокированным для запуска. Пусть ваша фантазия подскажет вам, где это можно использовать.

Напоследок хочу предупредить вас, что неразумное создание или удаление альтернативных потоков может привести к непредсказуемым последствиям, вплоть до сбоев в работе системы. Как и при работе с любыми другими внутренностями Windows, надо быть очень осторожным

Небольшой гиф-обзор инструкции (от меня)

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

и

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

(рекомендую к просмотру последний сайт,Олег уже писал про него в этой теме.Автор блога пишет довольно-таки интересные вещи и имеет принципиальный взгляд на правила поведения на его ресурсе;)

В архиве пример.Склейка простой формы делфи и ворд. документа.

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

на файл в архиве,если кто интересуется.