Оригинал:

В этой статье мы рассмотрим несколько техник социальной инженерии, которые можно использовать таргетированно, то есть в тех случаях, когда выбрана конкретная жертва (человек или компания). Считается, что таргетированные атаки отнимают больше времени на подготовку. Из опыта я знаю, что спровоцировать сделать что-то сотню случайных человек легче, чем одного конкретного в определенной организации.

Правила безопасности всегда пишутся постфактум, а потому инертны и слабо защищают от современных угроз. Банки уже давно не нужно грабить в масках с автоматами — теперь достаточно электронной почты, но во многих финансовых организациях еще живы старые стереотипы. Акцент в них делают на физическую безопасность, считая информационную менее существенной. Достаточно вспомнить недавнюю историю с ограблением ПИР Банка и комментарий его председателя правления: «…с наибольшей вероятностью вирус проник в банк через фишинговое письмо».

Давний парадокс остается актуальным: ИТ-специалисты не устают заявлять, что социальная инженерия — главное зло. При этом многие «безопасники» продолжают считать, что хитроумного софта и однажды написанных инструкций для персонала достаточно, чтобы противостоять киберугрозам.

Доверенный сайт как проходной двор

У вашего файрвола формально настроены «черные» и «белые» списки URL? Тогда мы идем к вам! Вот несколько примеров, когда на сайте банка используется одна известная CMS с незакрытым редиректом:

Если файрвол смотрит только то, что идет после первого http(s), то пора его подкрутить. Но эта статья не про настройку межсетевого экрана, а про человеческие слабости. Поэтому просто дай сотруднику такую ссылку и проверь, насколько он бдителен и смотрит ли он дальше первого встречающегося http(s).

Что за собака?

Данный способ не сработает с внимательными сотрудниками, но если бы все были внимательны, то социальной инженерии не существовало бы как явления.

Развивая предыдущий способ для тех, кто привык смотреть, что идет сразу после http://, и думать, что URL безопасен: данная ссылка

Почему так происходит? Допустимые в URL символы задокументированы в стандарте RFC 1738. Символ @ используется в URL как специальный разделитель, когда нужно прямо в нем дать права для доступа к странице. В конструкции вида httр://<логин>:<пароль>@<хост> до @ можно указывать практически что угодно. Браузер все равно отправит пользователя на хост, указанный после @.

Что за абракадабра?

Добавим в зловредный URL немного кириллицы, закодированной в UTF-8 → HEX, чтобы он выглядел непонятно для человека и на первый взгляд безопасно:

Или совместим простые техники (редирект + кодирование):

При наведении мыши на закодированный URL десктопные браузеры декодируют символы (чего не скажешь об Outlook и мобильных браузерах). Поэтому для полного скрытия злого адреса можно прописать адрес сервера, на котором расположен фишинговый сайт:

или просто :

Не забудь прикрутить к серверу HTTPS, чтобы браузер не ругался, но об этом позже.

Переполнение предпросмотра

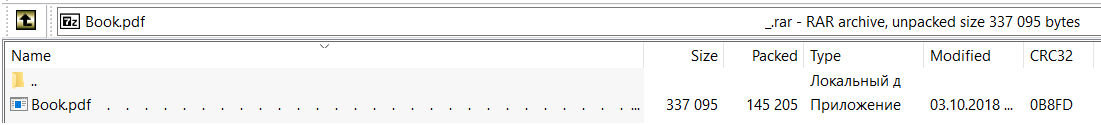

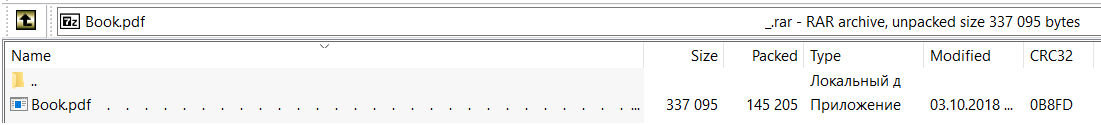

Наверняка ты уже знаешь, что настоящее расширение файлов можно спрятать, используя ограничение отображаемой длины столбца extension в «Проводнике» или архиваторе (или помнишь со времен ICO. — Прим. ред.).

Попытка скрыть расширение файла в архиве

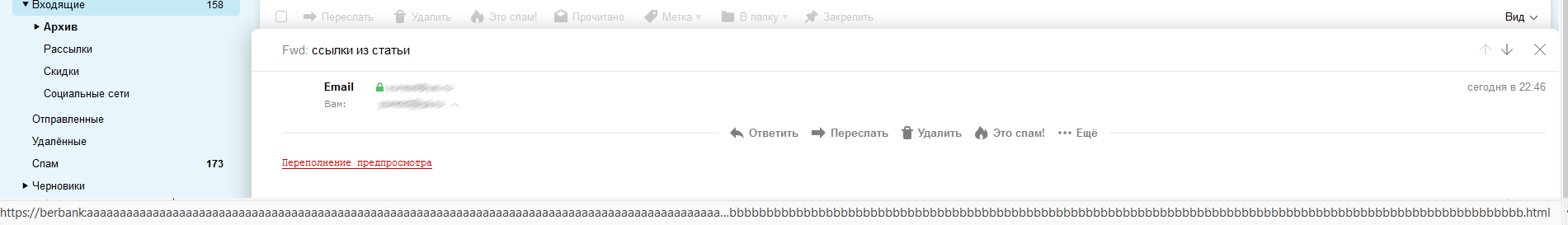

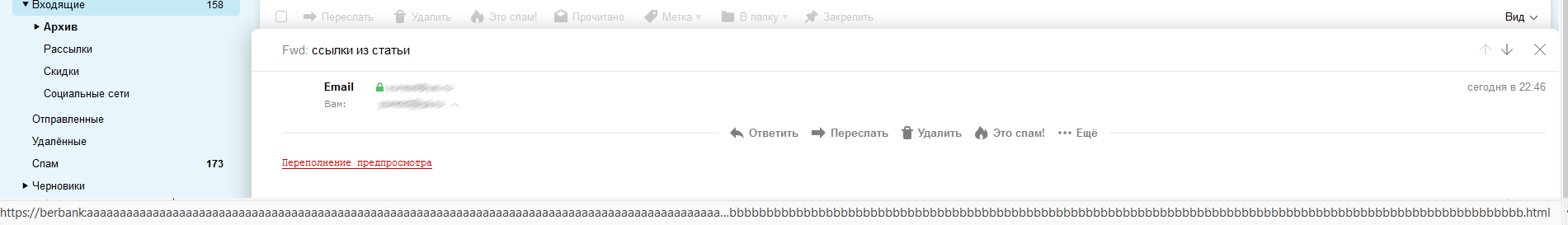

Теперь давай попробуем сходным образом скрыть злую часть URL на этапе предпросмотра в браузере.

Если сотрудник знает, что анкор ссылки может быть не равен целевому URL, то он наведет мышкой на ссылку и посмотрит, куда на самом деле она ведет. Если это его единственный способ проверки ссылок, то инструкции по безопасности в такой компании пора обновлять.

Злая ссылка может быть, к примеру, такой:

Вместо aaaa и bbbb пишем разные ключевые слова, которые обычно используются на оригинальном сайте.

При наведении мышкой в Firefox увидим сокращенный посередине адрес сайта, из-за чего часть zloysait.ru не отображается. Видна только не вызывающая подозрений часть ссылки:

Сокращенный URL в Firefox

Для больших экранов фишинговую ссылку лучше сделать подлиннее. Если навести мышку на такую ссылку в Internet Explorer или Edge, то мы не увидим вообще ничего. Судя по всему, их смущает повторное двоеточие в адресе, что нас вполне устраивает.

Chromium-браузеры от Google и Яндекса отображают конечный URL zloysait.ru/bbbbbbbb...bbbbbbbb.html, поэтому данный способ подойдет для таргетированной атаки, когда известен браузер жертвы.

«Почта России» тебе в помощь!

Если жертва занимает руководящую должность в целевой компании, можно попробовать сыграть на ее чувстве собственной важности.

Создается фейковый одностраничник конференции (бизнес-мероприятия, бизнес-форума и подобного). Теперь жертву нужно заманить на ресурс. Почему бы не отправить бумажное письмо ей на работу? Тут ты точно обойдешь всю цифровую и железную защиту в организации и даже нейросетевой файрвол в виде секретарши, так как, по ее мнению, если она выкинет такое письмо в корзину, ее начальник не обрадуется. Очень уж привлекательно выглядит содержимое — красивое приглашение поучаствовать в пафосном мероприятии в качестве спикера (члена жюри, лауреата престижной премии).

Дальше все стандартно: предлагается скачать и заполнить «анкету» участника. Можно даже QR-код напечатать (вроде как заботимся о вашем удобстве, глубокоуважаемая жертва).

Личное или публичное?

Следующие несколько способов относятся к атакам на организацию через использование фактов о личной жизни сотрудника. Рассказывая о защите от социальной инженерии, я настаиваю на том, что человек должен знать правила безопасности не ради организации, а в первую очередь для себя. Пока в некоторых СБ думают, что принесенный на работу смартфон с пойманным на выходных трояном нельзя использовать для прослушки внутриофисных событий, мы будем находить таких сотрудников и делать их более компетентными.

Не чекином единым

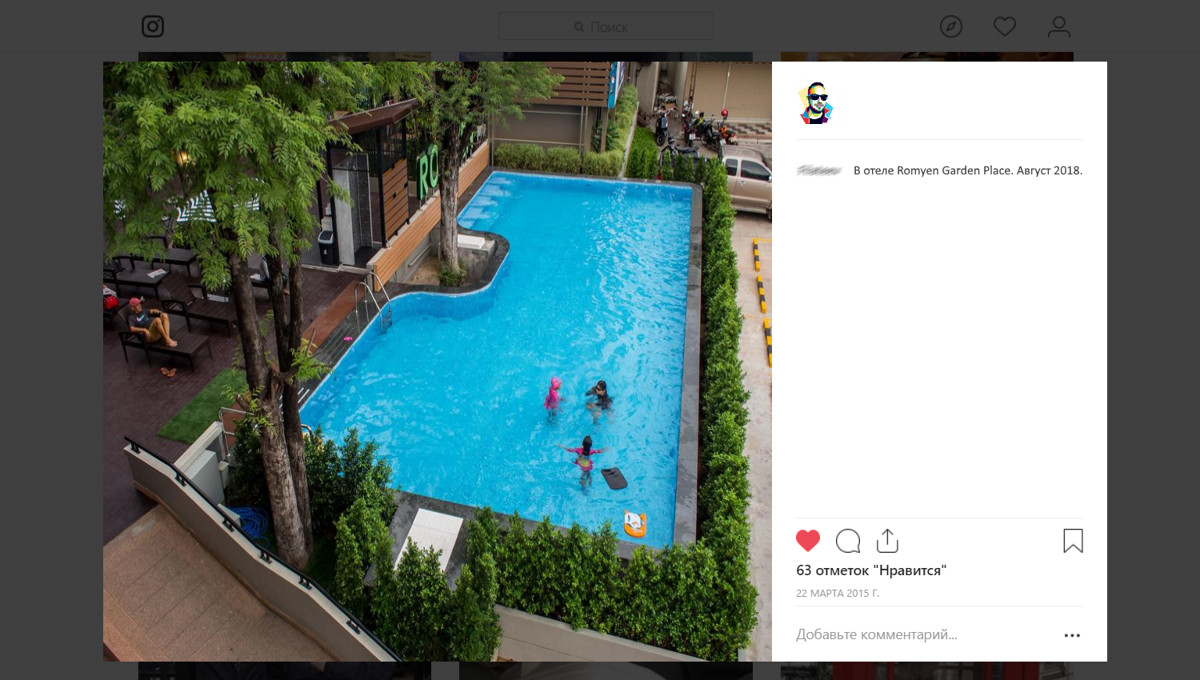

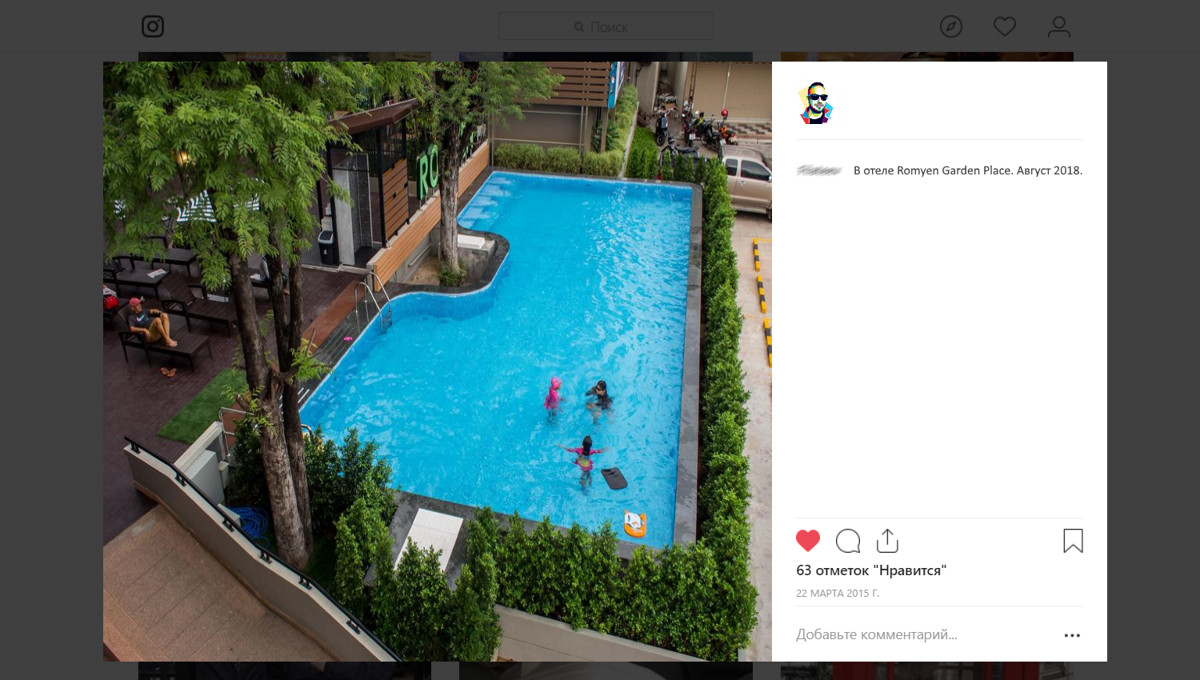

Если ты тестируешь личный email сотрудника или его аккаунт в соцсетях, то посмотри, где человек отдыхал в последнее время.

Видишь название отеля? Смело пиши от имени администрации отеля и требуй доплаты за сервис. В письмо добавь надпись, что данное сообщение сгенерировано автоматически, а для ответа нужно воспользоваться формой на официальном сайте в разделе поддержки клиентов. Дав фейковую ссылку, предложи ему зарегистрироваться. Кто знает, быть может, этот логин/email и пароль он использует и на других ресурсах.

Хотел похвастаться и навлек неприятности

Потенциальная жертва летает самолетами «Аэрофлота»? Напиши, что срочно надо активировать бонусные мили, и тогда их количество удвоится! Сделать это нужно по твоей фейковой ссылке с лендингом акции.

Авиабилет — находка для социнженера

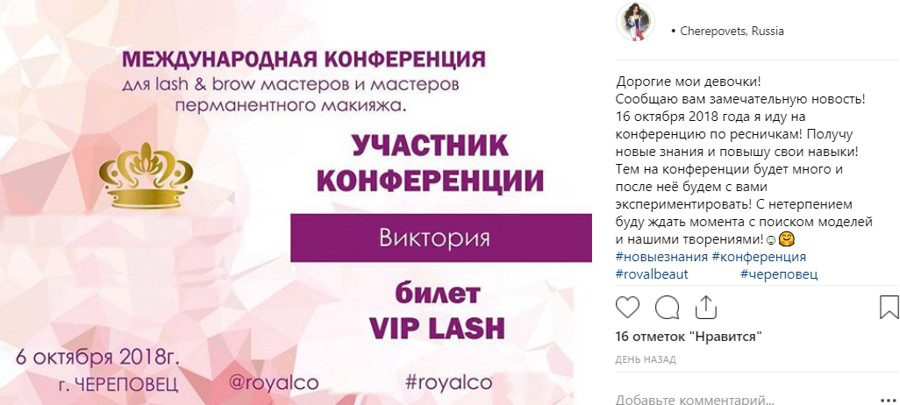

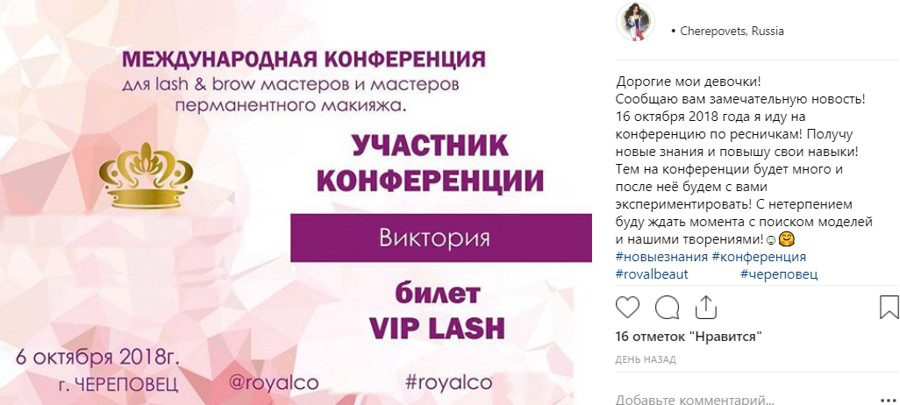

Жертва недавно посетила какое-то мероприятие? Попроси ее зарегистрироваться по твоей ссылке, чтобы получить все записи с конференции + бонусный контент и скидку на участие в следующей!

Пост в соцсети, облегчающий жизнь пентестеру

Чтобы жертва ничего не заподозрила, после того как зарегистрировалась, ей можно показать сообщение об ошибке (например, «404. Ой, что-то пошло не так, попробуйте повторить ваш запрос позже!») или отправить на главную страницу сайта.

Примерно в таком ключе можно обращаться к человеку на основании свежих данных из его аккаунтов в соцсетях. Здесь мы использовали по большей части фишинговые методы, и нам этого достаточно, чтобы проверить бдительность сотрудника. Настоящие злодеи, конечно, на этом не остановятся и будут использовать уязвимости браузеров и вредоносные файлы для заражения устройства жертвы. Это уже техническая часть, а не социальная.

SMS-редирект

Наверняка ты уже слышал историю о том, что у Bitcoin-инвестора с подходящей фамилией Терпин

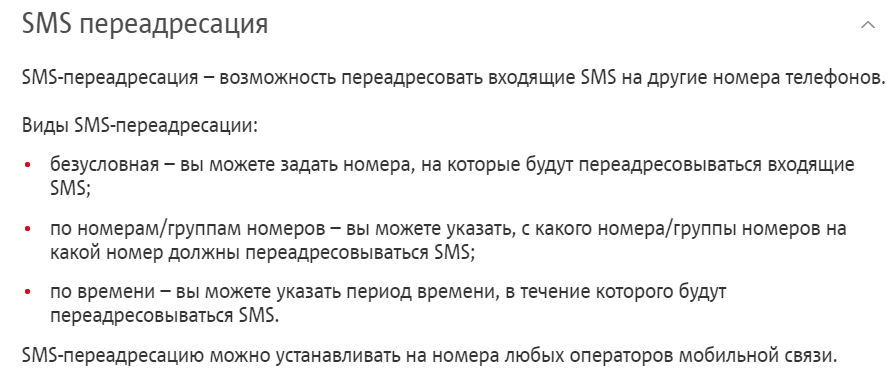

Сотруднику на личный телефон (или корпоративный мобильный) отправляется SMS или email с призывом сделать что-то в его личном кабинете. Повод лучше выбрать страшный (из-за чего прямо сейчас нужно туда зайти) или надавить на жадность, чтобы не побуждать человека звонить в техподдержку. Нужно только знать, к какому оператору относится его номер, и дать подходящую фишинговую ссылку. После получения доступа в кабинет человек со злым умыслом ставит свой телефон для приема SMS в разделе «Переадресация сообщений».

У большинства операторов предоставляется на выбор множество сценариев по настройке редиректов.

Описание услуги на сайте сотового оператора

Один email — один банк

Если ты нашел на сайте какого-то крупного банка такую строчку:

то представь следующий сценарий:

Маркетологам на заметку

Кстати, вот один из способов сфишить email маркетолога, отвечающего за сайт. Если организация дает рекламу в AdWords, то возможен такой сценарий. Здесь:

Идем сюда:

Выбираем уровень доступа

Пользователю придет письмо от имени ads-noreply@google.com.

Пример сообщения от ads-noreply@google.com

Дальше следует фишинговая форма авторизации, загрузка эксплоита и тому подобное.

В Google сказали: хоть социальная инженерия и зло, мы не уберем возможность отправки таких сообщений. Просто подкрутим, чтобы через эту форму было сложнее отправлять спам. Социальному инженеру этого достаточно, он ведь не спамер.

Бонус

Напоследок приведу несколько лайфхаков.

О технических средствах защиты от социальной инженерии ты наверняка знаешь лучше меня. К сожалению, их недостаточно. Как говорил основатель Group-IB Илья Сачков: «…какие бы ни были технологии… все становится бессмысленно, если сотрудники открывают подозрительные файлы и кликают на фишинговые ссылки… и у всех везде одинаковые пароли».

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

В этой статье мы рассмотрим несколько техник социальной инженерии, которые можно использовать таргетированно, то есть в тех случаях, когда выбрана конкретная жертва (человек или компания). Считается, что таргетированные атаки отнимают больше времени на подготовку. Из опыта я знаю, что спровоцировать сделать что-то сотню случайных человек легче, чем одного конкретного в определенной организации.

Правила безопасности всегда пишутся постфактум, а потому инертны и слабо защищают от современных угроз. Банки уже давно не нужно грабить в масках с автоматами — теперь достаточно электронной почты, но во многих финансовых организациях еще живы старые стереотипы. Акцент в них делают на физическую безопасность, считая информационную менее существенной. Достаточно вспомнить недавнюю историю с ограблением ПИР Банка и комментарий его председателя правления: «…с наибольшей вероятностью вирус проник в банк через фишинговое письмо».

Давний парадокс остается актуальным: ИТ-специалисты не устают заявлять, что социальная инженерия — главное зло. При этом многие «безопасники» продолжают считать, что хитроумного софта и однажды написанных инструкций для персонала достаточно, чтобы противостоять киберугрозам.

Доверенный сайт как проходной двор

У вашего файрвола формально настроены «черные» и «белые» списки URL? Тогда мы идем к вам! Вот несколько примеров, когда на сайте банка используется одна известная CMS с незакрытым редиректом:

Код:

https://avbbank.ru/bitrix/redirect.php?goto=http://plohoyavbbank.ru

http://www.rncb.ru/bitrix/redirect.php?goto=http://zloyrncb.ru

http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://ne-moscow-bank.ru

http://kbivanovo.ru/bitrix/redirect.php?goto=http://hackkbivanovo.ruЧто за собака?

Данный способ не сработает с внимательными сотрудниками, но если бы все были внимательны, то социальной инженерии не существовало бы как явления.

Развивая предыдущий способ для тех, кто привык смотреть, что идет сразу после http://, и думать, что URL безопасен: данная ссылка

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

тоже не приведет ни к чему хорошему.Почему так происходит? Допустимые в URL символы задокументированы в стандарте RFC 1738. Символ @ используется в URL как специальный разделитель, когда нужно прямо в нем дать права для доступа к странице. В конструкции вида httр://<логин>:<пароль>@<хост> до @ можно указывать практически что угодно. Браузер все равно отправит пользователя на хост, указанный после @.

Что за абракадабра?

Добавим в зловредный URL немного кириллицы, закодированной в UTF-8 → HEX, чтобы он выглядел непонятно для человека и на первый взгляд безопасно:

Код:

http://bank.ru@%D0%B7%D0%BB%D0%BE%D0%B9%D1%81%D0%B0%D0%B9%D1%82.%D1%80%D1%84Или совместим простые техники (редирект + кодирование):

Код:

http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://www.moscow-bank.ru@%D0%B7%D0%BB%D0%BE%D0%B9%D1%81%D0%B0%D0%B9%D1%82.%D1%80%D1%84При наведении мыши на закодированный URL десктопные браузеры декодируют символы (чего не скажешь об Outlook и мобильных браузерах). Поэтому для полного скрытия злого адреса можно прописать адрес сервера, на котором расположен фишинговый сайт:

Код:

http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://www.moscow-bank.ru@178.248.232.27или просто :

Код:

http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://www.moscow-bank.ru@178.248.232.27Не забудь прикрутить к серверу HTTPS, чтобы браузер не ругался, но об этом позже.

Переполнение предпросмотра

Наверняка ты уже знаешь, что настоящее расширение файлов можно спрятать, используя ограничение отображаемой длины столбца extension в «Проводнике» или архиваторе (или помнишь со времен ICO. — Прим. ред.).

Попытка скрыть расширение файла в архиве

Теперь давай попробуем сходным образом скрыть злую часть URL на этапе предпросмотра в браузере.

Если сотрудник знает, что анкор ссылки может быть не равен целевому URL, то он наведет мышкой на ссылку и посмотрит, куда на самом деле она ведет. Если это его единственный способ проверки ссылок, то инструкции по безопасности в такой компании пора обновлять.

Злая ссылка может быть, к примеру, такой:

Код:

https://berbank.ru:ааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааа@zloysait.ru/bbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbb.htmlПри наведении мышкой в Firefox увидим сокращенный посередине адрес сайта, из-за чего часть zloysait.ru не отображается. Видна только не вызывающая подозрений часть ссылки:

Код:

https://berbank.ru:аааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааа...bbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbb.html

Сокращенный URL в Firefox

Для больших экранов фишинговую ссылку лучше сделать подлиннее. Если навести мышку на такую ссылку в Internet Explorer или Edge, то мы не увидим вообще ничего. Судя по всему, их смущает повторное двоеточие в адресе, что нас вполне устраивает.

Chromium-браузеры от Google и Яндекса отображают конечный URL zloysait.ru/bbbbbbbb...bbbbbbbb.html, поэтому данный способ подойдет для таргетированной атаки, когда известен браузер жертвы.

«Почта России» тебе в помощь!

Если жертва занимает руководящую должность в целевой компании, можно попробовать сыграть на ее чувстве собственной важности.

Создается фейковый одностраничник конференции (бизнес-мероприятия, бизнес-форума и подобного). Теперь жертву нужно заманить на ресурс. Почему бы не отправить бумажное письмо ей на работу? Тут ты точно обойдешь всю цифровую и железную защиту в организации и даже нейросетевой файрвол в виде секретарши, так как, по ее мнению, если она выкинет такое письмо в корзину, ее начальник не обрадуется. Очень уж привлекательно выглядит содержимое — красивое приглашение поучаствовать в пафосном мероприятии в качестве спикера (члена жюри, лауреата престижной премии).

Дальше все стандартно: предлагается скачать и заполнить «анкету» участника. Можно даже QR-код напечатать (вроде как заботимся о вашем удобстве, глубокоуважаемая жертва).

Личное или публичное?

Следующие несколько способов относятся к атакам на организацию через использование фактов о личной жизни сотрудника. Рассказывая о защите от социальной инженерии, я настаиваю на том, что человек должен знать правила безопасности не ради организации, а в первую очередь для себя. Пока в некоторых СБ думают, что принесенный на работу смартфон с пойманным на выходных трояном нельзя использовать для прослушки внутриофисных событий, мы будем находить таких сотрудников и делать их более компетентными.

Не чекином единым

Если ты тестируешь личный email сотрудника или его аккаунт в соцсетях, то посмотри, где человек отдыхал в последнее время.

Видишь название отеля? Смело пиши от имени администрации отеля и требуй доплаты за сервис. В письмо добавь надпись, что данное сообщение сгенерировано автоматически, а для ответа нужно воспользоваться формой на официальном сайте в разделе поддержки клиентов. Дав фейковую ссылку, предложи ему зарегистрироваться. Кто знает, быть может, этот логин/email и пароль он использует и на других ресурсах.

Хотел похвастаться и навлек неприятности

Потенциальная жертва летает самолетами «Аэрофлота»? Напиши, что срочно надо активировать бонусные мили, и тогда их количество удвоится! Сделать это нужно по твоей фейковой ссылке с лендингом акции.

Авиабилет — находка для социнженера

Жертва недавно посетила какое-то мероприятие? Попроси ее зарегистрироваться по твоей ссылке, чтобы получить все записи с конференции + бонусный контент и скидку на участие в следующей!

Пост в соцсети, облегчающий жизнь пентестеру

Чтобы жертва ничего не заподозрила, после того как зарегистрировалась, ей можно показать сообщение об ошибке (например, «404. Ой, что-то пошло не так, попробуйте повторить ваш запрос позже!») или отправить на главную страницу сайта.

Примерно в таком ключе можно обращаться к человеку на основании свежих данных из его аккаунтов в соцсетях. Здесь мы использовали по большей части фишинговые методы, и нам этого достаточно, чтобы проверить бдительность сотрудника. Настоящие злодеи, конечно, на этом не остановятся и будут использовать уязвимости браузеров и вредоносные файлы для заражения устройства жертвы. Это уже техническая часть, а не социальная.

SMS-редирект

Наверняка ты уже слышал историю о том, что у Bitcoin-инвестора с подходящей фамилией Терпин

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

при помощи банального запроса о переносе номера мобильного на новую SIM-карту. А что, если немного пофантазировать и посмотреть, как с помощью фишинга получить доступ к интернет-сервисам сотрудника, защищенным двухфакторной аутентификацией? Вдруг кто-то из сотовых операторов дает возможность получить симку, не воруя номер?Сотруднику на личный телефон (или корпоративный мобильный) отправляется SMS или email с призывом сделать что-то в его личном кабинете. Повод лучше выбрать страшный (из-за чего прямо сейчас нужно туда зайти) или надавить на жадность, чтобы не побуждать человека звонить в техподдержку. Нужно только знать, к какому оператору относится его номер, и дать подходящую фишинговую ссылку. После получения доступа в кабинет человек со злым умыслом ставит свой телефон для приема SMS в разделе «Переадресация сообщений».

У большинства операторов предоставляется на выбор множество сценариев по настройке редиректов.

Описание услуги на сайте сотового оператора

Один email — один банк

Если ты нашел на сайте какого-то крупного банка такую строчку:

Код:

src='//www.googletagmanager.com/gtm.js?id='- С помощью социальной инженерии и фишинга получаешь доступ к аккаунту @gmail.com маркетолога.

- Через сервис Google Tag Manager вставляешь по этой ссылке любой JS-скрипт (например, новогоднее поздравление) и жмешь «Сохранить».

- Теперь твой скрипт будет поздравлять посетителей с наступающим Новым годом (если служба безопасности будет не против и не перестанет пользоваться иностранными сервисами).

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Маркетологам на заметку

Кстати, вот один из способов сфишить email маркетолога, отвечающего за сайт. Если организация дает рекламу в AdWords, то возможен такой сценарий. Здесь:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

— пишем название фейкового аккаунта. Что-то наподобие:

Код:

. . . . . . . . . . . . . . . . . . . . Для получения расширенной статистики по аккаунту такому-то подтвердите свое участие в Beta-тестировании: www.bad-ad-google.com

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Указываем название аккаунтаИдем сюда:

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

— и пишем email получателя.

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Выбираем уровень доступа

Пользователю придет письмо от имени ads-noreply@google.com.

Вы должны зарегистрироваться, чтобы увидеть внешние ссылки

Пример сообщения от ads-noreply@google.com

Дальше следует фишинговая форма авторизации, загрузка эксплоита и тому подобное.

В Google сказали: хоть социальная инженерия и зло, мы не уберем возможность отправки таких сообщений. Просто подкрутим, чтобы через эту форму было сложнее отправлять спам. Социальному инженеру этого достаточно, он ведь не спамер.

Бонус

Напоследок приведу несколько лайфхаков.

- Если писать жертве, представляясь таким же именем, как у нее, то отклика будет больше.

- Отправляешь письмо на любую корпоративную почту компании, получаешь ответ и видишь, как оформляется корреспонденция в этой организации. Затем копируешь оформление в своей фишинговой рассылке от имени этой компании.

- Услышав сообщение автоответчика о том, что сотрудник в отпуске, от его имени можно писать письма другим сотрудникам (якобы с личного, не корпоративного email), а также делать посты в соцсетях с его «другого аккаунта».

- Многие пользователи считают, что если они попали на ресурс с «замочком» в адресной строке, то ресурсу можно доверять.

Вы должны зарегистрироваться, чтобы увидеть внешние ссылкипоможет социальному инженеру, раз уж это увеличивает конверсию.

- Нет ничего хуже после отправки email, чем ответ почтового демона: «Сообщение не доставлено, адрес не существует. ПОДРОБНЕЕ ОБ ОШИБКЕ (и тут ссылка на твой сайт и демонический хохот за кадром)».

- Тренд будущего в СИ — Find trap, способ, когда человеку дается информационная наживка, и он сам ищет подробности в поисковиках. Находит твой ресурс (поскольку наживка составлена именно так, чтобы выводить на него), а дальше — только полет фантазии ограничивает твои возможности. Нет ничего лучше заинтересованного пользователя. К слову, именно таким способом мы отлавливаем в организациях продажных сотрудников.

О технических средствах защиты от социальной инженерии ты наверняка знаешь лучше меня. К сожалению, их недостаточно. Как говорил основатель Group-IB Илья Сачков: «…какие бы ни были технологии… все становится бессмысленно, если сотрудники открывают подозрительные файлы и кликают на фишинговые ссылки… и у всех везде одинаковые пароли».

Последнее редактирование: