Специалисты компании ESET обнаружили крайне необычный троян: малварь получила название USB Thief (Win32/PSW.Stealer.NAI). Вредонос ориентирован на кражу данных, он распространяется и работает на обыкновенных флешках, а также искусно скрывает следы своего присутствия в системе. Троян идеален для кибершпионажа, так как способен добраться даже до изолированных от сети систем, если к ним можно подключить USB-накопитель.

В отличие от других USB-угроз, которые прописываются в автозагрузку и подделывают ярлыки приложений, чтобы малварь запустилась, USB Thief действует иначе. Работа трояна рассчитана на то, что пользователи часто хранят на флешках портативные версии таких приложений как Firefox, NotePad++, TrueCrypt и так далее. Малварь аккуратно встраивается в цепочку загрузки таких программ, выдавая себя за плагин или файл DLL. Таким образом, когда пользователь запускает с флешки привычное приложение, вместе с ним (в фоновом режиме) выполняется и запуск трояна.

Неизвестный автор малвари озаботился серьезной защитой для своей разработки. USB Thief привязывается к каждой зараженной флешке, используя для этого ее уникальный ID и параметры накопителя. Часть файлов трояна защищена шифрованием AES128, причем ключ генерируется именно на основе уникальных параметров устройства. Также имена файлов малвари разнятся в каждом случае: они генерируются на базе содержимого флешки и времени создания файлов. При попытке скопировать USB Thief на другую флешку или обычный жесткий диск, эта двухступенчатая система защиты не даст малвари заработать, а также серьезно осложнит проведение реверс инжиниринга.

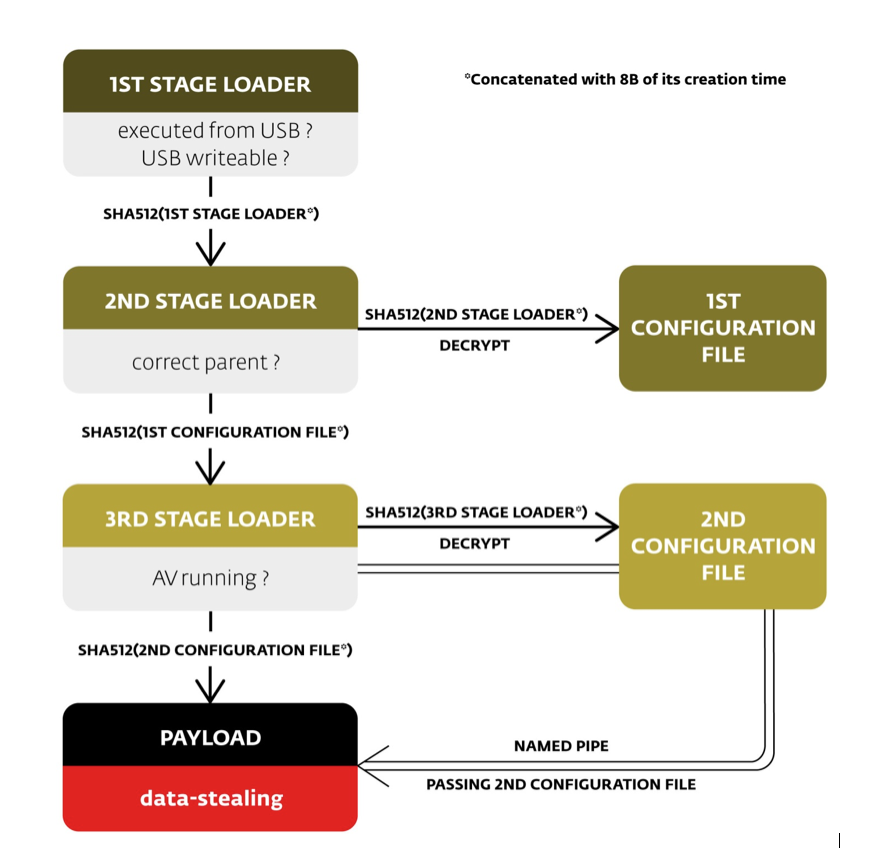

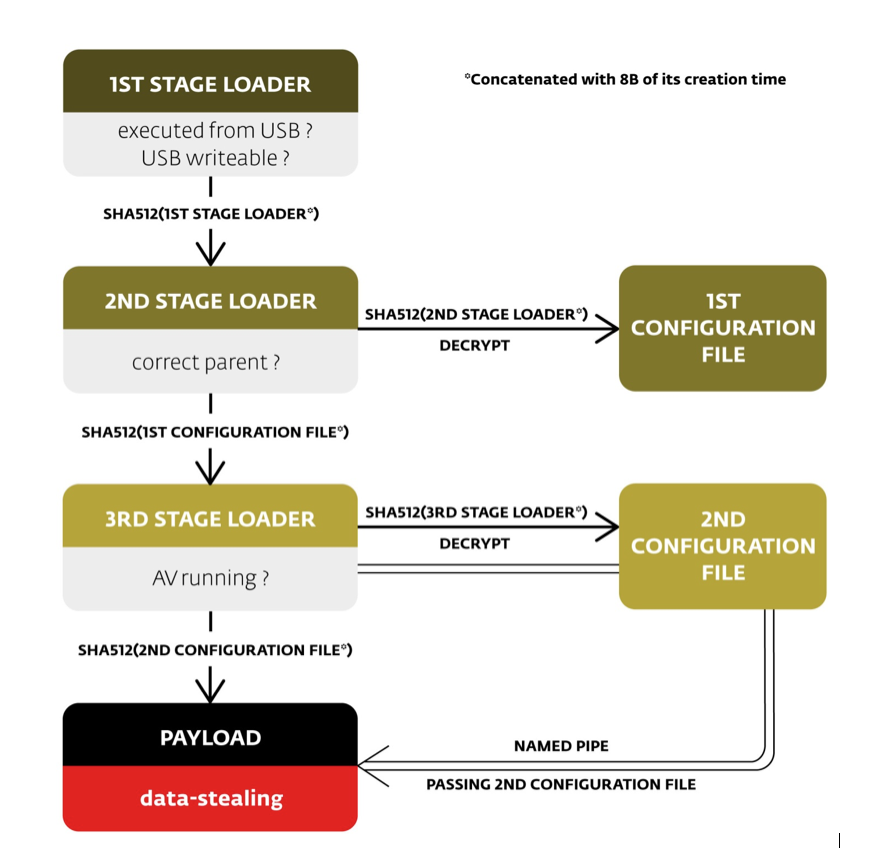

Структура трояна:

USB Thief работает напрямую с флешки и не оставляет никаких следов в самой системе. Троян состоит из шести файлов, четыре из которых являются исполняемыми, а еще два содержат данные конфигурации. Первый лоадер отвечает за запуск трояна вместе с портативной версией какой-либо программы. Он проверяет USB-устройство и убеждается, что может записывать на него украденную информацию и хранить ее здесь. Затем стартует второй лоадер. Он проверяет имена родительских процессов и убеждается, что работает в обычном окружении (и никто не пытается его анализировать). Третий лоадер, в свою очередь, проверяет наличие в системе антивирусов.

Последний, четвертый пейлоад, который встраивается в запущенный процесс, отвечает непосредственно за кражу данных. USB Thief похищает документы, изображения, список файлов со всех доступных дисков, данные реестра Windows и информацию, собранную при помощи WinAudit. Все похищенные данные сохраняются на флешке и шифруются с применением эллиптической криптографии.

Эксперты ESET отмечают, что атаки с использованием USB Thief пока нельзя назвать распространенной практикой. Тем не менее, троян очень опасен, так как обнаружить его присутствие сложно, а после извлечения USB-накопителя, никаких следов хищения информации не остается вовсе. Также в отчете компании говорится о том, что автор малвари, при желании, может «перепрофилировать» свой вредонос, заменив пейлоад для кражи данных на любую другую малварь.

Источник:Троян USB Thief не оставляет следов и работает на флешках - «Хакер»

В отличие от других USB-угроз, которые прописываются в автозагрузку и подделывают ярлыки приложений, чтобы малварь запустилась, USB Thief действует иначе. Работа трояна рассчитана на то, что пользователи часто хранят на флешках портативные версии таких приложений как Firefox, NotePad++, TrueCrypt и так далее. Малварь аккуратно встраивается в цепочку загрузки таких программ, выдавая себя за плагин или файл DLL. Таким образом, когда пользователь запускает с флешки привычное приложение, вместе с ним (в фоновом режиме) выполняется и запуск трояна.

Неизвестный автор малвари озаботился серьезной защитой для своей разработки. USB Thief привязывается к каждой зараженной флешке, используя для этого ее уникальный ID и параметры накопителя. Часть файлов трояна защищена шифрованием AES128, причем ключ генерируется именно на основе уникальных параметров устройства. Также имена файлов малвари разнятся в каждом случае: они генерируются на базе содержимого флешки и времени создания файлов. При попытке скопировать USB Thief на другую флешку или обычный жесткий диск, эта двухступенчатая система защиты не даст малвари заработать, а также серьезно осложнит проведение реверс инжиниринга.

Структура трояна:

USB Thief работает напрямую с флешки и не оставляет никаких следов в самой системе. Троян состоит из шести файлов, четыре из которых являются исполняемыми, а еще два содержат данные конфигурации. Первый лоадер отвечает за запуск трояна вместе с портативной версией какой-либо программы. Он проверяет USB-устройство и убеждается, что может записывать на него украденную информацию и хранить ее здесь. Затем стартует второй лоадер. Он проверяет имена родительских процессов и убеждается, что работает в обычном окружении (и никто не пытается его анализировать). Третий лоадер, в свою очередь, проверяет наличие в системе антивирусов.

Последний, четвертый пейлоад, который встраивается в запущенный процесс, отвечает непосредственно за кражу данных. USB Thief похищает документы, изображения, список файлов со всех доступных дисков, данные реестра Windows и информацию, собранную при помощи WinAudit. Все похищенные данные сохраняются на флешке и шифруются с применением эллиптической криптографии.

Эксперты ESET отмечают, что атаки с использованием USB Thief пока нельзя назвать распространенной практикой. Тем не менее, троян очень опасен, так как обнаружить его присутствие сложно, а после извлечения USB-накопителя, никаких следов хищения информации не остается вовсе. Также в отчете компании говорится о том, что автор малвари, при желании, может «перепрофилировать» свой вредонос, заменив пейлоад для кражи данных на любую другую малварь.

Источник:Троян USB Thief не оставляет следов и работает на флешках - «Хакер»