Хотел-бы сделать перевод, а-то тут меня обвиняют все в копипасте, а потом напала на меня лень !

В принципе семпл можете сами найти кому нужно, вот подробный ресерч что и как:Teaching an old RAT new tricks

Для простолюдинов-же, по рабоче-крестьянски, но копипаст...:(

Хакерские группы ряда азиатских стран уже активно используют новую технику атак, и исследователи отмечают, что данный метод может вскоре может начать применяться не только в азиатских странах и не только для NanoCore.

Техника гарантирует, что вредоносный пейлоуд останется исключительно в памяти устройства, ни разу не коснувшись жесткого диска жертвы в незашифрованном виде.

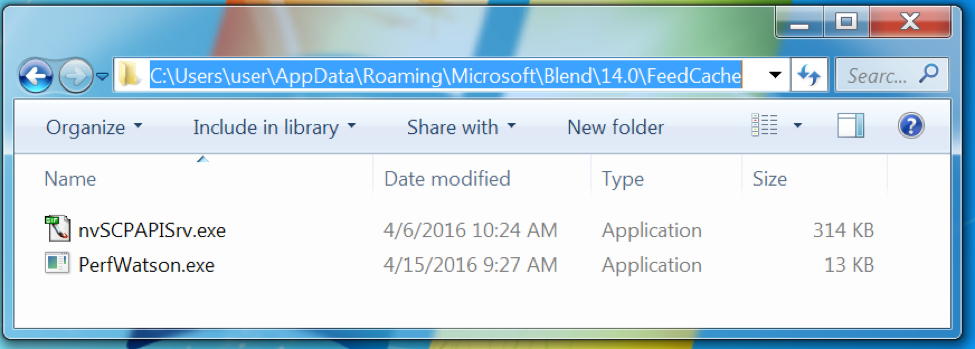

Впервые проникнув на компьютер жертвы, вредонос создает два файла: %APPDATA%\Microsoft\Blend\14.0\FeedCache\nvSCPAPISrv.exe и PerfWatson.exe по тому же адресу, а затем запускает их.

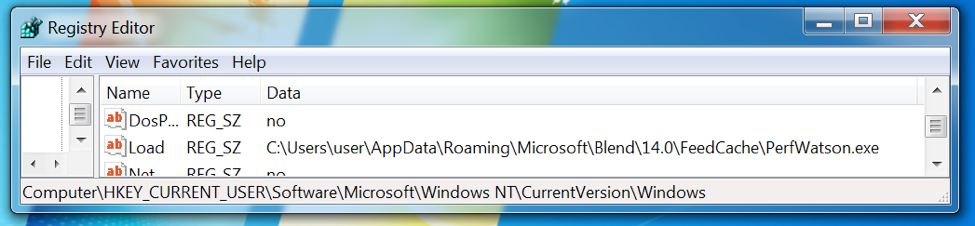

В реестре появляется HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows\Load, указывающий на файл PerfWatson.exe.

Затем NanoCore пытается выйти на связь с управляющим сервером, а также распаковывает защищенный XOR-шифрованием .DLL-файл, который как раз ответственен за распаковку и инъекцию самого RAT в память компьютера. Настройки данного .DLL и исполняемых файлов NanoCore хранятся в зашифрованном виде внутри нескольких .PNG-изображений, куда записаны с использованием стеганографии.

Когда все компоненты расшифрованы, пейлоуд NanoCore внедряется в новый процесс, используя Win32 API. Разумеется, на жестком диске пользователя всё же останутся какие-то следы, но антивирусные решения не определят их как вредоносные. Подобную атаку вообще крайне трудно отследить, так как пейлоуд скрывается в памяти.